هک اینستاگرام بدون نرم افزار ❤️ آسان تر از آنچه فکر می کنید

سپتامبر 30, 2020

حقیقت وجود ربات های هک تلگرام چیست ؟

اکتبر 5, 2020این روزها تلفن های هوشمند اصلی ترین مرکز زندگی آنلاین ما هستند. از پیام های خصوصی گرفته تا فعالیت های بانکی ، همه را با تلفن های هوشمندمان انجام می دهیم. با این اوصاف جای تعجب نیست که تلفن های هوشمند به عنوان اهداف مشترک برای هکرهای آنلاین رقابت می کنند. و علی رغم تلاش های سازندگان برای بالا بردن امنیت محصولاتشان ، همچنان شاهد هک شدن گوشی های موبایل و تبلیغاتی همچون دانلود ربات هک گوشی ، برنامه ی هک گوشی و … هستیم.

ما پیش از این در مقالات مختلف به مباحث مربوط به هک گوشی و همینطور ایجاد امنیت برای آن پرداخته ایم. امروز نیز قصد داریم تا درباره ی دانلود ربات هک گوشی صحبت کنیم. و ببینیم که آیا اصلا می توان یک گوشی موبایل را هک کرد ؟ آیا ربات ها و برنامه های هک واقعی هستند ؟ و در پایان یک برنامه ی قوی را معرفی کنیم.

آنچه در این مقاله خواهید خواند :

هک کردن گوشی موبایل ممکن است ؟

قبل از این که بخواهیم به موضوع دانلود ربات هک گوشی بپردازیم ، بهتر است ببینیم که آیا اصلا هک کردن گوشی قابل انجام است یا نه ؟

اگر بخواهیم به طور خلاصه به این سوال پاسخ دهیم ، باید بگوییم که بله هک شدن گوشی ، حال از هر برندی که باشد ، امکان پذیر است. اما این که چگونه انجام می شود ، موضوعی است که نیاز به توضیحاتی طولانی دارد. در واقع راه های زیادی برای هک و نفوذ به اطلاعات وجود دارد . که هر کدام از آن ها نیازمند داشتن مهارت یا ابزاری خاص هستند.

اگر علاقه مند به این موضوعات هستید ، در ادامه همراه ما باشید تا با روش های هک که دانلود ربات هک هم یکی از آن ها است آشنا شوید. و همچنین راه های محافظت کردن گوشی در برابر آن ها را نیز بشناسید.

12 راه برای هک شدن تلفن موبایل شما

با وجود این که سازندگان موبایل یا هر دستگاه هوشمند دیگری دائما در حال به روز رسانی و افزایش امنیت محصولات خود هستند ، اما هکر ها هم بی کار نیستند و همیشه برای نفوذ به هر دستگاهی که بخواهند راهی را پیدا می کنند. که این راه و روش ها را در ادامه ذکر کرده ایم.

1. برنامه های جاسوسی

انبوهی از برنامه های مانیتورینگ گوشی وجود دارد که برای ردیابی مخفیانه مکان یک شخص و جستجوی ارتباطات وی طراحی شده اند. بسیاری از آنها برای شرکای مشکوک یا کارفرمایان بی اعتماد تبلیغ می شوند . اما هنوز تنها برای استفاده والدین و نظارت بر نوجوانان و کودکان قانونی می باشد.

از چنین برنامه هایی می توان برای مشاهده از راه دور پیام های متنی ، ایمیل ها ، تاریخچه اینترنت و عکس ها استفاده کرد. حتی ممکن است برخی از آنها میکروفن تلفن را ربوده و مکالمات شخصی را ضبط کنند. و همچنین تصاویر اطراف را نیز با دوربین گوشی مشاهده کنند. می توان گفت تقریباً هر کاری که یک هکر بخواهد با تلفن شما انجام دهد ، این برنامه ها امکان پذیر می کنند.

و این فقط لفاظی هایی پوچ نیست. هنگامی که ما در سال 2013 برنامه های جاسوسی تلفن همراه را بررسی کردیم ، متوجه شدیم که آنها می توانند هر آنچه را که وعده داده اند انجام دهند. بدتر از این ، نصب آنها برای هر کسی آسان بود و شخصی که مورد جاسوسی قرار می گرفت به هیچ عنوان متوجه حضور چنین برنامه هایی در گوشی خود نمی شد.

دانلود ربات هک

چستر ویسنایوسکی دانشمند اصلی تحقیق در شرکت امنیتی Sophos می گوید : شاخص های زیادی برای یک برنامه جاسوسی پنهان وجود ندارد . ممکن است در صورتحساب خود میزان بیشتری از اینترنت را مشاهده کنید ، یا ممکن است طول عمر باتری شما کمتر از حد معمول باشد. زیرا این برنامه ها در پشت پرده در حال کار و ارسال گزارش برای هکرها هستند.

چگونه از خود محافظت کنیم

- از آنجا که نصب بسیاری از برنامه های جاسوسی نیاز به دسترسی فیزیکی به دستگاه شما دارد . قرار دادن رمز عبور قوی بر روی تلفن همراه احتمال دسترسی شخص به تلفن شما را تا حد زیادی کاهش می دهد. و از آنجا که برنامه های جاسوسی غالباً توسط شخص نزدیك شما نصب می شود ، كدی را انتخاب كنید كه توسط شخص دیگری حدس زده نشود.

- لیست برنامه های خود را مرور کنید و آنهایی را که نمی شناسید حذف کنید.

- آیفون خود را جیلبریک نکنید. ویسنایوسکی می گوید: “اگر دستگاهی جیلبریک نباشد ، همه برنامه ها نمایش داده می شوند.” “اگر این نرم افزار جاسوسی شده باشد ، برنامه های جاسوسی می توانند در اعماق دستگاه مخفی شوند و اینکه آیا نرم افزار امنیتی می تواند آن را پیدا کند ، به پیچیدگی برنامه جاسوسی بستگی دارد [زیرا نرم افزار امنیتی برای بدافزار شناخته شده اسکن می کند].”

- یک برنامه امنیتی موبایل همچون یک آنتی ویروس دانلود و نصب کنید. آنتی ویروس ها در صورت وجود برنامه ی جاسوسی آن را حذف می کنند.

2 : دانلود ربات هک گوشی

ربات های هک هم می توانند همچون برنامه های جاسوسی عمل کنند. اما ربات ها به تنهایی قادر به نفوذ به گوشی نیستند و حتما در پشت پرده ی آنها برنامه ای وجود دارد. علاوه بر این ربات ها نمی توانند قابلیت های برنامه های هک را به هکر ارائه دهند.

پیشنهاد نمی کنیم تبلیغاتی را که مبنی بر دانلود ربات هک گوشی می بینید ، باز کنید. چرا که ممکن است با عنوان دانلود ربات هک گوشی ، رباتی را وارد گوشی خود کنید که سازندگان آن با اهداف مختلف قصد هک گشوی شما را دارند.

اما چنانچه تمایل دارید دانلود ربات هک را انجام داده و می خواهید که با فضای هک کردن آشنا شوید ، پیشنهاد ما دانلود برنامه های هک به جای دانلود ربات هک است. که یکی از این برنامه ها را در ادامه معرفی کرده ایم.

معرفی برنامه هک و کنترل

همانطور که گفتیم برنامه های جاسوسی در ایران تنها در صورت استفاده والدین برای فرزندانشان قانونی هستند . اگر شما هم از والدینی هستید که می خواهید فرزندتان را در محیط پرخطر مجازی کنترل کنید و برروی فعالیت های او نظارت داشته باشید ، در اینجا با یکی از بهترین برنامه های موجود آشنا خواهید شد.

برنامه ی کنترل فرزند plc spy

یکی از نرم افزارهایی که در زمینه هک و کنترل گوشی، بسیار موفق عمل کرده است، نرم افزار PLC SPY می باشد. دانلود این برنامه بهترین جایگزین برای دانلود ربات هک می باشد. نرم افزار PLC SPY توسط سامانه کنترل فرزند با هدف مراقبت از فرزندان در فضای مجازی طراحی شده و در اختیار والدین قرار گرفته است. تا بتوانند با توجه به محیط نا مطمئن شبکه های مجازی و محیط بیرون از خانه بر فعالیت های فرزندان خود نظارت داشته باشند . این نرم افزار امکان نظارت بر پیامکها، لیست تماس ها، تصاویر موجود در گالری و مشاهده فعالیت های فرزند در شبکه های مجازی مانند تلگرام و اینستاگرام را به شما می دهد.

دانلود ربات هک

برنامه کنترل فرزند plc spy در دو نسخه ساخته شده است :

1-نسخه اول را میتوان برروی گوشی فرزند نصب کرد و به محض اتمام فرایند نصب آیکون مخفی خواهد شد که باهوشترین فرزندان هم قادر به پیدا کردن آن نمی باشند.

2- نسخه دوم نرم افزار PLC که با نام PLC PLUS منتشر شده است، کنترل گوشی فرزندان را از راه دور و بدون دسترسی انجام می دهد.

به این صورت که شما می توانید نرم افزار را با آیکون دلخواه خود مثلا تلگرام بدون فیلترشکن برای فرزندتان ارسال کنید و از او بخواهید تا برروی لینک ارسالی شما کلیک نماید. به محض کلیک فرزند، نرم افزار به طور خودکار نصب شده و سپس از لیست برنامه های موبایل او پنهان می شود تا فرزندتان متوجه عملکرد برنامه نشود. قابلیت های منحصر به فردی که در این نسخه به برنامه اضافه شده است، قابلیت شنود مکالمات و مشاهده تصاویر اطراف توسط دوربین گوشی فرزند می باشد.

برای دانلود ربات هک یا بهتر است بگوییم برنامه هک plc و یا کسب اطلاعات بیشتر درباره نحوه عملکرد این برنامه می توانید برروی لینک زیر، کلیک نمایید.

نرم افزار هک گوشی با شماره plc spy

3. پیام های فیشینگ

حمله فیشینگ یک نوع برای بدست آوردن اطلاعات از طریق جعل محسوب می شود که در آن فیشر (کسی که حمله فیشینگ را انجام می دهد) با استفاده از برخی متدها، اقدام به شبیه سازی یک وبسایت، برنامه و یا حتی یک سرویس نموده و با استفاده از آن، اطلاعات کاربران را به سرقت می برد.

خواه متنی باشد که ادعا می شود از یک ردیاب تماس با ویروس کرونا است . یا دوستی که شما را ترغیب می کند این عکس از شب گذشته خود را بررسی کنید . متن های پیامکی حاوی لینک های فریبنده با هدف دسترسی به اطلاعات حساس نیز از مواردی است که می تواند از طریق فیشینگ گوشی شما را هک کند.

و با توجه به اینکه مردم معمولاً در طول روز ایمیل ، پیام های تلگرام یا اینستاگرام خود را چک می کنند ، پیام های فیشینگ برای مهاجمان به همان اندازه سودآور هستند.

دوره هایی مانند فصل مالیات با جلب توجه مردم در مورد اظهارنامه مالیاتی خود ، باعث افزایش پیغام های فیشینگ می شود . در حالی که دوره پرداخت محرک های دولتی مربوط به ویروس کرونا منجر به یک دست زدن به ایمیل های فیشینگ شده است.

تلفن های موبایل همچنین ممکن است طعمه متنی با لینک برای بارگیری برنامه های مخرب شوند. اگر بخواهید یک برنامه غیررسمی را بارگیری کنید و از شما اجازه نصب آن را بگیرد ، Android به شما هشدار می دهد، این هشدار را نادیده نگیرید.

همانطور که گفتیم لینک ها یا برنامه هایی که تحت عنوان دانلود ربات هک برایتان ارسال می شود ، می تواند یک دانلود ربات هک برای گوشی خود شما باشد.

چگونه از خود محافظت کنیم

- به خاطر داشته باشید که چگونه معمولاً هویت خود را با حساب های مختلف تأیید می کنید. به عنوان مثال ، بانک شما هرگز از شما نمی خواهد رمز ورود یا پین کامل خود را وارد کنید.

- از کلیک کردن روی پیوندهای شماره هایی که نمی دانید یا در پیام های مبهم و عجیب دوستان ، به خصوص اگر نمی توانید URL کامل را ببینید ، خودداری کنید.

- اگر روی پیوند کلیک کنید و سعی کنید یک برنامه غیر رسمی را بارگیری کنید ، تلفن Android شما باید قبل از نصب آن را به شما اطلاع دهد. اگر هشدار یا برنامه را نادیده گرفتید در غیر این صورت امنیت Android را دور زده اید ، برنامه را حذف کرده و یا اسکن امنیت تلفن همراه را اجرا کنید.

4. دسترسی غیرمجاز به iCloud یا حساب Google

حساب های هک شده iCloud و Google امکان دسترسی به مقدار حیرت انگیزی از اطلاعات پشتیبانی شده از تلفن هوشمند شما را دارند . عکس ها ، دفترچه تلفن ، مکان فعلی ، پیام ها ، گزارش های تماس و در مورد iCloud Keychain ، رمزهای عبور ذخیره شده در حساب های ایمیل ، مرورگرها و سایر برنامه ها. و فروشندگان نرم افزارهای جاسوسی در آنجا وجود دارند که به طور خاص محصولات خود را در برابر این آسیب پذیری ها به بازار عرضه می کنند.

دانلود ربات هک

ویسنایفسکی می گوید ، مجرمان آنلاین ممکن است در عکس های افراد عادی ارزش زیادی پیدا نکنند . برخلاف تصاویر برهنه افراد مشهور که به سرعت درز می کنند . اما آنها می دانند که صاحبان عکس ها این کار را انجام می دهند ، که می تواند منجر به گروگان گرفتن حساب ها و محتوای آنها به صورت دیجیتالی شود.

علاوه بر این ، یک حساب Google شکسته به معنی Gmail شکسته ، ایمیل اصلی برای بسیاری از کاربران است.

دسترسی به یک ایمیل اصلی می تواند منجر به هک شدن اثر دومینو در تمام حساب هایی شود که ایمیل به آنها پیوند داده شده است . از حساب فیس بوک شما به حساب شرکت مخابراتی تلفن همراه خود ، و زمینه را برای عمق سرقت هویت فراهم می کند که اعتبار شما را به خطر بیاندازد.

چگونه از خود محافظت کنیم

- یک رمز عبور قوی برای این حساب های کلیدی (و مانند همیشه ایمیل خود) ایجاد کنید.

- اعلان های ورود را فعال کنید تا از ورود به سیستم از طریق رایانه ها یا مکان های جدید مطلع شوید.

- احراز هویت دو عاملی را فعال کنید. تا حتی اگر کسی رمز ورود شما را پیدا کند ، بدون دسترسی به تلفن شما نتواند به حساب شما دسترسی پیدا کند.

5. هک بلوتوث

هرگونه اتصال بی سیم ممکن است در مقابل عملیات هک آسیب پذیر باشد . در اوایل سال جاری ، محققان امنیتی یک آسیب پذیری در دستگاه های Android 9 و دستگاه های قدیمی تر پیدا کردند . که به هکرها اجازه می دهد به طور مخفیانه از طریق بلوتوث متصل شوند . سپس داده ها را روی دستگاه خراش دهند. (در دستگاه های Android 10 ، این حمله بلوتوث را خراب می کند و اتصال را غیرممکن می کند.)

اگرچه این آسیب پذیری خیلی زود در به روزرسانی های امنیتی درست شده است . اما مهاجمان می توانند اتصال بلوتوث شما را از طریق سایر آسیب پذیری ها هک کنند . یا با فریب دادن شما برای جفت شدن با دستگاه خود با دادن نام دیگری به آن (مانند “AirPods” یا نام جهانی دیگر) و پس از اتصال ، اطلاعات شخصی شما در معرض خطر است.

چگونه از خود محافظت کنیم

- بلوتوث خود را فقط وقتی از آن استفاده می کنید روشن کنید.

- برای جلوگیری از گرفتار شدن به درخواست های جفت سازی مخرب ، دستگاهی را در جمع جفت نکنید.

- همیشه به محض کشف به روزرسانی های امنیتی ، آسیب پذیری های وصله را بارگیری کنید

6. تعویض سیم کارت

مجرمان اینترنتی می توانند از شرکتهای تلفن همراه فراخوانی کنند تا خود را به عنوان مشتریانی مشروع معرفی کنند . که از حسابهای خود قفل شده اند. با ارائه اطلاعات شخصی دزدیده شده ، آنها می توانند شماره تلفن را به دستگاه خود منتقل کرده و از آن استفاده کنند تا در نهایت حسابهای آنلاین شخص را بدست آورند.

به عنوان مثال ، در یک سری سرقت های اینستاگرام ، هکرها با استفاده از نامهای شناخته شده ورود به سیستم ، درخواست تغییر رمز عبور و رهگیری متن های احراز هویت چند عاملی را که به شماره تلفن دزدیده شده ارسال شده ، می کنند.

چگونه از خود محافظت کنیم

- برای پین شرکت مخابراتی خود از شماره های قابل حدس استفاده نکنید . مانند تولد یا تولد خانواده ، همه این موارد را می توانید در شبکه های اجتماعی پیدا کنید.

- از رمزهای عبور قوی و احراز هویت چند عاملی برای همه حساب های آنلاین خود استفاده کنید تا خطر هک شدن اطلاعات شخصی استفاده شده برای ربودن سیم کارت شما را به حداقل برسانید.

7. دوربین تلفن هک شده

از آنجا که تماس های ویدئویی به طور فزاینده ای برای کار و ارتباط خانوادگی رایج می شود ، اهمیت ایمن سازی وب کم های رایانه را از هکرها برجسته می کند . اما این دوربین تلفن جلویی نیز می تواند در معرض خطر باشد. به عنوان مثال ، یک اشکال ثابت در برنامه دوربین داخلی Android به مهاجمان اجازه می دهد تا فیلم را ضبط کنند . عکسها را به سرقت ببرند و موقعیت جغرافیایی تصاویر را سرقت کنند .

چگونه از خود محافظت کنیم

- همیشه به روزرسانی های امنیتی را برای همه برنامه ها و دستگاه خود بارگیری کنید.

8. برنامه هایی که بیش از حد مجوزها را درخواست می کنند

در حالی که بسیاری از برنامه ها برای جمع آوری داده ها بیش از حد مجوز درخواست می کنند ، برخی از آنها ممکن است مخرب تر باشند . به ویژه اگر از فروشگاه های غیر رسمی بارگیری شوند . درخواست دسترسی سرزده به هر چیزی از داده های موقعیت مکانی شما تا دوربین را دارند.

برنامه های رایگان VPN نیز احتمالاً مقصر درخواست بیش از حد مجوزها هستند. در سال 2019 ، محققان دریافتند که دو سوم 150 برنامه برتر VPN که بیشترین بارگیری در Android را دارند ، درخواست داده های حساس مانند مکان کاربران را ارائه می دهند.

چگونه از خود محافظت کنیم

- مجوزهای برنامه را بخوانید و از بارگیری برنامه هایی که درخواست دسترسی بیشتری نسبت به نیاز برای کار دارند ، خودداری کنید.

- حتی اگر به نظر می رسد مجوزهای یک برنامه با عملکرد آن مطابقت دارد ، بررسی ها را به صورت آنلاین بررسی کنید.

- برای Android ، یک برنامه ضد ویروس مانند McAfee یا Bitdefender بارگیری کنید که برنامه ها را قبل از بارگیری اسکن می کند و همچنین فعالیت مشکوک را روی برنامه هایی که دارید پرچم گذاری می کنید.

9. جاسوسی از طریق شبکه های Wi-Fi باز

دفعه بعدی که در یک رستوران یا هر فضای عمومی دیگری قرار گرفتید و شبکه ی وای فای رایگان و بدون رمزی برروی گوشی تان قرار گرفت ، بهتر است آنلاین نشوید.

صاحبان شبکه Wi-Fi بدون رمز می توانند همه ترافیک رمزگذاری نشده آن را مشاهده کنند. و نقاط داغ عمومی نامناسب می توانند شما را به سمت بانکی یا سایت های الکترونیکی ایمیل طراحی شده برای گرفتن نام کاربری و رمز عبور خود هدایت کنند.

به عنوان مثال ، کسی که در آن طرف یک کافی شاپ واقع شده است ، می تواند یک شبکه Wi-Fi بدون رمز به نام کافه راه اندازی کند ، به این امید که اطلاعات مفید ورود را برای فروش یا سرقت هویت بدست آورد.

هر فرد باهوش فنی می تواند به طور بالقوه نرم افزار لازم را برای رهگیری و تجزیه و تحلیل ترافیک Wi-Fi بارگیری کند.

چگونه از خود محافظت کنیم

- فقط از شبکه های Wi-Fi عمومی استفاده کنید که با گذرواژه ایمن هستند و WPA2 / 3 را فعال کرده اند (این امر را در صفحه ورود به سیستم با درخواست گذرواژه مشاهده خواهید کرد) ، جایی که هنگام انتقال ، ترافیک به طور پیش فرض رمزگذاری شده است.

- برای رمزگذاری ترافیک تلفن هوشمند خود ، یک برنامه VPN دانلود کنید. NordVPN (Android / iOS از 3.49 دلار در ماه) یک انتخاب همه جانبه عالی است که به عنوان مثال برای رایانه لوحی و لپ تاپ شما محافظت از چند دستگاه را ارائه می دهد.

- اگر باید به یک شبکه عمومی متصل شوید و برنامه VPN ندارید ، از وارد کردن جزئیات ورود به سیستم برای سایت های بانکی یا ایمیل خودداری کنید. اگر نمی توانید از آن جلوگیری کنید ، اطمینان حاصل کنید که URL موجود در نوار آدرس مرورگر شما درست است. و هرگز اطلاعات خصوصی را وارد نکنید ، مگر اینکه با سایت دیگری ارتباط ایمن داشته باشید. (در URL به دنبال “https” و در نوار آدرس به دنبال یک نماد قفل سبز بگردید).

- روشن کردن احراز هویت دو عاملی برای حساب های آنلاین نیز به محافظت از حریم خصوصی شما در Wi-Fi عمومی کمک می کند .

10. برنامه هایی با رمزگذاری ضعیف

حتی برنامه هایی که مخرب نیستند می توانند دستگاه تلفن همراه شما را آسیب پذیر کنند. طبق اطلاعات موسسه InfoSec ، برنامه هایی که از الگوریتم های رمزگذاری ضعیف استفاده می کنند ، می توانند اطلاعات شما را به شخصی که به دنبال آن است ، درز کنند. یا کسانی که الگوریتم های قوی نادرستی اجرا کرده اند می توانند درهای پشتی دیگری را برای بهره برداری از هکرها ایجاد کنند و به همه داده های شخصی تلفن شما دسترسی می دهند.

گالوف می گوید: “ای یک خطر بالقوه است . اما تهدیدی کمتر از سایر موارد مانند Wi-Fi بدون امنیت یا فیشینگ است.”

چگونه از خود محافظت کنیم

- قبل از دانلود، بررسی برنامه ها را بصورت آنلاین بررسی کنید . نه تنها در فروشگاه های برنامه (که اغلب مورد بازبینی هرزنامه قرار می گیرند) ، بلکه در جستجوی Google ، از نظر رفتارهای ناقصی که ممکن است سایر کاربران گزارش کرده باشند.

- برنامه ها را فقط از توسعه دهندگان معتبر همچون گوگل پلی دانلو کنید. به عنوان مثال ، افرادی که با نظرات مثبت و نتایج بازخورد در Google ظاهر می شوند ، یا در سایت های بررسی کاربر مانند Trustpilot. طبق گفته کسپرسکی ، “وظیفه توسعه دهندگان و سازمان ها این است که استانداردهای رمزگذاری را قبل از استقرار برنامه ها اعمال کنند.”

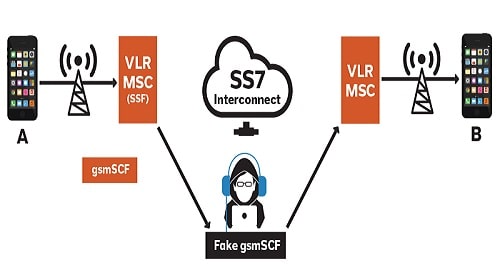

11. آسیب پذیری شبکه جهانی تلفن SS7

یک پروتکل ارتباطی برای شبکه های تلفن همراه در سراسر جهان ، سیستم سیگنالینگ شماره 7 (SS7) دارای یک آسیب پذیری است که به شما اجازه می دهد هکرها از طریق پیام های متنی ، تماس های تلفنی و مکان ها جاسوسی کنند ، فقط به شماره تلفن همراه کسی که مسلح باشد.

مسائل امنیتی سالهاست که کاملاً مشهور است و هکرها از این چاله برای رهگیری کدهای احراز هویت دو عاملی (2FA) که از طریق پیام کوتاه از بانک ها ارسال می شود ، بهره می برند و مجرمان اینترنتی در آلمان حساب های بانکی قربانیان را تخلیه می کنند . مترو بانک انگلیس نیز طعمه حمله مشابهی شد .

در این باره می توانید به مقاله ی { هک با شماره موبایل } نیز مراجعه کنید.

این روش همچنین می تواند برای هک کردن سایر حساب های آنلاین ، از طریق ایمیل تا رسانه های اجتماعی ، خراب کردن خسارات مالی و شخصی مورد استفاده قرار گیرد.

به گفته محقق امنیت Karsten Nohl ، نهادهای انتظامی و اطلاعاتی از این سوء استفاده برای رهگیری داده های تلفن همراه استفاده می کنند و بنابراین لزوماً انگیزه زیادی برای دیدن وصله گذاری ندارند.

چگونه از خود محافظت کنیم

- به جای پیام کوتاه ، ایمیل یا (حتی امن تر) یک برنامه احراز هویت به عنوان روش 2FA خود انتخاب کنید.

- ویسنایفسکی می گوید ، از یک سرویس پیام رمزگذاری شده انتها به انتها استفاده کنید که از طریق اینترنت کار می کند (بنابراین پروتکل SS7 را دور می زنید). WhatsApp (رایگان ، iOS / Android ) ، Signal (رایگان ، iOS / Android ) و Wickr Me (رایگان ، iOS / Android ) همه پیام ها و تماس ها را رمزگذاری می کنند و مانع از قطع ارتباط و دخالت کسی در ارتباطات شما می شوند.

- توجه داشته باشید که اگر در یک گروه بالقوه هدف قرار دارید ، می توانید مکالمات تلفنی شما را کنترل کرده و مطابق آن رفتار کنید.

12. ایستگاه های شارژ مخرب

در حالی که سفر و گردشگری ممکن است به این زودی ها در چشم انداز نباشد ، سال گذشته دفتر دادستان منطقه ای لس آنجلس هشدار امنیتی را منتشر کرد. درباره خطر ربوده شدن ایستگاه های شارژ برق عمومی USB ربوده شده در مکان هایی مانند فرودگاه ها و هتل ها منتشر کرد.

ایستگاه های شارژ مخرب – از جمله رایانه های مملو از بدافزار – از این واقعیت که کابل های استاندارد USB داده ها را انتقال داده و همچنین باتری را شارژ می کنند ، بهره می برند. تلفن های قدیمی اندرویدی حتی ممکن است به محض اتصال به هر رایانه ای ، دیسک سخت را به طور خودکار سوار کنند و داده های آن را در معرض یک مالک بی پروا قرار دهد.

محققان امنیتی همچنین نشان داده اند که امکان ربودن ویژگی خروج از ویدئو وجود دارد ، بنابراین هنگامی که به هاب شارژ مخرب متصل می شوید ، یک هکر می تواند هر ضربه کلید ، از جمله رمزهای عبور و داده های حساس را کنترل کند.

چگونه از خود محافظت کنیم

- به دستگاه های ناشناخته وصل نشوید. شارژر دیواری همراه خود داشته باشید.

- اگر یک رایانه عمومی تنها گزینه احیای مجدد باتری خاموش است ، اگر هنگام اتصال به اینترنت ، پنجره بازشو دریافت کردید یا دسترسی به رایانه دیگر (iPhone) را رد کردید ، گزینه “فقط شارژ” (تلفن های Android) را انتخاب کنید.

دانلود ربات هک