کلید عمومی امضا حافظه (PKI) چیست؟ + 5 کاربرد مهم آن + مقایسه با دیجیتال🟢

سپتامبر 16, 2023

گواهی SSL چیست؟ + انوع گواهی SSL + چرا نیاز به گواهی داریم؟🟢

سپتامبر 18, 2023رمزگذاری متقارن تقریباً بخشی از هر کاری است که آنلاین انجام می دهید. ما همه چیزهایی را که باید در مورد چیستی و نحوه و مکان استفاده از آن بدانید را به شما توضیح خواهیم داد. اگرچه ممکن است متوجه آن نباشید، رمزگذاری متقارن تقریباً به هر کجا که نگاه کنید استفاده می شود. این بخشی از چیزی است که انجام هر کاری از بانکداری آنلاین امن گرفته تا سفارش خواربار برای تحویل را ممکن میسازد. اما رمزگذاری کلید متقارن چیست؟ اگر به «زیر کاپوت» نگاه کنید، رمزگذاری متقارن چگونه کار میکند؟ و چه نقشی در زندگی روزمره شما آنلاین دارد؟

رمزگذاری متقارن چیست و چه کاربردی دارد؟

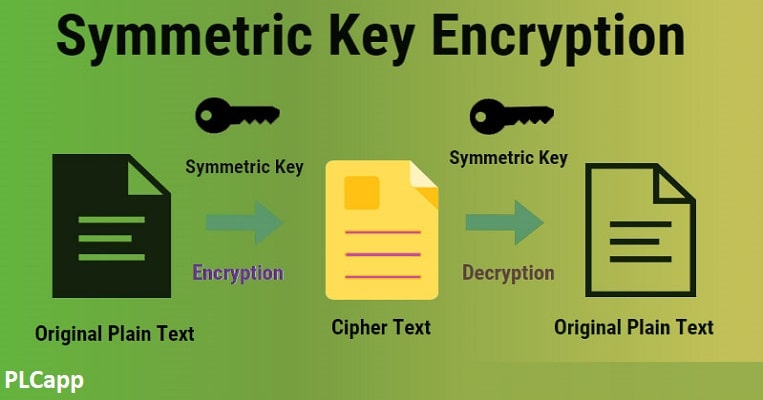

به بیان ساده ترین عبارت ممکن، رمزگذاری متقارن نوعی رمزگذاری است که از همان کلید برای رمزگذاری و رمزگشایی داده ها استفاده می کند. هم فرستنده و هم گیرنده کپی های یکسانی از کلید دارند که آنها را مخفی نگه می دارند و با کسی به اشتراک نمی گذارند. این با رمزگذاری نامتقارن متفاوت است، که از دو کلید استفاده می کند – یک کلید عمومی (که هر کسی می تواند به آن دسترسی داشته باشد) برای رمزگذاری اطلاعات و یک کلید خصوصی برای رمزگشایی اطلاعات.

فقط در صورتی که مفید باشد، اجازه دهید یک بررسی سریع از نحوه عملکرد رمزگذاری به طور کلی انجام دهیم:

فرستنده از یک کلید رمزگذاری (معمولاً رشته ای از حروف و اعداد) برای رمزگذاری پیام خود استفاده می کند.

پیام رمزگذاری شده که متن رمزی نامیده می شود، مانند حروف درهم به نظر می رسد و در طول مسیر توسط کسی قابل خواندن نیست.

گیرنده از یک کلید رمزگشایی برای تبدیل متن رمز شده به متن قابل خواندن استفاده می کند.

فقط این دو طرف (فرستنده و گیرنده) می توانند داده ها را بخوانند و به آنها دسترسی داشته باشند. به همین دلیل است که گاهی اوقات به آن رمزگذاری کلید مخفی، رمزنگاری کلید مخفی، رمزنگاری کلید خصوصی، رمزنگاری متقارن و رمزگذاری کلید متقارن نیز میگویند.

رمزگذاری متقارن چگونه کار می کند؟ این گرافیک این مفهوم را نشان می دهد که چگونه رمزگذاری کلید متقارن کار می کند؟ این گرافیک ساده شده مفهوم اساسی نحوه عملکرد رمزگذاری کلید متقارن را نشان می دهد: دو کلید یکسان داده ها را رمزگذاری و رمزگشایی می کنند.

نکته:

داشتن تنها یک کلید برای انجام هر دو عملکرد رمزگذاری و رمزگشایی، فرآیند رمزگذاری را ساده می کند. از این گذشته، شما از یک کلید برای تبدیل متن ساده و اطلاعات قابل خواندن به متن های ناخوانا (متن رمز) و بالعکس استفاده می کنید. یکی از مزایای استفاده از رمزگذاری متقارن این است که حریم خصوصی و محرمانه بودن داده ها را بدون پیچیدگی اضافی کلیدهای متعدد فراهم می کند.

رمزگذاری کلید متقارن برای موارد خاص به تنهایی کار می کند. به عنوان مثال، برای رمزگذاری پایگاههای داده و فایلها مفید است، جایی که دادهها را به صورت عمومی بین طرفین مبادله نمیکنید. اما مانند هر فرآیند فنی، مزایا و معایب دیگری نیز در استفاده از رمزگذاری متقارن کلید وجود دارد، مانند توزیع کلید و مسائل مدیریتی، و کمی بعد در مورد آنها صحبت خواهیم کرد. اما در حال حاضر، اجازه دهید در مورد تاریخچه رمزگذاری متقارن صحبت کنیم.

بیشتر بخوانید🚀🚀🚀🚀🚀🚀🚀 اکسپلویت

رمزگذاری کلید متقارن مفهوم جدیدی نیست

در حالی که رمزگذاری کلید متقارن به معنای رمزگذاری داده های دیجیتال از طریق استفاده از رایانه نسبتاً جدید است (از اواسط دهه 1900 وجود داشته است)، مفهوم پشت آن چنین نیست. رمزنگاری متقارن خود فرآیندی است که تصور میشود هزاران سال پیش ایجاد شده است.

نمونه اولیه رمزگذاری متقارن – و احتمالاً شناخته شده ترین رمز متقارن – به ژنرال رومی جولیوس سزار نسبت داده می شود. این رمز خاص به درستی به عنوان رمز سزار شناخته می شود (در چند دقیقه بیشتر در مورد آن توضیح می دهیم). با این حال، انواع دیگری از رمزهای متقارن وجود داشته اند که در طول تاریخ وجود داشته اند، از جمله همه چیز از رمز Vigenère – که قدمت آن به 1500 می رسد – تا الگوریتم مدرن AES (در ادامه در مورد آن بیشتر خواهد شد).

رمزگذاری کلید متقارن راهی برای رمزگذاری یک پیام است تا فقط شما و گیرنده مورد نظرتان بتوانید آن را بخوانید. این یکی از انواع رمزگذاری داده است، اما تنها یکی نیست. نوع دیگری از رمزگذاری نیز وجود دارد که از نظر نام نزدیک است اما از نظر کاری که انجام می دهد متفاوت است: رمزگذاری نامتقارن. قبلاً به آن اشاره کردیم، اما بدانید که رمزگذاری نامتقارن چیزی است که احراز هویت و تبادل کلیدهای متقارن را از طریق کانال های عمومی

رمزگذاری متقارن امنیت افراد و شرکت ها را بالا می برد

(مانند اینترنت) ممکن می کند.

رمزگذاری متقارن چگونه کار می کند؟

زمان آن رسیده است که به فرآیند رمزگذاری متقارن نگاهی دقیق بیندازیم. برای درک نحوه عملکرد رمزنگاری متقارن، باید بدانید که چه اجزایی در این فرآیند دخیل هستند:

پیام اصلی شما که میخواهید رمزگذاری کنید (دادههای متن ساده).

یک الگوریتم رمزگذاری کلید متقارن (ما کمی بعد به انواع مختلف الگوریتم ها خواهیم پرداخت).

یک کلید مخفی یکسان که فقط شما و گیرنده مورد نظرتان دارید که داده ها را رمزگذاری و رمزگشایی می کند.

پیام رمزگذاری شده ای که هیچ کس نمی تواند آن را بخواند (متن رمز شده).

روشی که رمزگذاری متقارن کار می کند، رمزگذاری و رمزگشایی داده ها از طریق استفاده از کلیدهای یکسان است. دادهها، پس از رمزگذاری در متن رمزنگاری شده، برای کسی که کلید را ندارد، نمیتواند خوانده یا درک شود. این بدان معناست که شما و طرفی که با آن در ارتباط هستید، برای برقراری ارتباط ایمن، باید یک کپی یکسان از کلید داشته باشید.

برای درک بهتر اینکه رمزگذاری متقارن چگونه کار می کند و چگونه همه این مؤلفه ها با هم کار می کنند، اجازه دهید یک نوع اساسی از رمزگذاری متقارن به نام رمز سزار را در نظر بگیریم.

نقش symmetric encryption در امنیت وب سایت

رمزگذاری کلید متقارن بخشی از اکوسیستم زیرساخت کلید عمومی (PKI) است که با تبدیل داده های متن ساده (قابل خواندن) به متن رمزی غیرقابل تشخیص، امکان برقراری ارتباط امن در سراسر اینترنت ناامن را فراهم می کند. در واقع، شما در حال حاضر از فناوری ها و فرآیندهای مبتنی بر PKI به عنوان بخشی از اتصال خود به TheSSLStore.com برای خواندن این مقاله استفاده می کنید.

آن قفل را در نوار URL مرورگر خود می بینید؟ به این معنی که وب سایت ما دارای یک گواهی امنیتی وب سایت (گواهی SSL/TLS) نصب شده است و شما از یک اتصال امن و رمزگذاری شده برای ارسال داده استفاده می کنید. این همان چیزی است که به اتصال به وب سایت ما با استفاده از پروتکل HTTPS امن به جای HTTP ناامن کمک می کند.

معنی این نیز این است که مرورگر شما (مشتری) قبلاً مراحل زیر را طی کرده است:

احراز هویت سرور وب سایت ما،

مذاکره با سرور در مورد الگوریتم های رمزگذاری برای استفاده، و

تولید کلیدهای جلسه متقارن.

الگوریتم های symmetric encryption

الگوریتم های متقارن به دو نوع اصلی تقسیم می شوند: رمزهای جریانی و بلوکی. رمزهای بلوکی داده ها را به صورت تکه (بلوک) رمزگذاری می کنند، در حالی که رمزهای جریانی داده ها را یک بیت در یک زمان رمزگذاری می کنند. بنابراین، برخی از متداول ترین یا شناخته شده ترین الگوریتم های متقارن کدامند؟

استاندارد رمزگذاری داده ها (DES)

DES نوعی رمزگذاری بلوکی است که داده ها را در بلوک های 64 بیتی و با استفاده از یک کلید که یکی از سه اندازه (کلیدهای 64 بیتی، 128 بیتی و 192 بیتی) است، رمزگذاری می کند. با این حال، یکی از هر 8 بیت یک بیت برابری است، به این معنی که یک کلید تک طول که 64 بیت است، واقعاً مانند استفاده از یک کلید 56 بیتی است. اگرچه DES یکی از اولین الگوریتم های رمزگذاری متقارن است، اما ناامن تلقی می شود و منسوخ شده است.

استاندارد رمزگذاری دادههای سهگانه (TDEA/3DES)

برخلاف DES، DES سهگانه میتواند از دو یا سه کلید استفاده کند، که این الگوریتم را قادر میسازد تا از چندین دور رمزگذاری (یا دقیقتر، یک دور رمزگذاری، یک دور رمزگشایی و یک دور دیگر استفاده کند. رمزگذاری). در حالی که 3DES از DES قبلی خود ایمن تر است، اما به اندازه جانشین خود، AES ایمن نیست.

رمزگذاری متقارن از دو کلید خصوصی استفاده می کند

استاندارد رمزگذاری پیشرفته (AES)

این الگوریتم رمزگذاری همان چیزی است که معمولاً در اینترنت استفاده می شود. استاندارد رمزگذاری پیشرفته ایمن تر و کارآمدتر از DES و 3DES با گزینه های کلیدی 128 بیتی، 192 بیتی و 256 بیتی است. با این حال، در حالی که این یک نوع رمز بلوکی نیز هست، اما متفاوت از DES و 3DES عمل می کند، زیرا به جای رمز Feistel بر اساس یک شبکه جایگزینی-جایگزینی است.

البته، ما قصد داریم این سه الگوریتم کلید متقارن همراه با تفاوتهای بین رمزهای بلوکی و جریانی – را در هفتههای آینده در مقالات دیگری پوشش دهیم. اما در حال حاضر، اجازه دهید به بحث در مورد “راز” در رمزگذاری کلید مخفی بپردازیم.

بیشتر بخوانید🚀🚀🚀🚀🚀🚀🚀 امنیت مرکز داده

یک هشدار مهم:

کلید رمزگذاری متقارن شما باید مخفی بماند

اما برای اینکه رمزگذاری متقارن کار کند، به این معنی است که شما و گیرنده مورد نظر شما باید کلید را بدانید و آن را مخفی نگه دارید. در غیر این صورت، اگر شخص دیگری کلید را بداند، می تواند داده های شما را رمزگشایی کرده و بخواند، که کل فرآیند رمزگذاری را بی معنی می کند. به همین دلیل مهم است که کلید مخفی را مخفی نگه دارید و از چشمان کنجکاو دور نگه دارید تا تعداد افرادی که کلید را دارند محدود کنید.

به این ترتیب، هرگز نباید کلیدهای مخفی یا خصوصی را در هیچ محیطی که با اینترنت مواجه است ذخیره کنید. این هم برای کلیدهای خصوصی رمزگذاری نامتقارن و هم برای کلیدهای متقارن صادق است. شما باید آن کلیدها را در جایی مخفی نگه دارید که هیچ کس نتواند آنها را پیدا کند، به آنها دسترسی پیدا کند یا آنها را بدزدد. اساساً از این کلیدها محافظت کنید، مانند یک اشتراک پولی مادامالعمر که شخصی در سرویس بازی مورد علاقهتان به شما داده است – «زیرا میدانم که هیچکس به آن دسترسی ندارد.

اما بخش دشوار رمزگذاری متقارن این است که این فرض وجود دارد که شما و گیرنده شما هر دو نسخههای یکسانی از کلید دارید. اما اگر شما و گیرندهتان هرگز ملاقات نکردهاید، و اگر از قبل آن کلیدهای یکسان را نداشته باشید، چه میکنید؟

توزیع کلید از راه دور

فرض کنید میخواهید پیامهای مخفی را با دوستتان، اریکا که در کشور دیگری است، به اشتراک بگذارید، اما کلیدی برای رمزگشایی پیامهای گفته شده ندارد. این بدان معنی است که شما باید یک کلید مشترک برای او دریافت کنید تا بتواند پیام را به طور ایمن رمزگشایی کند.

برای انجام این کار، باید کلید مخفی را در سراسر اینترنت بفرستید – که می دانید هر چیزی جز ایمن است. پس از همه، اتصال به اینترنت شما از طریق ده ها نقطه تماس بالقوه مختلف در سفر خود باز می گردد. این بدان معناست که هر تام، دیک یا هری – هر مجرم سایبری، دولت یا هر شخص دیگری که نمیخواهید پیامهای شما را بخواند – میتواند کلید را در مسیر رهگیری کند و پیامهای شما را به راحتی رمزگشایی کند و شما عاقلتر نخواهید بود. این به عنوان حمله مرد در وسط (MitM) شناخته می شود.

بنابراین، ارسال داده ها (به ویژه کلیدها) از طریق اینترنت ایده خوبی نیست، به این معنی که ما باید به دنبال یک روش جایگزین باشیم. اینجاست که تاکتیکهای نامتقارن – مانند روشهای مبادله کلید نامتقارن (یعنی تولید کلید) مانند

نقش پروتکل های تبادل کلید

پیش از این، ما به این واقعیت اشاره کردیم که الگوریتمهای رمزگذاری متقارن تنها الگوریتمهایی نیستند که PKI به آنها وابسته است. همچنین الگوریتم های نامتقارن و پروتکل های تبادل کلید نامتقارن وجود دارد. بنابراین، اگر میخواهید با استفاده از رمزنگاری کلید متقارن با دوست خود اریکا به صورت ایمن ارتباط برقرار کنید، از تاکتیکهای رمزگذاری نامتقارن برای ایجاد و اشتراکگذاری کلید امنی استفاده خواهید کرد که فقط شما و اریکا میدانید.

از لحاظ تاریخی، رمزگذاری متقارن با الگوریتمهای نامتقارن RSA یا Diffie-Hellman (یعنی پروتکلهای تبادل کلید) برای فرآیند تبادل/تولید کلید جفت میشود. با این حال، این دو الگوریتم نقش جداگانه ای دارند.

RSA در مقایسه ب اتبادل کلید Diffie-Hellman

الگوریتم رمزگذاری RSA که مخفف عبارت Rivest-Shamir-Adleman (نام خانوادگی سه نفری که آن را ایجاد کردهاند)، یک مکانیسم احراز هویت و تبادل کلید است که معمولاً در فرآیند دست دادن TLS 1.2 استفاده میشود. در یک مبادله کلید RSA، رمزگذاری کلید عمومی تبادل یک راز اصلی و یک شماره به طور تصادفی از مشتری ایجاد می کند که با هم، یک کلید جلسه مشترک ایجاد می کند.

با تبادل کلید Diffie-Hellman، سرور و کلاینت متقابلاً روی مقداری که برای کلید جلسه استفاده میشود، توافق میکنند. (به زودی بیشتر در مورد آن.)

با این حال، استفاده از RSA برای مبادلات کلیدی (اگرچه برخی از سیستمها هنوز از آن استفاده میکنند) به دلیل آسیبپذیریهایی که توسط رمزنگار دانیل بلیچنباکر کشف شد، مورد مخالفت قرار گرفته است. در واقع، مجموعههای رمز تبادل کلید RSA (و گروههای غیر زودگذر Diffie-Hellman) با عرضه TLS 1.3 در تلاش برای اجباری کردن محرمانه بودن کامل (که از یک کلید زودگذر استفاده میکند) منسوخ شدند. بنابراین، تعویض کلید RSA با استفاده انحصاری از مبادلات کلید زودگذر Diffie-Hellman جایگزین شد.

نقشه رمزگذاری متقارن

نکته:

الگوریتم تبادل کلید Diffie-Hellman یک سیستم توزیع کلید عمومی است که از محاسبات مدولار برای رسیدن به یک عدد مخفی توافق شده (کلید جلسه) استفاده می کند. بنابراین، همانطور که می بینید، نامیدن Diffie-Hellman یک الگوریتم “رمزگذاری” در واقع گمراه کننده است زیرا نمی توان از آن برای رمزگذاری یا رمزگشایی چیزی استفاده کرد. و این یک “مبادله” کلیدی نیست بلکه یک فرآیند تولید کلید است. بله، متغیرهایی رد و بدل شده است، اما شما هنوز در واقع کلید را بر اساس آن تبادلات ایجاد می کنید.

Diffie-Hellman از تبادل متغیرهای عمومی (اعداد) برای ایجاد یک راه حل مشترک که به عنوان کلید جلسه شناخته می شود استفاده می کند. این کلید جلسه مخفی همان چیزی است که برای تبادل داده در یک کانال امن که با رمزگذاری متقارن محافظت می شود، استفاده می کنید.

بیشتر بخوانید🚀🚀🚀🚀🚀🚀🚀: کلید عمومی امضا حافظه

کلیدهای متقارن چقدر ایمن هستند؟

قدرت هر کلید رمزنگاری به چند ملاحظه خاص بستگی دارد.

طول کلید،

تصادفی بودن (آنتروپی) نحوه تولید و

اینکه چقدر طول می کشد تا آن را معکوس کنید تا بفهمید به اجزای جداگانه بستگی دارد.

اکنون، ممکن است از خود بپرسید که آیا یک مجرم سایبری می تواند فرآیند را معکوس کند تا متغیرها را برای محاسبه اعداد استفاده شده حدس بزند. ممکن است، اما واقعیت این اتفاق آنقدر دور است که عملی نیست. من می گویم که به دلیل اینکه مجرمان سایبری می دانند که این محاسبات چگونه کار می کنند، معکوس کردن روند برای یافتن شماره مخفی شما یا گیرنده شما برای تولید کلیدهای جلسه منطبق بسیار دشوار است.

این به مفهومی برمی گردد که در ویدیو مورد بحث قرار گرفت و استفاده از ترکیب رنگ های خاص برای ایجاد یک ارزش مشترک را نشان می دهد. در حالی که ترکیب رنگ ها برای ایجاد ارزش مشترک آسان است، تقریبا غیرممکن است که آن مقادیر را تجزیه کنید تا دقیقاً متوجه شوید کدام سایه رنگ ها برای ایجاد آنها استفاده شده است.

علاوه بر این، از آنجایی که اعدادی که در این محاسبات استفاده میشوند بسیار زیاد هستند، کشف آنها بیشتر از هر مجرم سایبری در طول یک جلسه طول میکشد. حتی با جدیدترین ابررایانهها، مهاجم باید صدها – اگر نه هزاران سال – برای کشف اعداد فردی که هر دو استفاده کردهاید، صرف کند. شما را نمیدانم، اما ما فانیها زمان زیادی برای صرف چنین کارهایی نداریم.

سیستم های PCI DSS

آیا تا به حال نام PCI DSS را شنیده اید؟ استانداردهای امنیت دادههای صنعت کارت پرداخت مجموعهای از ۱۲ الزام است. که کسبوکارها یا سازمانهایی که پرداختهای کارت اعتباری را میپذیرند باید از آن پیروی کنند. رمزگذاری متقارن جزء کلیدی انطباق با PCI است. زیرا مستقیماً با نیاز شماره 3 مرتبط است که بر حفاظت از داده های دارنده کارت در حالت استراحت تمرکز دارد.

این با الزام شماره 4 متفاوت است که بر حفاظت از داده های حین انتقال تمرکز دارد. این همه در مورد استفاده از رمزگذاری نامتقارن است

داده در حالت استراحت

داده در حالت استراحت به وضعیت داده های شما در حالی که روی سرور یا دستگاه قرار دارد اشاره دارد. در حال حمل و نقل نیست، به این معنی که از طریق شبکه یا اینترنت ارسال نمی شود. بنابراین، به عنوان مثال دفتر کل خصوصی یا دفتر خاطرات را در نظر بگیرید. شما اطلاعات بسیار ارزشمند یا حساسی را در آن مینویسید که نمیخواهید دیگران آنها را بخوانند. بنابراین، در حالی که شما آن را به جایی نمیفرستید، به این معنی نیست که میخواهید شخص دیگری بتواند محتوای آن را بخواند، در صورتی که بتواند آن را به دست آورد. در حالت استراحت، رمزگذاری داده ها چیزی است که از وقوع آن نوع مواجهه جلوگیری می کند.

آیا نمیدانید از چه محصولات یا خدماتی استفاده میکنید که رمزگذاری متقارن را در پلتفرمها یا ابزارهای خود وارد میکنند؟ در اینجا فقط تعداد انگشت شماری از این خدمات آورده شده است:

CodeGuard – CodeGuard یک ابزار پشتیبانگیری از وبسایت است که از رمزگذاری AES-256 برای ایمن کردن نسخههای پشتیبان شما استفاده میکند.

Google Suite – بسیاری از سرویسهای G Suite Google از رمزگذاری داده در حالت استراحت (علاوه بر رمزگذاری در حین انتقال از طریق HTTPS) برای ایمن کردن دادههای شما استفاده میکنند.

Microsoft Azure – Azure Encryption از رمزگذاری متقارن برای رمزگذاری و رمزگشایی سریع مقادیر زیادی از داده ها استفاده می کند.

SalesForce – پلتفرم SaleForce از رمزگذاری AES-256 برای ایمن کردن داده ها در حالت استراحت استفاده می کند.

HTTPS و امنیت وب سایت

قبلاً به این موضوع اشاره کردیم. به یاد داشته باشید که چگونه در مورد چگونگی رمزگذاری متقارن بخشی از فرآیند HTTPS صحبت کردیم؟ اینجاست که از رمزگذاری نامتقارن برای تسهیل تبادل کلید بین دو طرف استفاده میشود. سپس کلیدهای جلسه متقارن یکسان چیزی هستند که برای پردازش رمزگذاری برای جلسه استفاده میشوند.

بنابراین، این بدان معنی است که رمزگذاری متقارن جزء جدایی ناپذیر امنیت وب سایت است.

نتیجه

خوب، به خط پایان رسیدیم. نیازی به گفتن نیست، تجزیه و تحلیل رمزنگاری کلید متقارن و نحوه کارکرد رمزگذاری متقارن بسیار مورد توجه است. امیدوارم این مقاله بینشهایی را در اختیار شما قرار داده باشد که به شما در درک بهتر فرآیند و نقش آن در امنیت سایبری کمک کند.

یک نکته سریع: این پست وبلاگ اولین پست از گروهی از مقالاتی است که در هفته های آینده منتشر خواهیم کرد و جنبه های مختلف رمزگذاری متقارن را تجزیه می کند. بنابراین، حتماً مراقب باشید و مقالات بعدی را هم در وب سایت PLCapp.com را نیز بررسی کنید.

اگرچه رمزنگاری متقارن یک روش قدیمی رمزگذاری است، اما همچنان جایگاه ارزشمندی در دنیای دیجیتال ما دارد.