نرم افزار هک بازی اندروید + معرفی 15 نرم افزار هک + پر قدرت بازی کنید!!🟢

آوریل 19, 2023

برنامه مخفی کردن پیام + معرفی 6 برنامه مخفی کردن پیام + روش های اندرویدی!🟢

آوریل 21, 2023مهندسی معکوس اصطلاحی در زمینه سایبری است که ممکن است زیاد به چشم شما خورده باشد. هنگامی که بیشتر مردم به بدافزار فکر می کنند، آن را با ویروس ها و تروجان هایی مرتبط می کنند که می توانند باعث خرابی رایانه هایشان شوند. با این حال، بدافزار اصطلاح گستردهای است که طیف گستردهای از کدهای مخرب را شامل میشود. از ویروسهای ساده گرفته تا جاسوسافزارهای پیچیده و باجافزار. مهم است که بدانید بدافزار چیست و چگونه کار می کند تا بتوانید از رایانه خود در برابر این تهدیدات محافظت کنید. اینجاست که بدافزار مهندسی معکوس وارد می شود. با درک نحوه عملکرد بدافزار، می توانید استراتژی هایی برای محافظت از خود در برابر آن ایجاد کنید.

بدافزار مهندسی معکوس چیست؟

بدافزار مهندسی معکوس فرآیند تجزیه و تحلیل بدافزار برای درک عملکرد و هدف آن است. این فرآیند می تواند نحوه حذف بدافزار از یک سیستم یا ایجاد دفاع در برابر آن را تعیین کند.

بدافزار مهندسی معکوس چالش برانگیز است، زیرا بدافزارها اغلب به گونه ای طراحی می شوند که تجزیه و تحلیل آنها دشوار باشد. به طور معمول، یک برنامه مهندسی معکوس بدافزار برای مهارت در آن ضروری است. عوامل تهدید ممکن است از تکنیک های مبهم سازی، رمزگذاری، و ترفندهای دیگر برای پیچیده تر کردن برنامه ها استفاده کنند. علاوه بر این، نویسندگان بدافزار ممکن است به طور مکرر کد را تغییر دهند تا مهندسی معکوس آن دشوارتر شود.

چه زمانی باید بدافزار را مهندسی معکوس کرد؟

مهندسی معکوس بخش مهمی از درک و مبارزه با بدافزارها است. هنگامی که بدافزار کشف می شود، اولین چیزی که محققان امنیتی می خواهند بدانند این است که چگونه کار می کند. با این حال، درک ساده نحوه عملکرد بدافزار برای محافظت در برابر آن کافی نیست. برای اینکه واقعاً مؤثر واقع شود، محققان امنیتی باید بتوانند نه تنها نحوه عملکرد بدافزار را درک کنند، بلکه چگونگی تکامل آن را نیز پیشبینی کنند.

محققان امنیتی باید درک قوی از زبان اسمبلی و معماری کامپیوتر داشته باشند تا بدافزارها را مهندسی معکوس کنند. زبان اسمبلی پایین ترین سطح زبان برنامه نویسی است و برای نوشتن برنامه هایی که بسیار نزدیک به سخت افزار هستند از آن استفاده می شود. این آن را برای نوشتن بدافزار ایدهآل میکند، زیرا به مهاجم کنترل زیادی بر آنچه که کد انجام میدهد میدهد. معماری کامپیوتر مطالعه نحوه طراحی و نحوه کار کامپیوترها است. با درک معماری کامپیوتر، محققان امنیتی می توانند بهتر درک کنند که بدافزار چگونه کار می کند و چگونه می توان از آن برای حمله به سیستم ها استفاده کرد.

بیشتر بخوانید🚀🚀🚀🚀🚀» ساخت ویروس

تجزیه و تحلیل بدافزار استاتیک و دینامیک چیست؟

تجزیه و تحلیل ایستا را می توان با بررسی خود کد یا مشاهده ابرداده های آن، مانند مهرهای زمانی یا هش فایل ها، انجام داد. اما تجزیه و تحلیل استاتیک را می توان برای فهمیدن اینکه یک بدافزار بدون نگرانی در مورد آسیب رساندن آن انجام می دهد، استفاده کرد.

تجزیه و تحلیل پویا فرآیند اجرای بدافزار برای مشاهده رفتار آن است. این کار را می توان با اجرای کد در یک محیط کنترل شده مانند ماشین مجازی یا جعبه شنی انجام داد. تجزیه و تحلیل پویا را می توان برای شناسایی نحوه رفتار بدافزار هنگام اجرا استفاده کرد

تحلیل استاتیک و پویا هر دو نقاط قوت و ضعف خود را دارند. تحلیل استاتیک کمتر احتمال دارد که به سیستم آسیب برساند، اما درک اینکه یک بدافزار بدون اجرای آن چه می کند، می تواند چالش برانگیز باشد. تجزیه و تحلیل پویا به احتمال زیاد باعث آسیب به سیستم می شود، اما می تواند بینش بیشتری در مورد نحوه عملکرد بدافزار ارائه دهد.

مهندسی معکوس می تواند به هکر ها کمک کند به راحتی هک را انجام دهند

مراحل مهندسی معکوس چیست؟

وقتی صحبت از مهندسی معکوس می شود، به طور کلی شش مرحله برای انجام موفقیت آمیز فرآیند دنبال می شود:

نمونه ای از بدافزار را با دانلود آن از اینترنت یا دریافت آن از شخص دیگری به دست آورید.

یک دی اسمبلر یا دیکامپایلر تهیه کنید. برای این منظور می توان از برنامه های مختلفی استفاده کرد.

برای تجزیه و تحلیل کدهای بدافزار از disassembler یا decompiler استفاده کنید. این به شما کمک می کند تا متوجه شوید که بدافزار چگونه کار می کند و چه کاری انجام می دهد.

یک محیط sandbox ایجاد کنید، که مکانی امن است که میتوانید بدافزار را اجرا کنید تا ببینید بدون خطر آلوده کردن رایانه شما چه میکند.

بدافزار را در محیط sandbox اجرا کنید و رفتار آن را مشاهده کنید.

گزارشی از یافته های خود تهیه کنید. این به شما کمک می کند تا نتایج خود را به دیگرانی که ممکن است به مهندسی معکوس بدافزار علاقه مند هستند، منتقل کنید.

آیا مهندسی معکوس و تجزیه و تحلیل بدافزار یکسان هستند؟

مهندسی معکوس و تجزیه و تحلیل بدافزار دو جزء ضروری حوزه امنیت سایبری هستند. اگرچه هر دو اصطلاح اغلب به جای یکدیگر استفاده می شوند، اما به دو نوع مختلف فعالیت اشاره می کنند. مهندسی معکوس فرآیند جدا کردن چیزی برای درک نحوه عملکرد آن است. این می تواند برای سخت افزار، نرم افزار یا هر نوع سیستم دیگری اعمال شود. اغلب، مهندسی معکوس برای ایجاد یک نسخه تکراری یا سازگار از یک محصول استفاده می شود.

از سوی دیگر، تجزیه و تحلیل بدافزار، فرآیند مطالعه بدافزار برای درک عملکرد و هدف آن است. سپس می توان از این اطلاعات برای توسعه راه هایی برای محافظت در برابر بدافزار یا حذف آن استفاده کرد. بنابراین، در حالی که مهندسی معکوس و تجزیه و تحلیل بدافزار ابزارهای مهم امنیت سایبری هستند، آنها یکسان نیستند. مهندسی معکوس بیشتر در مورد درک است چگونه چیزی کار می کند، در حالی که تجزیه و تحلیل بدافزار بیشتر در مورد درک آنچه چیزی انجام می دهد است.

چگونه هکرها از مهندسی معکوس استفاده می کنند؟

هکرها اغلب از مهندسی معکوس برای یافتن آسیبپذیریها در سیستمها و دستگاهها استفاده میکنند. در بسیاری از موارد، هکرها یک کپی از نرم افزار یا سخت افزاری که می خواهند به آن حمله کنند به دست می آورند. آنها آن را جدا میکنند و به دنبال راههایی برای دور زدن ویژگیهای امنیتی یا سوءاستفاده از نقاط ضعف هستند. مهندسی معکوس همچنین می تواند برای ایجاد نسخه های غیرقانونی از نرم افزار یا سخت افزار دارای حق چاپ استفاده شود. در برخی موارد، هکرها حتی ممکن است نسخه های جدیدی از محصولات موجود را با ویژگی های اضافه شده یا عملکرد بهبود یافته ایجاد کنند.

بیشتر بخوانید🚀🚀🚀🚀🚀» اسکریپت

چرا مهندسی معکوس غیراخلاقی است؟

یکی از رایجترین استفادههای غیراخلاقی برای مهندسی معکوس، ایجاد «کلونهای بدافزار» است. کلون بدافزار صرفاً کپی یک نمونه بدافزار موجود است، با تغییرات جزئی در کد آن برای جلوگیری از شناسایی توسط نرمافزار ضد ویروس. این غیراخلاقی تلقی می شود زیرا به سازنده کلون اجازه می دهد تا نسخه خود از بدافزار را بدون ایجاد نوع اصلی خود توزیع کند.

یکی دیگر از استفاده غیراخلاقی رایج از بدافزار مهندسی معکوس، ایجاد نسخه های تروجانی شده نرم افزار قانونی است. این شامل گرفتن یک نرم افزار قانونی، مانند یک بازی یا یک برنامه کاربردی، و افزودن کد مخرب به آن است. نرمافزار تروجانیزهشده بهدستآمده، پس از اجرا برخی اقدامات مخرب مانند سرقت رمزهای عبور یا حذف فایلها را انجام میدهد. همانند کلونهای بدافزار، این امر غیراخلاقی تلقی میشود، زیرا به خالق نرمافزار تروجانیشده اجازه میدهد تا نسخه خود را از نرمافزار بدون ایجاد نوع اصلی توزیع کند.

در نهایت، باتنتها نیز روشی غیراخلاقی برای استفاده از بدافزار مهندسی معکوس هستند. بات نت مجموعه ای از رایانه های آلوده به بدافزار است که توسط یک مهاجم از راه دور کنترل می شود. مهاجم می تواند از بات نت برای راه اندازی حملات انکار سرویس توزیع شده (DDoS)، ارسال ایمیل های اسپم یا حتی سرقت اطلاعات حساس استفاده کند.

مهم:

مشاغل مهندسی معکوس بدافزارها رفتار بدافزار را تحلیل و درک می کنند. این درک می تواند برای ایجاد دفاع در برابر بدافزار یا از بین بردن عوامل تهدید کننده پشت آن استفاده شود. هکرها همچنین از مهندسی معکوس به عنوان راهی برای یادگیری در مورد عملکردهای بدافزار خاص استفاده می کنند تا بتوانند از آسیب پذیری های آن سوء استفاده کنند. در حالی که مهندسی معکوس مزایای بسیاری دارد، برخی از نگرانی های اخلاقی را نیز به همراه دارد.

مهندسی معکوس در اصل برای صنایع استفاده می شده اما چند سالی است که به فضای سایبری راه پیدا کرده است

3 استیج مهندسی معکوس

1-بازیابی و پیاده سازی

در بازیابی پیاده سازی، شما یک مدل اولیه تهیه می کنید که اساس مهندسی معکوس را تشکیل می دهد. از آنجایی که مدل اولیه به عنوان یک مرجع عمل می کند، باید صرفاً پیاده سازی را منعکس کند و هیچ استنتاجی نداشته باشد.

اولین کار این است که اسناد موجود را مرور کنید و در مورد یک برنامه اطلاعاتی کسب کنید. زمینه به دست آمده هدف توسعه دهنده را روشن می کند و برقراری ارتباط با کارشناسان برنامه را آسان تر می کند. شما باید این کار را در چند ساعت تمام کنید. چیزی که یاد می گیرید تصادفی با مهندسی معکوس واقعی است، اما مهم است زیرا به شما کمک می کند در ادامه کار بیشتر متوجه شوید.

مرحله بعدی این است که ساختار پایگاه داده را با تایپ یا اتوماسیون وارد ابزار مدلسازی کنید. برخی از ابزارها می توانند جداول سیستم یک RDBMS را بخوانند و یک مدل را بسازند. اگر از این ابزارها استفاده می کنید، حداقل باید ساختار پایگاه داده را مرور کنید تا سبک توسعه را درک کنید.

2-بازیابی طراحی

در طول بازیابی طراحی، مکانیک های پایگاه داده را خنثی می کنید و فقط اقدامات ساده را انجام می دهید. حدس و تفسیر را باید به مرحله تحلیل-بازیابی موکول کنید. به طور معمول، شما می توانید بازیابی طراحی را به طور مستقل و بدون کمک کارشناسان برنامه انجام دهید. در این مرحله شما سه مشکل اصلی را حل می کنید.

هویت. اغلب، شاخص های منحصر به فرد برای کلیدهای کاندید انواع موجودیت تعریف می شود. در غیر این صورت، به دنبال ترکیب منحصر به فرد داده ها باشید. چنین داده هایی می توانند یک کلید نامزد را پیشنهاد کنند، اما ثابت نمی کنند. شما همچنین می توانید کلیدهای نامزد را با در نظر گرفتن نام ها و قراردادهای سبک استنباط کنید. یک کلید خارجی مشکوک ممکن است به یک کلید نامزد مربوطه دلالت کند.

کلیدهای خارجی تعیین کلید خارجی (ارجاع از یک جدول به جدول دیگر) معمولاً دشوارترین جنبه بازیابی طراحی است. تطبیق نام ها و انواع داده ها می تواند کلیدهای خارجی را پیشنهاد کند. برخی از DBMS ها، مانند RDBMS ها، به توسعه دهندگان اجازه می دهند کلیدهای خارجی و مرجع آنها را اعلام کنند، اما اکثر برنامه های کاربردی قدیمی از این قابلیت استفاده نمی کنند.

3-بازیابی تجزیه و تحلیل

مرحله نهایی بازیابی تحلیل، تفسیر مدل، اصلاح آن و انتزاعی تر کردن آن است. در درجه اول در این مرحله است که باید با کارشناسان برنامه های موجود مشورت کنید. بازیابی تجزیه و تحلیل شامل چهار وظیفه اصلی است.

شفاف سازی

تمام آثار باستانی طراحی را حذف کنید. برای مثال، یک مدل تحلیل نیازی به کلیدهای دسترسی به فایل و پایگاه داده ندارد. آنها صرفاً تصمیمات طراحی هستند و حاوی هیچ اطلاعات اساسی نیستند.

افزونگی

به طور معمول داده های مشتق شده ای را که طراحی پایگاه داده را بهینه می کنند یا به دلایل نادرست گنجانده شده اند، حذف کنید. ممکن است لازم باشد داده ها را قبل از تشخیص تکراری بودن یک ساختار داده بررسی کنید.

بیشتر بخوانید🚀🚀🚀🚀🚀» شبیه ساز هک

به دنبال شغلی در هک اخلاقی هستید؟

برنامه EC-Council برای ارائه دانش عمیق از آخرین ابزارها، تکنیک ها و روش های هک تجاری در سطح تجاری طراحی شده است. که توسط هکرها و متخصصان امنیت اطلاعات استفاده می شود. این دوره همچنین به شما می آموزد که چگونه یک سازمان را به طور قانونی هک کنید و چگونه بدافزارها را به عنوان یک مبتدی مهندسی معکوس کنید. این گواهینامه به شما کمک می کند تا شغل خود را در زمینه امنیت اطلاعات پیش ببرید و یک دارایی ارزشمند برای هر هکر اخلاقی است.

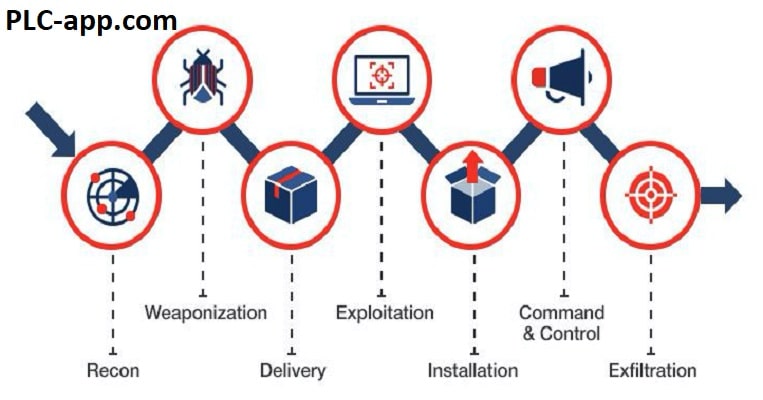

خواه بازسازی موتور خودرو باشد یا ترسیم یک جمله، مردم می توانند با جدا کردن آنها و کنار هم قرار دادن آنها در مورد چیزهای زیادی بیاموزند. این فرآیند شکستن چیزی برای درک آن، ساختن یک نسخه برای بهبود آن، به عنوان مهندسی معکوس شناخته می شود. فرآیند مهندسی معکوس در ابتدا فقط برای سخت افزار اعمال می شد، اما اکنون در نرم افزار، پایگاه های داده و حتی DNA انسان نیز اعمال می شود. در زمینه امنیت سایبری می توان از مهندسی معکوس برای شناسایی جزئیات یک رخنه استفاده کرد که چگونه مهاجم وارد سیستم شده و چه اقداماتی برای نقض سیستم انجام شده است.

مجرمان سایبری پشت این حمله، از طیف کامل تکنیک های نفوذ کامپیوتری برای نفوذ به شبکه های شرکتی استفاده می کنند. آنها هدف خاصی دارند و ماهر، با انگیزه، سازماندهی شده و دارای بودجه خوبی هستند. در اینجا، مهندسی معکوس ما را قادر می سازد تا تکنیک های آنها را برای جلوگیری از آن در آینده شناسایی کنیم. ابزارهایی برای مهندسی معکوس در کالی لینوکس (مرجح ترین سیستم عامل توسط هکرهای اخلاقی) در دسترس است. در اینجا چند ابزار ضروری برای انجام مهندسی معکوس در لینوکس کالی آورده شده است:

apktool:

Apktool یک ابزار شخص ثالث برای مهندسی معکوس است که می تواند منابع را به شکل تقریبا اصلی رمزگشایی کند و پس از انجام برخی تنظیمات دوباره آنها را ایجاد کند. این اجازه می دهد تا گام به گام کدهای smali را اشکال زدایی کنید و همچنین به دلیل ساختار فایل های پروژه مانند و اتوماسیون برخی از کارهای تکراری مانند ساخت apk و غیره، کار با برنامه را آسان تر می کند.

ویژگی های apktool:

رمزگشایی منابع به شکل تقریبا اصلی (شامل منابع.arsc، XML و فایلهای 9.png) و بازسازی آنها

اشکال زدایی کوچک

کمک به برخی از کارهای تکراری

dex2jar:

Dex2jar یک API سبک وزن است که برای خواندن فرمت Dalvik Executable (.dex/.odex) طراحی شده است. برای کار با فایل های Android و Java .class استفاده می شود. dex2jar شامل اجزای زیر است:

dex-reader برای خواندن فرمت Dalvik Executable (.dex/.odex) طراحی شده است. این API سبک وزن مشابه با ASM دارد.

dex-translator برای انجام کار تبدیل طراحی شده است. دستور dex را به فرمت dex-ir می خواند، پس از مقداری بهینه سازی، به فرمت ASM تبدیل می شود.

dex-ir که توسط dex-translator استفاده میشود، برای نمایش دستورالعمل dex طراحی شده است

ابزارهای dex-tools برای کار با فایل های .class. در اینجا مثال هایی وجود دارد: یک apk را تغییر دهید، یک jar را DeObfuscate کنید

d2j-smali [برای انتشار] dex را به فایلهای smali جدا کنید و dex را از فایلهای smali مونتاژ کنید. پیاده سازی متفاوت با smali/baksmali، نحو یکسان، اما ما از escape در نوع desc “Lcom/dex2jartu1234;” پشتیبانی می کنیم.

dex-writer [برای انتشار] dex را مانند dex-reader بنویسید.

مهندسی معکوس چیست؟

distorm3:

distorm یک کتابخانه سبک وزن، آسان برای استفاده و تجزیه سریع است. این دستورالعمل ها را در حالت های 16، 32 و 64 بیتی جدا می کند. همچنین سریعترین کتابخانه جداکننده قطعات است. کد منبع بسیار تمیز، خوانا، قابل حمل و مستقل از پلتفرم است (هم از اندانیتی کوچک و هم بزرگ پشتیبانی می کند). distorm تنها به کتابخانه C بستگی دارد. بنابراین می توان از آن در ماژول های جاسازی شده یا هسته استفاده کرد.

diStorm3 با رابط diStorm64 سازگار است. با این حال، مطمئن شوید که از فایل های هدر جدید استفاده می کنید.

edb-debugger:

دیباگر edb معادل لینوکس معروف “Olly debugger” در پلتفرم ویندوز است. یکی از اهداف اصلی این دیباگر ماژولار بودن است. برخی از ویژگی های آن عبارتند از:

رابط کاربری گرافیکی بصری

عملیات معمول اشکال زدایی (گام به داخل/گام به جلو/ اجرا/ شکست)

نقاط شکست مشروط

هسته اشکال زدایی به عنوان یک پلاگین پیاده سازی شده است تا افراد بتوانند جایگزین های drop-in داشته باشند. البته، اگر یک پلتفرم معین چندین API اشکال زدایی در دسترس داشته باشد، ممکن است افزونه ای داشته باشید که هر یک از آنها را پیاده سازی کند.

تجزیه و تحلیل دستورالعمل های اساسی

مشاهده/برداشتن مناطق حافظه

بازرسی موثر آدرس

نمای تخلیه داده به صورت زبانه ای است که به شما امکان می دهد چندین نما از حافظه را به طور همزمان باز کنید و به سرعت بین آنها جابجا شوید.

Jad Debugger:

Jad محبوب ترین دیکامپایلر جاوا بوده است که تا کنون نوشته شده است. این یک ابزار خط فرمان است که در C++ نوشته شده است. چندین پوسته گرافیکی موجود است که این برنامه را در پشت صحنه اجرا می کند و در عین حال رابط کاربری راحت تری را برای مرور منبع، مدیریت پروژه و غیره در اختیار کاربر قرار می دهد. این برنامه در کالی لینوکس برای اشکال زدایی برنامه های جاوا برای مهندسی معکوس و بسیاری از اهداف دیگر موجود است.

جاواسنوپ:

JavaSnoop یک ابزار امنیتی جنبه است که به تسترهای امنیتی اجازه می دهد تا امنیت برنامه های جاوا را به راحتی آزمایش کنند. جاوا اسنوپ نمونه ای از این است که چگونه Aspect صنعت را در ارائه خدمات تأیید صحت رهبری می کند، و نه فقط برای برنامه های کاربردی وب شما.

جاوا اسنوپ به شما امکان می دهد یک فرآیند موجود (مانند یک دیباگر) را ضمیمه کنید و فوراً شروع به دستکاری در فراخوانی های متد کنید، کد سفارشی را اجرا کنید یا فقط آنچه را که در سیستم اتفاق می افتد تماشا کنید.

OllyDbg:

OllyDbg یک اسمبلر 32 بیتی است که دیباگر را برای مایکروسافت ویندوز تجزیه و تحلیل می کند. تاکید بر تجزیه و تحلیل کد باینری آن را به ویژه در مواردی که منبع مفید است در دسترس نیست

امکانات:

رابط کاربری بصری، بدون دستورات مرموز

تجزیه و تحلیل کد – ردیابی ثبت ها، شناسایی رویه ها، حلقه ها، فراخوانی های API، سوئیچ ها، جداول، ثابت ها و رشته ها

مستقیماً DLL ها را بارگیری و اشکال زدایی می کند

اسکن فایل شی – روال ها را از فایل های شی و کتابخانه ها مکان یابی می کند

به برچسبها، نظرات و توضیحات عملکرد تعریف شده توسط کاربر اجازه میدهد

اطلاعات اشکال زدایی را در قالب Borland® درک می کند

وصلهها را بین جلسات ذخیره میکند، آنها را در فایل اجرایی باز مینویسد و اصلاحات را بهروزرسانی میکند

معماری باز – بسیاری از افزونه های شخص ثالث در دسترس هستند

بدون نصب – بدون سطل زباله در فهرست های رجیستری یا سیستم

برنامه های چند رشته ای را اشکال زدایی می کند

به برنامه های در حال اجرا پیوست می کند

جداساز قابل تنظیم از هر دو فرمت MASM و IDEAL پشتیبانی می کند

والگریند:

Valgrind مجموعه ای برای اشکال زدایی و پروفایل کردن برنامه های لینوکس است. با ابزار آن، میتوانیم بهطور خودکار مدیریت حافظه و باگهای threading را با حذف ساعتها تحریک شکار اشکال شناسایی کنیم و برنامهها را پایدارتر کنیم. همچنین میتوانیم پروفایلهای دقیق را برای کمک به سرعت بخشیدن به فرآیندهای برنامه انجام دهیم و از Valgrind برای ساخت ابزارهای جدید استفاده کنیم. توزیع Valgrind در حال حاضر شامل شش ابزار با کیفیت تولید است:

آشکارساز خطای حافظه (Memcheck)

دو آشکارساز خطای نخ (Helgrind و DRD)

یک نمایه کش و پیش بینی شاخه (Cachegrind)

یک گراف فراخوانی حافظه پنهان و نمایه ساز پیش بینی شاخه (Callgrind)

یک پروفیل هیپ (Massif)

همچنین شامل سه ابزار آزمایشی است:

یک آشکارساز سرریز آرایه پشته/جهانی (SGCheck)

دومین نمایه ساز هیپ که نحوه استفاده از بلوک های هیپ را بررسی می کند (DHAT)

یک مولد بردار بلوک پایه SimPoint (BBV)

سازندگان به مهندسی معکوس بهعنوان وسیلهای مهم برای حفظ رقابت نگاه میکنند، یا برخی ممکن است آن را به عنوان ابزاری برای درک ایرادات در طراحی و کار مجدد برای آن در نظر بگیرند. با این حال، کالی لینوکس برخی از ابزارهای مهندسی معکوس عالی و شناخته شده را برای انجام چنین فعالیت هایی در اختیار ما قرار می دهد. علاوه بر این، بسیاری از ابزارهای مهندسی معکوس دیگر نیز وجود دارد، اما این ابزارها قبلاً داخلی هستند و با کالی لینوکس از جعبه خارج می شوند.