نرم افزارهای هک گوشی

آوریل 27, 2021

هک گوشی آیفون را چگونه انجام دهیم ؟

می 2, 2021هک یک فعالیت غیرقانونی دستیابی به اطلاعات غیر مجاز با اصلاح ویژگی های سیستم و بهره برداری از نقاط ضعف آن است. در این دنیایی که بیشتر اتفاقات بصورت آنلاین رخ می دهد ، هک کردن فرصت های گسترده تری را برای هکرها برای دستیابی غیر مجاز به اطلاعات طبقه بندی نشده مانند اطلاعات کارت اعتباری ، جزئیات حساب ایمیل و سایر اطلاعات شخصی فراهم می کند. در این مقاله می خواهیم انواع روش های هک را به شما بگوییم. این باعث می شود که برای جلوگیری از آن ها شناخت بیشتری داشته باشید.

بنابراین ، دانستن برخی از تکنیک های هک که معمولاً برای دریافت اطلاعات شخصی شما به صورت غیرمجاز استفاده می شود ، نیز مهم است.

آنچه در این مقاله خواهید خواند :

انواع روش های هک

10.انواع روش های هک؛ Keylogger

Keylogger یک نرم افزار ساده است. که توالی کلید و ضربات صفحه کلید را در یک پرونده ورود به سیستم بر روی دستگاه شما ضبط می کند. این پرونده های ورود به سیستم حتی ممکن است حاوی شناسه های ایمیل شخصی و رمزهای عبور شما باشد. همچنین به عنوان ضبط کننده صفحه کلید شناخته می شود . می تواند نرم افزاری یا سخت افزاری باشد. در حالی که keylogger های نرم افزاری برنامه های نصب شده روی رایانه را هدف قرار می دهند ، دستگاه های سخت افزاری صفحه کلیدها ، انتشارات الکترومغناطیسی ، حسگرهای تلفن های هوشمند و غیره را هدف قرار می دهند.

Keylogger یکی از دلایل اصلی این است که سایت های بانکی آنلاین به شما امکان استفاده از صفحه کلیدهای مجازی خود را می دهند. بنابراین ، هر زمان که در یک محیط عمومی با رایانه کار می کنید ، سعی کنید بیشتر احتیاط کنید.

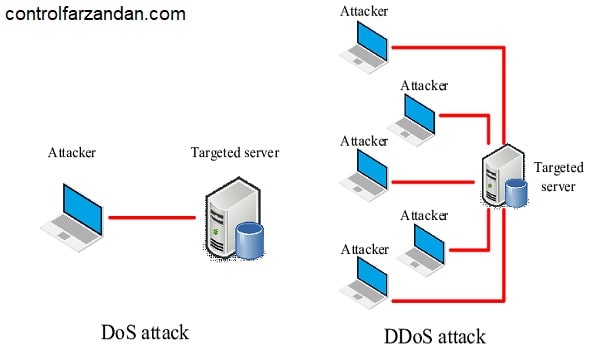

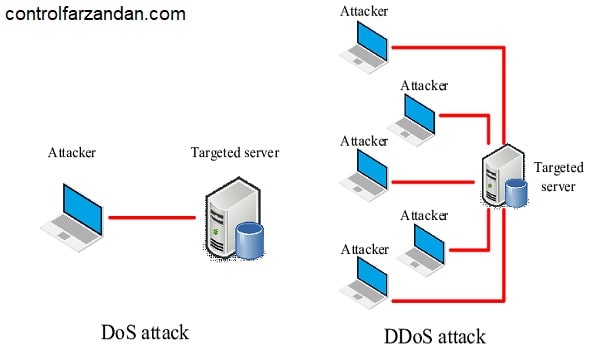

9.انواع روش های هک؛ انکار خدمات (DoS \ DDoS)

حمله Denial of Service یک تکنیک هک کردن از بین بردن یک سایت یا سرور است .که با سرریز کردن تعداد زیادی از سایت یا سرور با ترافیک زیاد به طوری که سرور قادر به پردازش تمام درخواست ها در زمان واقعی نیست در نهایت خراب می شود.

در این روش محبوب ، مهاجم ماشین مورد نظر را با تعداد زیادی درخواست برای سرریز کردن منابع ، غرق می کند. که به نوبه خود ، تحقق درخواست های واقعی را محدود می کند.

برای حملات DDoS ، هکرها اغلب بات نت یا رایانه های زامبی را که فقط یک وظیفه دارند ، مستقر می کنند . این است که سیستم شما را با بسته های درخواست پر می کنند. با گذشت هر سال ، با پیشرفت بدافزارها و انواع هکرها ، اندازه حملات DDoS مرتباً افزایش می یابد.

حملات ddos یکی از انواع روش های هک

8. انواع روش های هک؛حملات حفره آب (Waterhole attack)

اگر از علاقه مندان کانال های Discovery یا National Geographic هستید ، می توانید به راحتی با حملات حفره آب ارتباط برقرار کنید!. برای مسموم کردن یک سیستم، در این حالت هکر به در دسترس ترین نقطه فیزیکی قربانی نیاز دارد.

به عنوان مثال ، اگر وای فای های عمومی که در کافی شاپ ها وجود دارد را دیده باشید افراد زایدی به آن ها متصل می شوند. به همین ترتیب ، هکرها بیشترین مکان فیزیکی را برای حمله به قربانی هدف قرار می دهند. آن نقطه می تواند کافی شاپ ، کافه تریا و … باشد. به همین دلیل هم به شما توصیه می کنیم که برای استفاده از اینترنت رایگان وسوسه نشوید!. ممکن است تله ای در کار باشد.

هنگامی که هکر از زمان بندی شما آگاه شد ، می تواند از این نوع حمله برای ایجاد یک نقطه دسترسی جعلی Wi-Fi استفاده کند. با استفاده از این آنها می توانند وب سایت پربازدید شما را تغییر دهند .یک ری دایرکت ایجاد می شوند که شما را به یک صفحه اینترنتی دلخواه خود هدایت کنند. با این کار می توانند اطلاعات شخصی خود را دریافت کنند.

از آنجا که این حمله اطلاعات مربوط به کاربر را از یک مکان خاص جمع آوری می کند ، شناسایی مهاجم حتی دشوارتر است. یکی از بهترین راه ها برای محافظت مجدد از خود در برابر این نوع حملات هکری ، پیروی از اصول اساسی امنیتی و به روزرسانی نرم افزار یا سیستم عامل خود است.

7. WAP جعلی

فقط برای سرگرمی ، یک هکر می تواند با استفاده از نرم افزاری اقدام به جعل یک نقطه دسترسی بی سیم کند. این WAP به مکان رسمی WAP متصل می شود. هنگامی که به WAP جعلی متصل شدید ، یک هکر می تواند مانند داده های بالا به داده های شما دسترسی پیدا کند.

این یکی از ساده ترین انواع روش های هک است و برای اجرای آن به یک نرم افزار ساده و شبکه بی سیم نیاز است. هر کسی می تواند WAP خود را به عنوان برخی از نام های قانونی مانند “WiFi فرودگاه هیترو” یا “WiFi استارباکس” نامگذاری کند و شروع به جاسوسی از شما کند. یکی از بهترین راه ها برای محافظت از خود در برابر چنین حملاتی استفاده از سرویس VPN با کیفیت است. این بسیار مشابه با مورد قبلی است. با این تفاوت که در حمله حفره آب هکر می تواند از NFC ، بلوتوث یا هات اسپات هم استفاده کند. اما این مخصوصی اتصالات وای فای است!.

6.Eavesdropping (حملات مجهول یا منفعل)

برخلاف سایر انواع روش های هک که در طبیعت فعال هستند ، با استفاده از حمله غیرفعال ، یک هکر می تواند سیستم ها و شبکه های رایانه ای را کنترل کند. تا برخی از اطلاعات ناخواسته را بدست آورد.

هدف شنود صدمه زدن به سیستم نیست .بلکه گرفتن برخی اطلاعات بدون شناسایی است. این نوع هکرها می توانند ایمیل ، خدمات پیام رسانی فوری ، تماس تلفنی ، وبگردی و سایر روش های ارتباطی را هدف قرار دهند. کسانی که در چنین فعالیت هایی افراط می کنند به طور کلی هکرهای کلاه سیاه هستند. کمتر پیش می آید که یک هکر از طرف یک سازمان دولتی اقدام به استراق سمع و دریافت اطلاعات کند. مگر در مورد پرونده های امنیتی!.

5. فیشینگ

فیشینگ یک روش هک است. که با استفاده از آن هکر سایت های پربازدید را تکثیر می کند . با ارسال آن لینک جعلی ، قربانی را به دام می اندازد. با مهندسی اجتماعی ، یکی از پرکاربردترین و کشنده ترین اسلحه های هک می شود.

هنگامی که قربانی سعی در ورود به سیستم یا وارد کردن برخی از داده ها را دارد ، هکر با استفاده از هک در سایت جعلی اطلاعات خصوصی قربانی هدف را بدست می آورد. فیشینگ از طریق حساب iCloud و Gmail مسیر حمله ای بود که توسط هکرهایی که بخش “Fappening” را هدف قرار دادند ، انجام شد.(حرفه ای ها این بخش را متوجه می شوند!). که شامل بسیاری از مشاهیر زن هالیوود بود.

آموزش فیشینگ یکی از انواع روش های هک

4. ویروس ، تروجان ، نرم افزار هک

ویروس یا تروجان ها برنامه های نرم افزاری مخربی هستند که با ظاهری کاربردی در سیستم قربانی نصب می شوند . سپس آن سیستم را هک کرده و در پشت پرده تمام اطلاعات را برای هکر ارسال می کنند. آنها همچنین می توانند فایل های شما را قفل کنند . یا با مشخصات شما به تبلیغات کلاهبرداری بپردازند . همچنین می توانند ترافیک اینترنت شما را منحرف کنند ، داده های شما را خراب کنند یا در همه سایت ها پخش شوند. استفاده از آنها یکی از انواع روش های هک می باشد که شما نیز می توانید انجام دهید.

ما چگونه می توانیم از نرم افزارهای هک برای دسترسی به اطلاعات دیگران استفاده کنیم ؟

برای ساخت یک نرم افزار هک ، ویروس ، تروجان یا کی لاگر نیاز به دانش برنامه نویسی آن هم در سطح حرفه ای دارید. اما اگر تا به حال هیچ مهارتی در زمینه ی برنامه نویسی و هک کسب نکرده اید ، باز هم می توانید به هک اطلاعات دیگران بپردازید. تنها کافی است یک برنامه هک را دانلود و نحوه ی کار با آن را آموزش ببینید.

البته باید بدانید که همه ی نرم افزارهای هک قابلیت های یکسانی نداشته و کار کردن با بسیاری از آنها آنقدر سخت می باشد که ممکن است یک فرد عادی هیچ گاه نتواند نصب و استفاده کند.

اگر قصد هک گوشی را داشته باشید باید حداقل قابلیت هایی که یک نرم افزار هک گوشی خوب باید داشته باشد را بشناسید.

مهم ترین قابلیت یک برنامه هک گوشی خوب داشتن رابط کاربری ساده و آسان به طوری که هر فردی بتواند با آن کار کند ، می باشد. سپس داشتن تیم پشتیبانی قوی و بعد از آن ارائه ی امکاناتی همچون شنود تماس ، هک شبکه های اجتماعی ( اینستاگرام ، تلگرام و … ) ، نمایش پیامک ها ، نمایش تصاویر گالری ، نمایش موقعیت مکانی و… می باشد.

معرفی نرم افزار هک

اگر تا به اینجا کنجکاو شده اید و تمایل دارید که از یک برنامه هک گوشی خوب استفاده نمایید ، ما به شما plc spy را پیشنهاد می دهیم.

plc spy یک نرم افزار هک با رابط کاربری بسیار ساده می باشد که توسط برنامه نویسان حرفه ای سامانه ی کنترل فرزند با هدف نظارت بر فرزندان در فضای مجازی ساخته شده است.

این برنامه به عنوان یکی از انواع روش های هک این امکان می دهد که تمام اطلاعات موجود در گوشی شخص مورد نظرتان را برروی پنل کاربری خود دریافت کرده و ضبط نمایید. اما مهم ترین قابلیتی که آن را از دیگر برنامه ها متمایز می کند ، قابلیت هک کردن با شماره تلفن و هک با imei می باشد.

در ادامه بیشتر درباره ی قابلیت ها و نحوه ی نصب آن توضیح خواهیم داد.

قابلیت های برنامه plc spy

کنترل پیامک های ارسالی و دریافتی

گزارش تماس ها و ضبط مکالمات

گزارش شبکه های اجتماعی تلگرام ، اینستاگرام و…

موقعیت مکانی

مدیریت دسترسی به اینترنت

لیست کامل برنامه های نصب شده

مشاهده تصاویر اطراف از طریق دوربین موبایل فرزند

این برنامه در 3 نسخه ارائه شده است :

نسخه اول را می توانید برروی گوشی فرزند خود نصب کرده و سپس از گوشی پنهان نمایید.

نسخه دوم قابلیت هک با شماره تلفن و هک با شماره سریال گوشی را ارائه می دهد.

نسخه سوم نیز که کامل ترین نسخه می باشد و با نام plc plus منتشر شده است را می توانید با ظاهر یک برنامه کاربردی (هر برنامه ای که شما بخواهید ) برای فرزندتان ارسال کرده و از او بخواهید برروی برنامه کلیک کند ، به محض کلیک برنامه به طور خودکار نصب شده و سپس از گوشی فرزند پنهان می شود.

حتی اگر قبلا از این برنامه استفاده کرده اید ، پیشنهاد می کنیم نسخه ی جدید آن plc plus را حتما دانلود و امتحان نمایید تا از تغییرات اساسی و شگفت انگیز آن لذت ببرید.

جهت دانلود برنامه هک تلگرام plc می توانید برروی لینک قرمز رنگ زیر کلیک نمایید و راهنمایی های لازم جهت نصب را از پشتیبان برنامه در واتساپ درخواست نمایید.

هک گوشی با برنامه plc spy

3. ClickJacking Attacks

ClickJacking همچنین با نام دیگری UI Redress شناخته می شود. در این حمله از انواع روش های هک ، هکر UI واقعی را در جایی که قربانی کلیک می کند پنهان می کند. این رفتار در بارگیری برنامه ، پخش فیلم و وب سایت های تورنت بسیار معمول است. آنها بیشتر از این روش برای بدست آوردن دلار در مجموعه تبلیغاتی استفاده می کنند .اما بعضی دیگر از هکر ها می توانند از آن برای سرقت اطلاعات شخصی شما استفاده کنند.

می توان به یک عبارت دیگر این را توضیح داد. در این نوع هک ، مهاجم کلیکهای قربانی را که برای صفحه مشخص نیست استفاده می کند .یک سری لینک در بخش های مختلف قرار داده شده است .که با کلیک های اشتباه یا تصادفی به آن صفحات هدایت می شوید. بنابراین این کار با فریب یک کاربر اینترنت برای انجام عملی ناخواسته است. که با کلیک کردن روی پیوند مخفی کار می کند.

2. سرقت کوکی ها

کوکی های موجود در مرورگر ما اطلاعات شخصی مانند سابقه مرور ، نام کاربری و رمزهای عبور را برای سایت های مختلفی که به آنها دسترسی داریم ذخیره می کنند. هنگامی که هکر به کوکی شما دسترسی پیدا کرد ، حتی می تواند به عنوان شما در مرورگر ، احراز هویت شود. یک روش محبوب برای انجام این حمله دستکاری بسته های IP کاربر برای عبور از دستگاه مهاجم است.

این حمله که با نام های SideJacking یا Session Hijacking نیز شناخته می شود ، اگر کاربر از SSL (https) برای جلسه کامل استفاده نکند ، این حمله آسان است. در وب سایت هایی که رمز ورود و اطلاعات بانکی خود را وارد می کنید ، رمزگذاری رمزگذاری برای آنها از اهمیت بالایی برخوردار است.

1. طعمه و سوئیچ

با استفاده از روش هک کردن طعمه و سوئیچ ، یک مهاجم می تواند فضاهای تبلیغاتی را در وب سایت ها خریداری کند. بعداً ، وقتی یک کاربر روی تبلیغ کلیک می کند ، ممکن است به صفحه ای آلوده به بدافزار هدایت شود. به این ترتیب ، آنها می توانند بدافزارها یا تبلیغات مخرب را بیشتر در رایانه شما نصب کنند. تبلیغات و پیوندهای بارگیری نشان داده شده در این روش بسیار جذاب هستند و انتظار می رود کاربران در آخر روی همان کلیک کنند.

هکر می تواند یک برنامه مخرب را اجرا کند. که به نظر کاربر معتبر است. به این ترتیب ، پس از نصب برنامه مخرب بر روی رایانه ، هکر دسترسی غیرمجاز به رایانه شما پیدا می کند.

در آینده نزدیک ، ما قصد داریم لیستی از انواع مختلف هکرها را منتشر کنیم ، بنابراین در ادامه با اطلاعات جالب و هک کردن همراه باشید.