انواع سرور های شبکه (معرفی 8 نوع از بزرگترین سرور های شبکه) 🟢

مارس 7, 2023

دی ان اس (DNS) چیست؟ + چگونه دی ان اس خودمان را پیدا کنیم؟ 🟢

مارس 9, 2023انواع سرور VPN سرعت ها و ویژگی های مختلفی را به شما ارائه می کنند. همانطور که می دانید زمانی که می خواهید به اینترنت جهانی متصل شوید به سرور ها نیاز دارید. در این مقاله می توانید با انواع پروتکل ها و سرور های VPN آشنا شوید. این باعث می شود که در هنگام استفاده از VPN ها بتوانید سرور هایی پر سرعت را پیدا کنید. قبل از آشنایی با انواع سرور VPN بهتر است که با انواع خود VPN ها آشنا شویم.

انواع سرور VPN

خدمات شبکه خصوصی مجازی (VPN) به چهار نوع اصلی تقسیم می شوند: VPN های شخصی، VPN های دسترسی از راه دور، VPN های تلفن همراه و VPN های سایت به سایت. در این راهنما، نحوه عملکرد هر یک از این انواع VPN و زمان استفاده از آنها را توضیح می دهیم. یک VPN یک تونل خصوصی را در یک اتصال عمومی (به عنوان مثال اینترنت) ایجاد می کند. نرم افزار VPN به کاربران خود اجازه می دهد تا انتقال داده ها را به صورت ایمن ارسال و دریافت کنند.

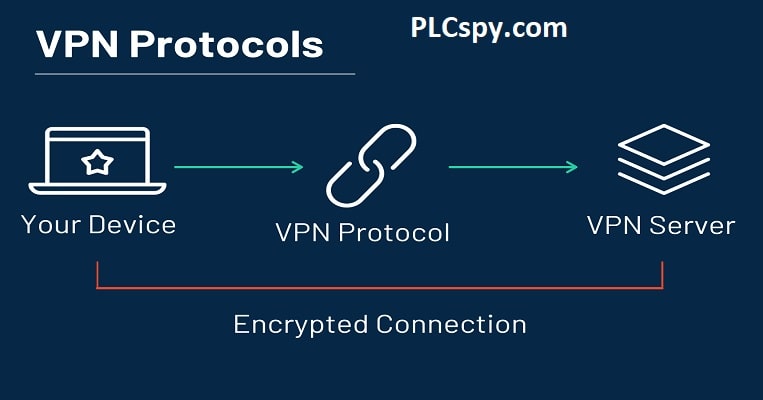

VPN ها از انواع مختلفی از پروتکل های VPN برای رمزگذاری اتصالات وب و خصوصی سازی آنها استفاده می کنند. علاوه بر این، نسخه های مختلفی از نرم افزار VPN وجود دارد.

چهار نوع اصلی VPN عبارتند از:

VPN های دسترسی از راه دور

خدمات VPN شخصی

VPN های موبایل

VPN های سایت به سایت

وب سایت های بررسی VPN بیشتر در مورد VPN های شخصی می نویسند. اینها برای ایجاد اتصالات امن و خصوصی به اینترنت باز و همچنین برای دور زدن فایروال ها و محدودیت های اینترنت جغرافیایی استفاده می شوند. در مقایسه، کسبوکارها از VPN دسترسی از راه دور استفاده میکنند که کارمندان را قادر میسازد هنگام سفر یا کار از خانه به شبکه خصوصی شرکت دسترسی داشته باشند. اگر کارمند اتصال اینترنتی ثابت یا پایداری نداشته باشد، ممکن است به جای آن از VPN تلفن همراه استفاده شود.

در نهایت، زمانی که چندین سایت یا شرکت های متعددی وجود دارند که سعی می کنند به یک شبکه خصوصی (نه فقط یک کارمند) متصل شوند، کسب و کارها باید از VPN سایت به سایت استفاده کنند.

1. VPN های دسترسی از راه دور

VPN دسترسی از راه دور به شما امکان می دهد از اینترنت برای اتصال به یک شبکه خصوصی مانند شبکه اداری شرکت خود استفاده کنید. اینترنت یک پیوند غیرقابل اعتماد در ارتباطات است. رمزگذاری VPN برای حفظ خصوصی و ایمن نگه داشتن داده ها در حین انتقال و خروج از شبکه خصوصی استفاده می شود.

توجه: انواع سرور VPN های دسترسی از راه دور گاهی اوقات VPN های مبتنی بر مشتری یا VPN های مشتری به سرور نیز نامیده می شوند.

چه زمانی از VPN دسترسی از راه دور استفاده کنیم؟

راه های مختلفی برای استفاده از انواع سرور VPN دسترسی از راه دور وجود دارد، به عنوان مثال:

یک مسافر تجاری می تواند از VPN دسترسی از راه دور برای اتصال به شبکه شرکت خود از WiFi در لابی هتل استفاده کند. آنها می توانند به همه فایل ها و نرم افزارهای مشابهی که در دفتر دارند دسترسی داشته باشند. VPN همچنین از داده ها در برابر هر کسی که در وای فای عمومی جاسوسی می کند محافظت می کند. شخصی که از خانه کار می کند می تواند از VPN دسترسی از راه دور برای دسترسی به شبکه شرکت از خانه استفاده کند. رایانه آنها به گونه ای کار می کند که گویی به شبکه شرکت در دفتر متصل است، و داده ها هنگام عبور از اینترنت عمومی محافظت می شوند.

نکته تخصصی: در حالی که انواع سرور VPN های دسترسی از راه دور مفید هستند، ذخیره سازی ابری یک جایگزین محبوب است اگر فقط می خواهید مردم بتوانند از راه دور به فایل ها دسترسی داشته باشند. فضای ذخیره سازی ابری (مانند Dropbox) از یک اتصال مرورگر رمزگذاری شده برای محافظت از داده های شما استفاده می کند و راه اندازی آن بسیار آسان تر از VPN است.

بیشتر بخوانید🚀🚀🚀🚀: انی کانکت

2. خدمات VPN شخصی

یک سرویس VPN شخصی شما را به یک سرور VPN متصل می کند. که سپس به عنوان واسطه بین دستگاه شما و سرویس های آنلاینی که می خواهید به آن دسترسی داشته باشید عمل می کند. VPN شخصی – که گاهی اوقات VPN “مصرف کننده” یا “تجاری” نیز نامیده می شود – اتصال شما را رمزگذاری می کند، هویت شما را به صورت آنلاین پنهان می کند و به شما امکان می دهد موقعیت جغرافیایی خود را جعل کنید.

یک سرویس VPN شخصی با یک VPN دسترسی از راه دور متفاوت است زیرا به شما امکان دسترسی به یک شبکه خصوصی را نمی دهد. در عوض، یک VPN شخصی با دادن دسترسی به اینترنت عمومی، اما از طریق یک اتصال رمزگذاری شده، کار می کند.

دلایل استفاده از سرویس VPN شخصی

دلایل زیادی برای استفاده از VPN شخصی وجود دارد. برخی از محبوب ترین آنها عبارتند از:

پخش جریانی فیلمها و نمایشهای تلویزیونی ویدیوهایی که در موقعیت جغرافیایی شما در دسترس نیستند. به عنوان مثال، می توانید به یک سرور VPN در ایالات متحده متصل شوید و به Netflix آمریکایی دسترسی پیدا کنید، که یکی از بزرگترین کتابخانه های محتوای Netflix است. اجتناب از سانسور و نظارت در کشورهای مستبد، مانند چین و امارات. انواع سرور VPN به شما امکان دسترسی به محتوایی را می دهد که توسط فایروال های ملی مسدود شده است و ترافیک وب شما را از سیستم های نظارت دولتی پنهان می کند.

برای محافظت از خود در برابر حملات هدفمند انکار سرویس توزیع شده (DDoS) آدرس IP خود را مخفی کنید. گیمرها به طور فزاینده ای از حملات کوتاه اما شدید DDoS برای مسدود کردن رقبا و تضمین یک پیروزی ناعادلانه استفاده می کنند. VPN به جلوگیری از این امر کمک می کند. حفاظت از حریم خصوصی خود به صورت آنلاین با متوقف کردن ارائهدهنده خدمات اینترنتی (ISP)، دولتها، هکرها و هر کس دیگری از جاسوسی فعالیت شما. ISP ها گاهی اوقات اگر ببینند در حال پخش بازی ها یا فیلم ها هستید، اتصال شما را کاهش می دهند (یا کند می کنند). استفاده از VPN آنها را از دانستن آنچه شما به صورت آنلاین انجام می دهید جلوگیری می کند.

3. VPN های موبایل

در حالی که انواع سرور VPN های دسترسی از راه دور به شما امکان می دهند از هر نقطه به یک شبکه محلی متصل شوید، آنها فرض می کنند که کاربر در یک مکان باقی می ماند. اگر کاربر قطع شود، تونل IP بسته می شود. اگر بعید است که کاربر برای کل جلسه یک اتصال پایدار در همان شبکه داشته باشد، VPN تلفن همراه گزینه بهتری نسبت به VPN دسترسی از راه دور است. با VPN تلفن همراه، حتی اگر کاربر WiFi یا شبکه تلفن همراه را تغییر دهد، اتصال را از دست بدهد یا دستگاه خود را برای مدتی خاموش کند، اتصال VPN ادامه می یابد.

چه زمانی از VPN موبایل استفاده کنیم؟

VPN های موبایل معمولاً برای اطمینان از در دسترس بودن ثابت برای کارگران سیار یا برای راحتی داشتن یک VPN که تغییرات اتصال را تحمل می کند استفاده می شود. مثلا: آتش نشانان و افسران پلیس می توانند از VPN تلفن همراه استفاده کنند تا به برنامه هایی مانند پایگاه داده های ثبت خودرو، مکان یابی خودکار خودرو، و ارسال به کمک رایانه، حتی در حین سفر، متصل بمانند. افراد حرفهای که از خانه در منطقهای با اتصال ضعیف کار میکنند میتوانند از VPN تلفن همراه برای حفظ دسترسی VPN به دفتر در تمام طول روز، حتی زمانی که اتصال قطع میشود، استفاده کنند.

VPN های موبایل چگونه کار می کنند:

کاربر به VPN متصل می شود و احراز هویت می شود.

گزینههای احراز هویت ممکن است شامل گذرواژهها، نشانههای فیزیکی مانند کارتهای هوشمند یا دستگاههای بیومتریک مانند اسکنر اثر انگشت باشد. در برخی موارد، میتوان از گواهیها استفاده کرد تا احراز هویت بهطور خودکار در پسزمینه انجام شود.

تونل VPN بین دستگاه کاربر و سرور ایجاد می شود.

4. VPN های سایت به سایت

در حالی که یک VPN دسترسی از راه دور طراحی شده است تا به کاربران اجازه دهد به یک شبکه متصل شوند و از منابع آن استفاده کنند، یک VPN سایت به سایت دو شبکه را در سایت های مختلف به هم متصل می کند. برای مثال، اگر یک شرکت دو دفتر در ساحل شرقی و ساحل غربی داشت، میتوان از VPN سایت به سایت برای ترکیب آنها در یک شبکه واحد استفاده کرد.

برای پیاده سازی نواع سرور VPN سایت به سایت می توان از فناوری های مختلفی استفاده کرد. اینها عبارتند از IPsec، Dynamic MultiPoint VPN (DMVPN) و L3VPN.

توجه: VPN های سایت به سایت گاهی اوقات به عنوان VPN های مبتنی بر شبکه نیز شناخته می شوند.

بیشتر بخوانید🚀🚀🚀🚀: وی پی اس

چه زمانی از VPN سایت به سایت استفاده کنیم؟

بسته به اینکه چه کسی مالک شبکه هایی است که به آنها ملحق می شوند، به طور کلی دو شکل مختلف VPN سایت به سایت وجود دارد:

انواع سرور VPN مبتنی بر اینترانت: هنگامی که شبکه های در حال اتصال متعلق به یک شرکت واحد باشد، VPN ترکیبی به عنوان VPN مبتنی بر اینترانت شناخته می شود. این یک شرکت را قادر میسازد تا یک شبکه گسترده (WAN) ایجاد کند که دو یا چند دفتر آن را در بر میگیرد. کاربران شرکت می توانند به راحتی به منابع سایت های دیگر دسترسی پیدا کنند که گویی در سایت خودشان هستند.

انواع سرور VPN مبتنی بر اکسترانت: هنگامی که شبکه های در حال اتصال به شرکت های مختلف تعلق دارند، VPN ترکیبی به عنوان VPN مبتنی بر اکسترانت شناخته می شود. برای مثال زمانی که یک شرکت میخواهد به شبکه تامینکننده خود متصل شود، از VPN اکسترانت استفاده میشود تا بتوانند کارآمدتر معامله کنند.

نکته تخصصی: یک VPN سایت به سایت و یک VPN دسترسی از راه دور را می توان ترکیب کرد. به عنوان مثال: یک VPN سایت به سایت می تواند برای ایجاد یک شبکه واحد که دفاتر شرکت در سراسر جهان را در بر می گیرد استفاده شود. سپس، یک VPN دسترسی از راه دور می تواند دسترسی به آن شبکه را برای هر کارمندی که از خانه کار می کند، فراهم کند.

نحوه کار VPN های سایت به سایت

سه راه اصلی برای پیاده سازی VPN سایت به سایت وجود دارد:

استفاده از تونل IPsec

از VPN چند نقطه ای پویا (DMVPN)

استفاده از لایه 3 VPN (L3VPN)

تونل IPsec

یک تونل IPsec می تواند برای اتصال سایت ها به یکدیگر استفاده شود، تقریباً به همان روشی که افراد را به یک شبکه خصوصی در VPN های دسترسی از راه دور متصل می کند. با این حال، در این مورد، VPN توسط روترها در دو یا چند سایتی که به یکدیگر متصل هستند پیاده سازی می شود. به همین دلیل، گاهی اوقات به آن VPN روتر به روتر نیز می گویند. در حالی که یک VPN دسترسی از راه دور یک تونل برای اتصال یک دستگاه به شبکه خصوصی ایجاد می کند، با یک VPN سایت به سایت، تونل IPsec ترافیک بین شبکه های متصل را رمزگذاری می کند. این می تواند به دو شکل باشد:

یک تونل IPsec مبتنی بر مسیر به هرگونه ترافیک بین شبکهها اجازه میدهد. این مانند سیم کشی شبکه ها به یکدیگر است.

یک سیاست تونل IPsec مبتنی بر y قوانینی را تنظیم می کند که تعیین می کند از چه ترافیکی مجاز است و کدام شبکه های IP می توانند با کدام شبکه های IP دیگر صحبت کنند. تونل های IPsec را می توان با استفاده از اکثر فایروال ها و روترهای شبکه ساخت.

Dynamic MultiPoint VPN (DMVPN)

مشکل تونل های IPsec این است که IPsec دو نقطه را به یکدیگر متصل می کند. به عنوان مثال، در یک شبکه سایت به سایت، IPsec می تواند برای اتصال دو روتر به یکدیگر استفاده شود. در شرکتهای بزرگ با هزاران سایت، که ممکن است نیاز به ایجاد هزاران ارتباط باشد، این مقیاس به خوبی انجام نمیشود. در عوض، فناوری Dynamic MultiPoint VPN (DMVPN) Cisco یک راه حل ارائه می دهد. این سایت ها را قادر می سازد تا با استفاده از آدرس های IP پویا به روتر هاب DMVPN متصل شوند.

معماری شبکه یک طراحی Hub-and-Spoke است که نشان دهنده این واقعیت است که بیشتر ترافیک بین سایت های شعبه (spokes) و سایت اصلی (hub) انجام می شود، نه بین یک شاخه و شعبه دیگر. با این حال، هنوز هم ممکن است سایت های شعب با استفاده از DMVPN به یکدیگر متصل شوند. فقط کمی پیکربندی اضافی را می طلبد. توجه: DMVPN به روترهای سیسکو نیاز دارد. در اینجا یک راهنمای جامع برای طراحی معماری DMVPN آورده شده است.

VPN لایه 3 مبتنی بر MPLS (L3VPN)

رویکردهای IPsec و DMVPN هر دو در بالای اینترنت قرار دارند، به این معنی که آنها نمی توانند عملکرد ثابت یا تضمین شده را ارائه دهند. در مقابل، انواع سرور VPN های مبتنی بر لایه 3 با برچسب چند پروتکل (MPLS) می توانند کیفیت تضمین شده خدمات را با اتصال جهانی ارائه دهند. این به این دلیل است که MPLS راهی برای مسیریابی بسته ها در سراسر یک شبکه از طریق هر رسانه انتقال (مانند فیبر، ماهواره یا مایکروویو) و هر پروتکل است.

بنابراین ارائه دهندگان خدمات می توانند از MPLS برای ایجاد یک VPN لایه 3 استفاده کنند. “لایه 3” به مدل شبکه OSI اشاره دارد که از چندین لایه برای توضیح چگونگی تبدیل ارتباطات بین سیگنال های الکتریکی، رادیویی یا نوری به داده های کاربردی استفاده می کند. لایه 3 به این معنی است که VPN در آنچه “لایه شبکه” نامیده می شود ایجاد می شود. در حالی که برخی از شرکت های بزرگ ممکن است MPLS VPN های خود را راه اندازی کنند، آنها معمولا توسط ارائه دهندگان خدمات ارتباطی ایجاد می شوند.

مهم:

ارائه دهنده خدمات می تواند یک شبکه مجازی مجزا برای هر مشتری ایجاد کند که آن را به عنوان یک شبکه گسترده (WAN) به فروش می رساند. شبکههای مجازی از یکدیگر جدا هستند، حتی اگر ممکن است برخی از منابع فیزیکی مشابه شبکه را به اشتراک بگذارند.

اگر یک سرویس WAN را از یک ارائه دهنده خدمات ارتباطی خریداری می کنید، می تواند از MPLS L3VPN استفاده کند، بدون اینکه لزوماً بدانید.

با MPLS VPN، می توان انواع خاصی از ترافیک با اولویت بالا، مانند ترافیک صوتی را برای اطمینان از کیفیت بهتر خدمات، اولویت بندی کرد. مسیر از طریق شبکه را نیز می توان دقیقاً کنترل کرد تا عملکرد ثابت و به خوبی بهینه شود.

انواع سرور های VPN و پروتکل ها

انواع سرور VPN ها از پروتکل های تونل زنی استفاده می کنند که به عنوان قوانینی برای ارسال داده ها عمل می کنند. دستورالعملهای دقیقی در مورد بستهبندی دادهها و بررسیهایی که باید هنگام رسیدن به مقصد انجام شود، ارائه میکند. این روش های مختلف مستقیماً بر سرعت و امنیت فرآیند تأثیر می گذارد. در اینجا محبوب ترین آنها وجود دارد.

1-امنیت پروتکل اینترنت (IPSec)

IPSec یک پروتکل تونل زنی VPN است که تبادل داده را با اجرای احراز هویت جلسه و رمزگذاری بسته داده ایمن می کند. این رمزگذاری دوگانه است – پیام رمزگذاری شده در بسته داده قرار می گیرد، که دوباره رمزگذاری می شود. پروتکل IPSec برای امنیت بیشتر با پروتکلهای دیگر ترکیب میشود و به دلیل سازگاری بالا، اغلب از تنظیمات VPN سایت به سایت استفاده میکند.

2-پروتکل تونل زنی لایه 2 (L2TP)

L2TP با ایجاد یک تونل امن بین دو نقطه اتصال L2TP کار می کند. پس از ایجاد، از یک پروتکل تونل زنی اضافی برای رمزگذاری داده های ارسالی استفاده می کند، یعنی IPSec. معماری پیچیده L2TP به تضمین امنیت بالای داده های مبادله شده کمک می کند. این یکی دیگر از گزینه های محبوب برای تنظیمات سایت به سایت است، به خصوص زمانی که امنیت بالاتری مورد نیاز است.

3-پروتکل تونل زنی نقطه به نقطه (PPTP)

PPTP پروتکل تونل زنی دیگری است که یک تونل با رمز PPTP ایجاد می کند. با این حال، از زمان ایجاد رمز در دهه 90، قدرت محاسباتی به طور تصاعدی افزایش یافته است. شکستن آن برای آشکار کردن دادههای رد و بدلشده خیلی طول نمیکشد. به همین دلیل، فناوری به ندرت از این رمز استفاده می کند – جایگزینی حاوی پروتکل های تونل زنی ایمن تر با رمزگذاری پیشرفته تر ترجیح داده می شود.

4-SSL و TLS

پروتکلهای امنیتی لایه سوکت امن و لایه انتقال همان استانداردی هستند که صفحات وب HTTPS را رمزگذاری میکنند. به این ترتیب، مرورگر وب به عنوان مشتری عمل می کند و دسترسی کاربر به برنامه های خاص به جای کل شبکه محدود می شود. از آنجایی که تقریباً همه مرورگرها مجهز به اتصالات SSL و TLS هستند، معمولاً نیازی به نرم افزار اضافی نیست. معمولاً انواع سرور VPN های دسترسی از راه دور از SSL/TLS استفاده می کنند.

بیشتر بخوانید🚀🚀🚀🚀: سرور خصوصی TLS

5-OpenVPN

OpenVPN یک بهبود منبع باز چارچوب SSL/TLS با الگوریتم های رمزنگاری اضافی است تا تونل رمزگذاری شده شما را ایمن تر کند. این پروتکل تونل زنی برای امنیت و کارایی بالا است. اگرچه، سازگاری و راهاندازی میتواند کمی ضربه بخورد یا از دست برود، زیرا نمیتوانید آن را بهصورت بومی روی بسیاری از دستگاهها نصب کنید تا شبکههای VPN روتر به روتر را تشکیل دهید. بنابراین، عملکرد ممکن است متفاوت باشد.

این پروتکل در نسخه های پروتکل دیتاگرام کاربر (UDP) یا پروتکل کنترل انتقال (TCP) ارائه می شود. UDP سریعتر است زیرا از بررسی داده های کمتری استفاده می کند، در حالی که TCP کندتر است اما بهتر از یکپارچگی داده ها محافظت می کند. به طور کلی، OpenVPN یک پروتکل تونل زنی کاملاً گرد و ایمن است و هم برای دسترسی از راه دور و هم برای استفاده از شبکه خصوصی مجازی سایت به سایت محبوب است.

6-پوسته امن (SSH)

مانند گزینه دیگر، SSH یک اتصال رمزگذاری شده ایجاد می کند و امکان ارسال پورت به ماشین های راه دور را از طریق یک کانال امن فراهم می کند. برای دسترسی به دسکتاپ اداری از طریق لپ تاپ در خانه مفید است. در حالی که انعطافپذیری بیشتری را اضافه میکند، کانالهای SSH همیشه باید تحت نظارت دقیق باشند تا یک نقطه ورود مستقیم برای نقض فراهم کنند. به همین دلیل است که فقط در تنظیمات دسترسی از راه دور مناسب تر است.

7-وایرگارد

جدیدترین پروتکل تونل زنی به طور گسترده در دسترس، پیچیدگی کمتری دارد اما بسیار کارآمدتر و ایمن تر از IPSec و OpenVPN است. این به کد بسیار ساده متکی است تا بهترین عملکرد ممکن را با حداقل حاشیه خطا اعمال کند. در حالی که هنوز در مرحله پذیرش اولیه است، می توانید دفاتری را با استفاده از اتصالات سایت به سایت مبتنی بر Wireguard پیدا کنید. حتی پیاده سازی های اختصاصی WireGuard مانند NordLynx نیز وجود دارد.