V2Ray چیست ؟ + معرفی کامل V2Ray و سرور های آن + نحوه کار و فعالسازی🟢

مارس 1, 2023

napsternetv چیست ؟ + سوالات متداول درباره napsternetv +اتصال جهانی🟢

مارس 4, 2023سرور خصوصی TLS به شما کمک می کند که به اینترنت جهانی دسترسی داشته باشید. در این مقاله می خواهیم به شما کمک کنیم که با استفاده از این سرور های خصوصی به اینترنت جهانی دسترسی داشته باشید. به دلیل فیلترینگ شدیدی که وجود دارد شما می توانید از روش هایی مختلفی وجود دارد. در ادامه مقاله با این روش از اتصال به اینترنت جهانی آشنا می شوید.

مبانی TLS

امنیت لایه حمل و نقل (TLS) دادههای ارسال شده از طریق اینترنت را رمزگذاری میکند تا اطمینان حاصل کند که استراق سمعکنندگان و هکرها قادر به دیدن آنچه که شما منتقل میکنید که به ویژه برای اطلاعات خصوصی و حساس مانند رمز عبور، شماره کارت اعتباری و مکاتبات شخصی مفید است، نیستند. این صفحه توضیح میدهد که TLS چیست، چگونه کار میکند و چرا باید آن را گسترش دهید.

آنچه در این مقاله خواهید خواند :

سرور خصوصی TLS چیست؟

TLS یک پروتکل رمزنگاری است که امنیت دادههای ارسال شده بین برنامههای کاربردی از طریق اینترنت را فراهم میکند. بیشتر از طریق استفاده از آن در مرور وب ایمن، و به ویژه نماد قفل که در مرورگرهای وب هنگام برقراری یک جلسه امن ظاهر می شود، برای کاربران آشنا است. با این حال، میتواند و در واقع باید برای برنامههای کاربردی دیگری مانند ایمیل، انتقال فایل، کنفرانس ویدیویی/صوتی، پیامرسانی فوری و انتقال صوتی از طریق IP و همچنین خدمات اینترنتی مانند DNS و NTP نیز استفاده شود.

TLS از لایه های سوکت ایمن (SSL) که در ابتدا توسط Netscape Communications Corporation در سال 1994 برای ایمن سازی جلسات وب توسعه داده شد، تکامل یافته است. SSL 1.0 هرگز به صورت عمومی منتشر نشد، در حالی که SSL 2.0 به سرعت با SSL 3.0 که TLS بر اساس آن است جایگزین شد.

TLS برای اولین بار در RFC 2246 در سال 1999 به عنوان یک پروتکل مستقل از برنامه ها مشخص شد، و در حالی که به طور مستقیم با SSL 3.0 قابل همکاری نبود، در صورت لزوم حالت بازگشتی را ارائه می دهد. با این حال، SSL 3.0 اکنون ناامن تلقی می شود و توسط RFC 7568 در ژوئن 2015 منسوخ شد، با این توصیه که TLS 1.2 باید استفاده شود. TLS 1.3 نیز در حال حاضر (از دسامبر 2015) در دست توسعه است و پشتیبانی از الگوریتم های کمتر امن را متوقف خواهد کرد.

نکته:

لازم به ذکر است که سرور خصوصی TLS داده ها را در سیستم های نهایی ایمن نمی کند. این به سادگی تحویل ایمن داده ها را از طریق اینترنت تضمین می کند و از استراق سمع احتمالی و/یا تغییر محتوا جلوگیری می کند.

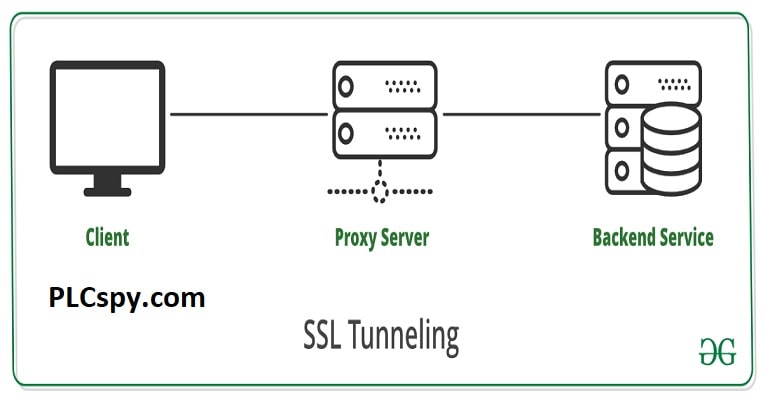

سرور خصوصی TLS معمولاً در بالای TCP به منظور رمزگذاری پروتکلهای لایه برنامه مانند HTTP، FTP، SMTP و IMAP پیادهسازی میشود، اگرچه میتوان آن را روی UDP، DCCP و SCTP نیز پیادهسازی کرد (به عنوان مثال برای استفادههای کاربردی مبتنی بر VPN و SIP) . این به عنوان امنیت لایه انتقال دادهگرام (DTLS) شناخته میشود و در RFCهای 6347، 5238 و 6083 مشخص شده است.

چرا باید به TLS اهمیت بدهم؟

دادهها در طول تاریخ به صورت رمزگذاری نشده از طریق اینترنت منتقل میشوند، و در جایی که از رمزگذاری استفاده میشد، معمولاً به صورت تکهای برای اطلاعات حساس مانند رمز عبور یا جزئیات پرداخت استفاده میشد. در حالی که در سال 1996 (توسط RFC 1984) به رسمیت شناخته شد که رشد اینترنت مستلزم حفاظت از داده های خصوصی است، در طول دوره میانی به طور فزاینده ای آشکار شده است که توانایی های استراق سمع و مهاجمان بیشتر و فراگیرتر از آنچه قبلا تصور می شد است.

بنابراین IAB در نوامبر 2014 بیانیه ای منتشر کرد و از طراحان پروتکل، توسعه دهندگان و اپراتورها خواست تا رمزگذاری را برای ترافیک اینترنت عادی کنند، که اساساً به معنای محرمانه بودن آن به طور پیش فرض است. بدون TLS، اطلاعات حساس مانند ورود به سیستم، جزئیات کارت اعتباری و جزئیات شخصی به راحتی توسط دیگران قابل جمعآوری است، اما همچنین میتوان عادات مرور، مکاتبات ایمیل، چتهای آنلاین و تماسهای کنفرانس را کنترل کرد. با فعال کردن برنامه های کاربردی سرویس گیرنده و سرور برای پشتیبانی از TLS، تضمین می کند که داده های منتقل شده بین آنها با الگوریتم های امن رمزگذاری شده است و توسط اشخاص ثالث قابل مشاهده نیست.

نسخه های اخیر همه مرورگرهای وب اصلی در حال حاضر از سرور خصوصی TLS پشتیبانی می کنند و به طور فزاینده ای رایج است که سرورهای وب به طور پیش فرض از TLS پشتیبانی می کنند. با این حال، استفاده از TLS برای ایمیل و برخی برنامههای کاربردی دیگر اغلب اجباری نیست، و برخلاف مرورگرهای وب که سرنخهای بصری ارائه میدهند، همیشه برای کاربران مشخص نیست که آیا اتصالات آنها رمزگذاری شده است یا خیر.

سرور خصوصی TLS درست مانند یک تونل عمل می کند که شما را از فیلترینگ ها دور می کند

بنابراین:

بنابراین توصیه می شود که همه مشتریان و سرورها بر استفاده اجباری از TLS در ارتباطات خود و ترجیحاً جدیدترین نسخه TLS 1.2 اصرار داشته باشند. برای امنیت کامل، لازم است از آن همراه با زیرساخت کلید عمومی X.509 (PKI) مورد اعتماد عمومی و ترجیحاً DNSSEC نیز استفاده شود تا تأیید شود که سیستمی که اتصال به آن برقرار می شود واقعاً همان چیزی است که ادعا می کند.

بیشتر بخوانید🚀🚀🚀🚀🚀: V2Ray چیست

TLS چگونه کار می کند؟

سرور خصوصی TLS از ترکیبی از رمزنگاری متقارن و نامتقارن استفاده می کند، زیرا در هنگام انتقال ایمن داده ها، مصالحه خوبی بین عملکرد و امنیت ایجاد می کند. با رمزنگاری متقارن، داده ها با یک کلید مخفی که برای فرستنده و گیرنده شناخته شده است، رمزگذاری و رمزگشایی می شود. معمولاً 128 اما ترجیحاً 256 بیت طول دارد (هر چیزی کمتر از 80 بیت اکنون ناامن در نظر گرفته می شود). رمزنگاری متقارن از نظر محاسبات کارآمد است، اما داشتن یک کلید مخفی مشترک به این معنی است که باید به شیوه ای امن به اشتراک گذاشته شود.

رمزنگاری نامتقارن از جفت کلیدها استفاده می کند – کلید عمومی و کلید خصوصی. کلید عمومی از نظر ریاضی با کلید خصوصی مرتبط است، اما با توجه به طول کلید کافی، استخراج کلید خصوصی از کلید عمومی از نظر محاسباتی غیرعملی است. این اجازه می دهد تا کلید عمومی گیرنده توسط فرستنده برای رمزگذاری داده هایی که می خواهند برای آنها ارسال کنند، استفاده کند.

بنابراین داده ها را فقط می توان با کلید خصوصی گیرنده رمزگشایی کرد. مزیت رمزنگاری نامتقارن این است که فرآیند به اشتراک گذاری کلیدهای رمزگذاری نباید ایمن باشد، اما رابطه ریاضی بین کلیدهای عمومی و خصوصی به این معنی است که اندازه کلیدهای بسیار بزرگتر مورد نیاز است. حداقل طول کلید توصیه شده 1024 بیت است و 2048 بیت ترجیح داده می شود. اما این مقدار از نظر محاسباتی تا هزار برابر بیشتر از کلیدهای متقارن با قدرت معادل است (به عنوان مثال، یک کلید نامتقارن 2048 بیتی تقریباً معادل یک کلید متقارن 112 بیتی است) و رمزگذاری نامتقارن را برای بسیاری از اهداف بسیار کند می کند.

روش های تبادل رمزنگاری در سرور خصوصی TLS

به همین دلیل، TLS از رمزنگاری نامتقارن برای تولید و تبادل ایمن یک کلید جلسه استفاده می کند. سپس از کلید جلسه برای رمزگذاری داده های ارسال شده توسط یک طرف و برای رمزگشایی داده های دریافتی از طرف دیگر استفاده می شود. پس از پایان جلسه، کلید جلسه کنار گذاشته می شود.

انواع مختلفی از روشهای مختلف تولید و مبادله کلید، از جمله RSA، Diffie-Hellman (DH)، Ephemeral Diffie-Hellman (DHE)، منحنی بیضوی Diffie-Hellman (ECDH) و Ephemeral Eliptic Curve Diffie-Hellman (ECDHE) قابل استفاده است. DHE و ECDHE همچنین محرمانهای را ارائه میدهند که به موجب آن در صورت بهدستآمدن یکی از کلیدهای خصوصی در آینده، کلید جلسه به خطر نمیافتد، اگرچه تولید اعداد تصادفی ضعیف و/یا استفاده از محدوده محدودی از اعداد اول فرض شده است که امکان شکستن را فراهم میکند. حتی کلیدهای 1024 بیتی DH با توجه به منابع محاسباتی سطح دولتی. با این حال، ممکن است این موارد به جای مسائل پروتکلی اجرا در نظر گرفته شوند، و ابزارهایی برای آزمایش مجموعههای رمز ضعیفتر وجود دارد.

با سرور خصوصی TLS همچنین مطلوب است که کلاینت متصل به سرور بتواند مالکیت کلید عمومی سرور را تأیید کند. این معمولاً با استفاده از یک گواهی دیجیتال X.509 صادر شده توسط یک شخص ثالث قابل اعتماد معروف به مرجع صدور گواهی (CA) انجام می شود که صحت کلید عمومی را تأیید می کند. در برخی موارد، سرور ممکن است از یک گواهی امضا شده استفاده کند که باید به طور صریح مورد اعتماد مشتری باشد (مرورگرها باید هشداری را در صورت مواجه شدن با یک گواهی نامعتبر نمایش دهند)، اما این ممکن است در شبکه های خصوصی و/یا جایی که گواهی امن قابل قبول باشد. توزیع امکان پذیر است. با این حال، استفاده از گواهینامه های صادر شده توسط CAهای مورد اعتماد عمومی بسیار توصیه می شود.

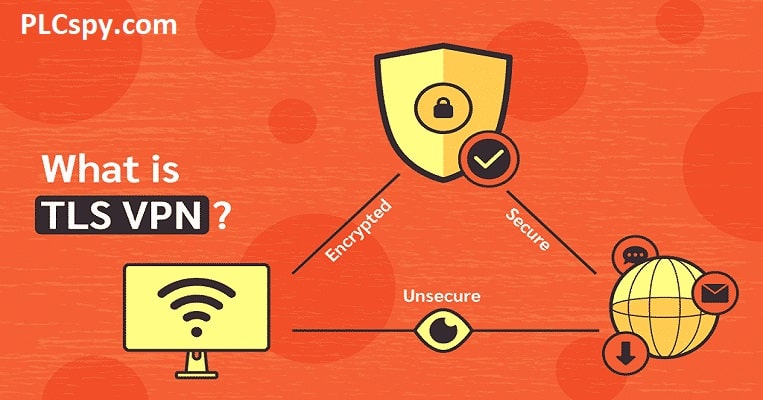

رمزگذاری TLS VPN چیست؟

از آنجایی که مردم می خواهند آزادانه از اینترنت استفاده کنند، سطح خاصی از محافظت لازم است. VPN ها مسئول اطمینان از روان و بدون موانعی مانند هکرها و مقامات دولتی هستند. VPN ها از انواع پروتکل های رمزگذاری امنیتی برای محافظت از داده های شما از ابتدا تا انتها استفاده می کنند. یکی از پروتکل های مورد استفاده امنیت لایه حمل و نقل (TLS) است.

TLS یک پروتکل رمزنگاری است که حریم خصوصی و یکپارچگی داده ها را بین دو برنامه در حال ارتباط فراهم می کند. اولین بار در سال 1999 به عنوان ارتقاء SSL نسخه 3.0 معرفی شد. مشخصات TLS 1.2 در سال 2008 تعریف شد و امروزه به عنوان گسترده ترین پروتکل امنیتی در نظر گرفته می شود.

سرور خصوصی TLS با استفاده از نرم افزار های مختلفی می تواند اعمال شود

ویژگی ها و جزئیات فنی رمزگذاری TLS

پروتکل سرور خصوصی TLS برای برنامههایی استفاده میشود که با دادههای حساس یا انجام عملیات حیاتی، مانند مرورگرهای وب، اتصالات VPN، خدمات ایمیل، VoIP و پیامرسانی فوری سروکار دارند. تمام اطلاعاتی که به صورت آنلاین ارسال یا دریافت می کنید به خوبی رمزگذاری می شوند، بنابراین نمی توانند توسط شخص ثالث رهگیری و خوانده شوند.

پروتکل TLS VPN چیست؟

TLS VPN از دو لایه تشکیل شده است: TLS Record Protocol و TLS Handshake Protocol. پروتکل ضبط TLS حریم خصوصی و قابلیت اطمینان اتصال را فراهم می کند، در حالی که پروتکل TLS Handshake داده های به اشتراک گذاشته شده شما را رمزگذاری می کند و آنها را برای استراق سمع، مهاجمان و سایر احزاب غیرمجاز از دسترس خارج می کند.

یک جریان ارتباطی TLS شامل کنترل های داخلی برای جلوگیری از دستکاری هر بخشی از داده های رمزگذاری شده است. علاوه بر این، کنترلها برای جلوگیری از پخش مجدد جریان ضبط شده از دادههای TLS در زمان بعدی عمل میکنند. البته در اینجا لازم به ذکر است که ضمانت های فوق فقط برای داده ها در حین انتقال اعمال می شود.

بیشتر بخوانید🚀🚀🚀🚀🚀: وی پی اس

تفاوت بین رمزگذاری TLS و SSL برای VPN

SSL به لایه سوکت های امن اشاره دارد در حالی که TLS به امنیت لایه حمل و نقل اشاره دارد.

چقدر شبیه هم هستند؟ SSL و TLS پروتکلهای رمزنگاری هستند که انتقال دادهها را بین سرورها، سیستمها، برنامهها و کاربران تأیید میکنند. یک پروتکل رمزنگاری داده های مبادله شده بین وب سرور و کاربر را رمزگذاری می کند.

SSL اولین پروتکل رمزنگاری در نوع خود بود. از طرف دیگر، سرور خصوصی TLS آخرین نسخه به روز شده SSL بود. مزایای اصلی رمزگذاری TLS که آن را برای VPN ایمن تر و کارآمدتر از SSL می کند عبارتند از:

احراز هویت پیام HMAC

تابع شبه تصادفی (PRF) برای تولید مواد کلیدی

مجموعه های رمز AES که الگوریتم های امن تری هستند

پروتکل های TLS VPN از پورت TCP 443 استفاده می کنند. معمولاً تقریباً در هر محیطی کار می کند و در اکثر فایروال ها باز است. که می تواند به ویژه برای کاربران از راه دور و دورکارها مفید باشد، زمانی که آنها پشت دیوار آتش یک مؤسسه دیگر هستند. پروتکل TLS VPN از هر رایانه یا دستگاه مدرن در مقایسه با SSL قابل دسترسی است. میتوانید آن را طوری تنظیم کنید که حتی حفاظت بهتری نسبت به IPSec ارائه دهد (اگرچه این کار به تلاش خاصی نیاز دارد).

کسب و کارهای جهانی اغلب باید شبکه گسترده ای از کارمندان را مدیریت کنند. با استفاده از TLS VPN ها، کنترل بیشتری بر شبکه دارند و به آنها اجازه می دهد با خیال راحت گسترش پیدا کنند.

چگونه TLS بر عملکرد برنامه وب تأثیر می گذارد؟

نسخههای اخیر TLS تأثیر کمی بر عملکرد برنامههای تحت وب دارند یا هیچ تأثیری ندارند. راه اندازی یک اتصال پروتکل TLS کمی پیچیده است، به همین دلیل این نوع اتصال به زمان و ظرفیت محاسباتی نیاز دارد. سرویس گیرنده و سرور باید چندین بار قبل از انتقال داده با هم ارتباط برقرار کنند و این به میلی ثانیه زمان بارگذاری و مقداری حافظه برای مشتری و سرور نیاز دارد.

اما برخی از فناوریها میتوانند به کاهش تأخیر ایجاد شده توسط دست دادن TLS کمک کنند. یکی از آنها TLS False Start است. این به سرور و کلاینت اجازه می دهد تا قبل از اتمام دست دادن TLS، انتقال داده را آغاز کنند. فناوری دیگری برای افزایش سرعت TLS، TLS Session است. این فناوری پروتکل TLS امکان استفاده از یک دست دادن کوتاه شده را در صورتی که مشتریان و سرورها قبلاً با آنها تماس گرفته اند، می دهد. این پیشرفتها به تبدیل TLS به یک پروتکل بسیار سریع و کاهش تأثیر آن بر زمان بارگذاری کمک کرده است.

مزایای پروتکل رمزگذاری TLS

از پروتکل استاندارد HTTPS استفاده می کند که معمولاً در مکان های عمومی مسدود نمی شود

فقط به یک مرورگر نیاز دارد، بدون نیاز به نصب برنامه اضافی

نیاز به هزینه های اداری و پشتیبانی فنی کمتری دارد

سازگار با محبوب ترین مرورگرهای وب

معایب

در VPN نامحدود، برنامه افزودنی سرور خصوصی TLS فقط از ترافیک مرورگر شما محافظت می کند – برنامه های دیگر یا سیستم شما را به طور گسترده ایمن نمی کند.

سرور خصوصی TLS می تواند شما را به راحتی به اینترنت جهانی متصل کند

CA چیست؟

یک مرجع صدور گواهی (CA) نهادی است. که گواهیهای دیجیتال مطابق با استاندارد X.509 ITU-T برای زیرساختهای کلید عمومی (PKIs) صادر میکند. گواهیهای دیجیتال، کلید عمومی مالک گواهی (معروف به موضوع) را تأیید میکنند . مالک دامنه ای که توسط گواهی ایمن میشود را کنترل میکند. بنابراین یک CA به عنوان یک شخص ثالث قابل اعتماد عمل می کند. که به مشتریان (معروف به طرف های متکی) اطمینان می دهد که به سروری که توسط یک نهاد معتبر اداره می شود، متصل می شوند.

گواهینامه های موجودیت نهایی خود از طریق یک زنجیره اعتماد که از یک گواهی ریشه نشات می گیرد، تأیید می شوند. که در غیر این صورت به عنوان لنگر اعتماد شناخته می شود. با رمزنگاری نامتقارن، میتوان از کلید خصوصی گواهی ریشه برای امضای گواهیهای دیگر استفاده کرد. که سپس میتوان با استفاده از کلید عمومی گواهی ریشه تأیید شد و بنابراین اعتماد CA صادرکننده را به ارث برد. در عمل، گواهیهای موجودیت نهایی معمولاً توسط یک یا چند گواهی میانی امضا میشوند. .زیرا این گواهی از گواهی ریشه در صورت صدور نادرست یا در خطر افتادن گواهی موجودیت نهایی محافظت میکند.

اعتماد گواهی ریشه معمولاً از طریق توزیع فیزیکی گواهی های ریشه در سیستم عامل ها یا مرورگرها ایجاد می شود. برنامه های اصلی صدور گواهینامه توسط مایکروسافت (ویندوز و ویندوز فون)، اپل (OSX و iOS) و موزیلا (فایرفاکس و لینوکس) اجرا می شوند و به CA نیاز دارند تا با الزامات فنی سختگیرانه مطابقت داشته باشند و یک WebTrust، ETSI EN 319 411-3 (قبلاً) را تکمیل کنند. TS 102 042) یا ممیزی ISO 21188:2006 به منظور درج در توزیع آنها.

بیشتر بخوانید🚀🚀🚀🚀🚀: جلوگیری از هک واتساپ

گواهی های Root

گواهیهای ریشهای که با سیستمعاملها و مرورگرهای اصلی توزیع میشوند. به طور عمومی یا جهانی مورد اعتماد هستند . الزامات فنی و ممیزی اساساً به این معنی است که CA صادرکننده شرکتها یا دولتهای چند ملیتی هستند. در حال حاضر حدود پنجاه CA مورد اعتماد عمومی وجود دارد. اگرچه اکثر/همه بیش از یک گواهی ریشه دارند. اکثر آنها همچنین اعضای انجمن CA/Browser هستند که دستورالعمل های صنعتی را برای صدور و مدیریت گواهی ها توسعه می دهد.

با این حال، ایجاد CAهای خصوصی و ایجاد اعتماد از طریق توزیع امن و نصب گواهیهای ریشه در سیستمهای مشتری نیز امکان پذیر است. نمونهها شامل CA RPKI است که توسط سازمانهای ثبت اینترنت منطقهای (AfriNIC، APNIC، ARIN، LACNIC و RIPE NCC) اداره میشوند. که گواهیهایی را برای Local Int صادر میکنند.

رجیستری ernet که نشانی های IP و شماره های AS آنها را تأیید می کند. همچنین فدراسیون بین المللی گرید تراست (IGTF) که یک لنگر اعتماد برای صدور گواهینامه های سرور و کلاینت مورد استفاده ماشین ها در محاسبات علمی توزیع شده فراهم می کند. در این موارد، گواهیهای ریشه را میتوان بهطور ایمن از سایتها با استفاده از گواهی صادر شده توسط یک CA مورد اعتماد عمومی دانلود و نصب کرد.

ضعف های این سیستم در سرور خصوصی TLS چیست؟

یکی از ضعفهای سیستم X.509 PKI این است که اشخاص ثالث (CA) میتوانند گواهینامههایی را برای هر دامنه صادر کنند، خواه نهاد درخواستکننده واقعاً مالک آن باشد یا آن را کنترل کند. اعتبار سنجی معمولاً از طریق اعتبارسنجی دامنه انجام می شود . یعنی ارسال یک ایمیل با پیوند احراز هویت به آدرسی که از نظر اداری مسئول دامنه است. این معمولاً یکی از آدرسهای تماس استاندارد مانند ‘hostmaster@domain’ یا مخاطب فنی فهرست شده در پایگاه داده WHOIS است. اما این خود را برای حملات انسان در میان بر روی پروتکلهای DNS یا BGP یا به عبارت سادهتر باز میگذارد.

کاربرانی که آدرس های اداری را در دامنه هایی که رزرو نشده اند ثبت می کنند. شاید مهمتر از آن، گواهیهای معتبر دامنه (DV) ادعا نمیکنند که یک دامنه با یک شخص حقوقی ارتباطی دارد. حتی اگر به نظر میرسد یک دامنه دارای یک شخص حقوقی باشد. به همین دلیل، CA ها به طور فزاینده ای استفاده از گواهی های معتبر سازمانی (OV) و اعتبار سنجی توسعه یافته (EV) را تشویق می کنند. با گواهینامه های OV، نهاد درخواست کننده تحت بررسی های اضافی مانند تأیید نام سازمان، آدرس و شماره تلفن با استفاده از پایگاه های داده عمومی قرار می گیرد.

با گواهینامه های EV، بررسی های اضافی در مورد استقرار قانونی، مکان فیزیکی و هویت افرادی که مدعی عمل از طرف نهاد درخواست کننده هستند، وجود دارد.

نتیجه

البته، این هنوز هم مانع از صدور تصادفی یا تقلبی گواهیهای نادرست توسط CA نمیشود . همچنین مواردی از نقض امنیت رخ داده است که در آن CA فریب خورده و گواهیهای جعلی صادر میکنند. علیرغم تشدید قابل توجه رویه های امنیتی در پی چندین رویداد پرمخاطب، سیستم همچنان به اعتماد شخص ثالث متکی است. که منجر به توسعه پروتکل احراز هویت اشخاص نامگذاری شده مبتنی بر DNS (DANE) همانطور که در RFCs 6698 مشخص شده است، شده است.

با DANE، یک مدیر دامنه می تواند کلیدهای عمومی خود را با ذخیره آنها در DNS تأیید کند. یا به طور متناوب مشخص کند که کدام گواهینامه ها باید توسط یک کلاینت پذیرفته شوند. این امر مستلزم استفاده از DNSSEC است. که به صورت رمزنگاری اعتبار رکوردهای DNS را تأیید می کند. اگرچه DNSSEC هنوز گسترش گسترده ای ندارد و مرورگرهای اصلی در حال حاضر به نصب یک افزونه برای پشتیبانی از DANE نیاز دارند. علاوه بر این، DNSSEC و DANE همچنان به اعتبارسنجی دارندگان دامنه نیاز دارند که احتمالاً باید توسط ثبت دامنه و/یا ثبت کننده به جای CA انجام شود.