تفاوت ویروس و بدافزار +معرفی انواع ویروس و بدافزار+روش های تشخیص و حذف🟢

ژانویه 18, 2024

ماکرو ویروس (Macrovirus) چیست؟+ انواع آن + روش های جلوگیری و تشخیص🟢

ژانویه 21, 2024استاکس نت مترادف با حملات سایبری و جنگ سایبری شده است. تا به امروز، سؤالات در مورد اینکه چه کسی استاکس نت را ایجاد کرده است، چگونه استاکس نت کار می کند و چرا استاکس نت برای امنیت سایبری مهم است، ادامه دارد. در این مقاله قصد دارین به طور کامل استاکس نت را بررسی کنیم. در صورتی که به امنیت و هک و مطالب سایبری علاقه دارید حتما باید در مورد Stuxnet اطلاع داشته باشید.

استاکس نت ( Stuxnet) چیست؟

استاکس نت یک کرم کامپیوتری بسیار پیچیده است که در سال 2010 به طور گسترده شناخته شد. این کرم از آسیب پذیری های روز صفر ویندوز که قبلاً ناشناخته بود، برای آلوده کردن سیستم های هدف و انتشار به سیستم های دیگر سوء استفاده کرد. استاکسنت عمدتاً سانتریفیوژهای تأسیسات غنیسازی اورانیوم ایران را هدف قرار داده بود و قصد داشت برنامه هستهای نوظهور ایران را مخفیانه از مسیر خارج کند. با این حال، استاکسنت در طول زمان اصلاح شد تا بتواند زیرساختهای دیگری مانند لولههای گاز، نیروگاهها و تصفیهخانههای آب را هدف قرار دهد.

در حالی که استاکس نت در سال 2010 به سرفصل های جهانی تبدیل شد، اعتقاد بر این است که توسعه آن در سال 2005 آغاز شد. این اولین سلاح سایبری جهان در نظر گرفته می شود و به همین دلیل توجه رسانه ها را به خود جلب کرد. طبق گزارشها، این کرم تقریباً یک پنجم سانتریفیوژهای هستهای ایران را نابود کرد، بیش از 200000 رایانه را آلوده کرد و باعث تخریب فیزیکی 1000 دستگاه شد.

استاکس نت چگونه کار می کرد؟

Stuxnet یک بدافزار بسیار پیچیده است که با دقت طراحی شده است تا فقط بر اهداف خاصی تأثیر بگذارد و حداقل آسیب را به دستگاه های دیگر وارد کند.

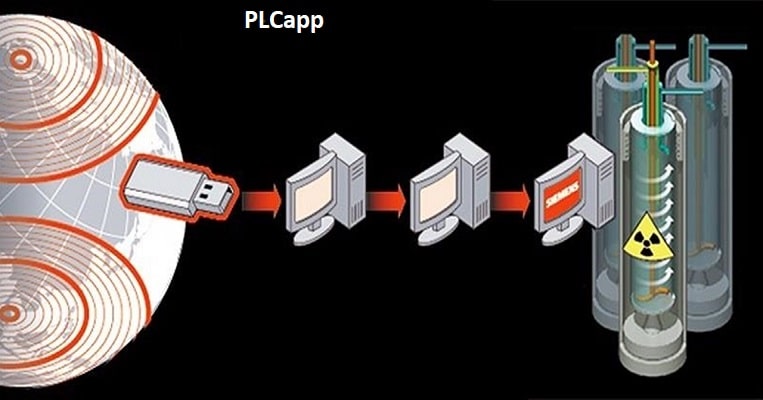

در اوایل دهه 2000، تصور می شد که ایران در حال ساخت سلاح هسته ای در تاسیسات غنی سازی اورانیوم خود در نطنز است. تأسیسات هستهای ایران دارای شکاف هوایی بودند – به این معنی که آنها عمداً به شبکههای دیگر یا اینترنت متصل نبودند. (اصطلاح «شکاف هوا» به فضای فیزیکی بین داراییهای فیزیکی سازمان و دنیای بیرون اشاره دارد.) تصور میشود که استاکسنت از طریق USB استیکهایی که توسط عوامل در داخل این تأسیسات هستهای حمل میشد، منتقل میشد.

استاکسنت هر کامپیوتر آلوده را برای نشانههایی از نرمافزار Step 7 زیمنس جستجو کرد، که رایانههای صنعتی به عنوان کنترلکنندههای منطقی قابل برنامهریزی (PLC) از آن برای خودکارسازی و نظارت بر تجهیزات الکترومغناطیسی استفاده میکنند. هنگامی که استاکس نت این نرم افزار را پیدا کرد، شروع به به روز رسانی کد آن برای ارسال دستورالعمل های مخرب به تجهیزات الکترومغناطیسی کنترل شده توسط رایانه شخصی کرد. در همان زمان، استاکسنت بازخورد نادرستی را به کنترلکننده اصلی ارسال کرد – که به این معنی بود که هر کسی که بر تجهیزات نظارت میکرد، متوجه نمیشد تا زمانی که تجهیزات شروع به خود تخریبی کنند، مشکلی وجود ندارد.

در اصل: استاکس نت دریچه هایی را که گاز اورانیوم را به سانتریفیوژهای راکتورهای نطنز پمپ می کردند، دستکاری کرد. حجم گاز را افزایش داد و سانتریفیوژهای در حال چرخش را بیش از حد بارگذاری کرد و باعث گرم شدن بیش از حد و خود تخریبی آنها شد. اما برای دانشمندان ایرانی که صفحههای کامپیوتر را تماشا میکردند، همه چیز عادی به نظر میرسید.

استاکس نت به عنوان یک ویروس است که می تواند به سیستم های تاسیسات هسته ای نفوذ کند

نکته

استاکس نت بسیار پیچیده بود . از چهار حمله روز صفر برای نفوذ به سیستم ها استفاده کرد و فقط برای وارد کردن آسیب به سیستم های کنترل صنعتی زیمنس طراحی شد. استاکس نت شامل سه بخش بود:

کرمی (Worm) که بیشتر کار را انجام می داد

فایل پیوندی که اجرای خودکار کپی های کرم منتشر شده را انجام می دهد

یک روت کیت که فایل ها را از تشخیص مخفی می کند

استاکس نت در سال 2010 پس از آن که بازرسان تاسیسات هسته ای ایران از میزان خرابی سانتریفیوژها ابراز تعجب کردند، آشکار شد. تحقیقات بیشتر توسط کارشناسان امنیتی نشان داد که نرم افزارهای مخرب قدرتمند علت این امر بوده است. (یکی از کارشناسان امنیتی سرگئی اولاسن بود که متعاقباً برای کسپرسکی کار کرد.) شناسایی استاکس نت دشوار بود زیرا یک بدافزار کاملاً جدید و بدون امضای شناخته شده بود که از چندین آسیب پذیری روز صفر سوء استفاده می کرد.

استاکس نت قصد نداشت فراتر از تاسیسات هسته ای ایران گسترش یابد. با این حال، بدافزار به رایانههای متصل به اینترنت ختم شد و به دلیل ماهیت بسیار پیچیده و تهاجمی خود شروع به گسترش کرد. با این حال، آسیب کمی به کامپیوترهای خارجی که آلوده کرده بود وارد کرد . زیرا استاکس نت به طور خاص برای آسیب رساندن به اهداف خاصی طراحی شده بود. تاثیر استاکس نت بیشتر در ایران محسوس بود.

چه کسی استاکس نت را ایجاد کرد؟

در حالی که هیچ کس به طور رسمی مسئولیت استاکس نت را بر عهده نگرفت، به طور گسترده پذیرفته شده است که این یک ساخته مشترک بین سازمان های اطلاعاتی ایالات متحده و اسرائیل بوده است. بر اساس گزارش ها، برنامه طبقه بندی شده برای توسعه این کرم با نام رمز «بازی های المپیک» بود که در دوره ریاست جمهوری جورج دبلیو بوش آغاز شد و سپس در دوره پرزیدنت اوباما ادامه یافت. هدف این برنامه منحرف کردن یا حداقل به تاخیر انداختن برنامه هستهای نوظهور ایران بود.

در ابتدا، ماموران بدافزار استاکس نت را در چهار شرکت مهندسی مرتبط با نطنز – مکانی کلیدی در ایران برای برنامه هسته ای آن – با تکیه بر استفاده بی دقتی از درایوهای USB انگشت شست برای انتقال حمله در داخل تأسیسات، کار گذاشتند.

چرا Stuxnet اینقدر معروف است؟

استاکسنت مورد توجه رسانهها قرار گرفت و موضوع مستندها و کتابها بود. تا به امروز، یکی از پیشرفته ترین حملات بدافزار در تاریخ باقی مانده است. استاکس نت به چند دلیل مهم بود:

این اولین سلاح دیجیتال جهان بود. استاکس نت به جای ربودن رایانه های هدفمند یا سرقت اطلاعات از آنها، از قلمرو دیجیتالی فرار کرد و به w

تخریب فیزیکی بر روی تجهیزاتی که رایانه ها کنترل می کنند را از بین می برند. این سابقه ای ایجاد کرد که حمله به زیرساخت های یک کشور دیگر از طریق بدافزار امکان پذیر است.

این حمله در سطح دولت ملی ایجاد شد، و اگرچه استاکسنت اولین حمله جنگ سایبری در تاریخ نبود، در آن زمان پیچیدهترین حمله به حساب میآمد.

بسیار مؤثر بود: طبق گزارش ها، استاکس نت تقریباً یک پنجم سانتریفیوژهای هسته ای ایران را خراب کرد. این کرم با هدف قرار دادن سیستم های کنترل صنعتی، بیش از 200000 کامپیوتر را آلوده کرد و باعث تخریب فیزیکی 1000 دستگاه شد.

از چهار آسیبپذیری مختلف روز صفر برای گسترش استفاده کرد، که در سال 2010 بسیار غیرعادی بود و هنوز هم غیر معمول است. در میان این اکسپلویتها، یکی از این اکسپلویتها به قدری خطرناک بود که به سادگی نیازمند داشتن یک نماد قابل مشاهده بر روی صفحه بود – هیچ تعاملی لازم نبود.

استاکس نت این واقعیت را برجسته کرد که شبکه های دارای شکاف هوا می توانند نفوذ کنند – در این مورد، از طریق درایوهای USB آلوده. هنگامی که استاکس نت روی یک سیستم قرار گرفت، به سرعت گسترش یافت و کامپیوترهایی را با کنترل نرم افزار زیمنس و PLC ها جستجو کرد.

آیا استاکس نت یک ویروس است؟

استاکس نت اغلب به عنوان یک ویروس شناخته می شود اما در واقع یک کرم کامپیوتری است. اگرچه ویروسها و کرمها هر دو نوع بدافزار هستند، کرمها پیچیدهتر هستند، زیرا برای فعالسازی نیازی به تعامل انسانی ندارند – در عوض، پس از ورود به یک سیستم میتوانند خود انتشار پیدا کنند. علاوه بر حذف دادهها، یک کرم کامپیوتری میتواند شبکهها را بیش از حد بارگذاری کند، پهنای باند را مصرف کند، درب پشتی را باز کند، فضای هارد دیسک را کاهش دهد و بدافزارهای خطرناک دیگری مانند روتکیتها، جاسوسافزارها و باجافزارها را ارائه دهد.

استاکس نت به دلیل بدنامی که دارد وارد آگاهی عمومی شده است. الکس گیبنی، مستندساز نامزد اسکار، فیلم مستند Zero Days در سال 2016 را کارگردانی کرد که داستان استاکس نت را روایت می کرد و تأثیر آن را بر روابط ایران با غرب بررسی می کرد. کیم زتر، روزنامه نگار برنده جوایز، کتابی به نام شمارش معکوس تا روز صفر نوشت که کشف و عواقب استاکس نت را به تفصیل شرح می دهد. کتاب ها و فیلم های دیگری نیز منتشر شده است.

بنا بر گزارش ها، سازندگان استاکس نت برنامه ریزی کرده اند تا در ژوئن 2012 منقضی شود و در هر صورت، زیمنس اصلاحاتی را برای نرم افزار PLC خود صادر کرده است. با این حال، میراث استاکس نت در قالب سایر حملات بدافزار بر اساس کد اصلی ادامه یافت.

استاکس نت یکی ابزار های تخریب اطلاعاتی است

جانشینان استاکس نت عبارتند از:

دوقو (2011)

Duqu برای ثبت ضربههای کلید و استخراج دادهها از تأسیسات صنعتی، احتمالاً برای انجام یک حمله بعدی طراحی شده بود.

شعله (2012)

Flame یک نرمافزار جاسوسی پیچیده بود که مکالمات اسکایپ را ضبط میکرد، ضربههای کلید ثبت شده و تصاویر صفحه را جمعآوری میکرد. مانند استاکس نت، Flame از طریق USB میرفت. سازمانهای دولتی و آموزشی و برخی افراد خصوصی را بیشتر در ایران و دیگر کشورهای خاورمیانه هدف قرار داد.

Havex (2013)

هدف Havex جمعآوری اطلاعات از شرکتهای انرژی، هوانوردی، دفاعی و دارویی و غیره بود. بدافزار Havex عمدتا سازمان های آمریکایی، اروپایی و کانادایی را هدف قرار داده است.

صنعتگر (2016)

این تاسیسات برق را هدف قرار داد. گزارش شده است که در دسامبر 2016 باعث قطع برق در اوکراین شد.

تریتون (2017)

این سیستمهای ایمنی یک کارخانه پتروشیمی در خاورمیانه را هدف قرار داد و نگرانیهایی را در مورد قصد ایجادکننده بدافزار برای ایجاد آسیب فیزیکی به کارگران ایجاد کرد.

جدیدترین (2018)

طبق گزارش ها، یک ویروس ناشناس با ویژگی های استاکس نت در اکتبر 2018 به زیرساخت شبکه نامشخصی در ایران حمله کرد.

امروزه ابزارهای سایبری به طور گسترده برای جمع آوری اطلاعات، خرابکاری و عملیات اطلاعاتی توسط بسیاری از دولت ها و بازیگران غیردولتی، برای فعالیت های مجرمانه، اهداف استراتژیک یا هر دو مورد استفاده قرار می گیرند. با این حال، کاربران معمولی رایانه دلیل کمی برای نگرانی در مورد حملات بدافزار مبتنی بر استاکسنت دارند، زیرا آنها عمدتاً صنایع یا زیرساختهای اصلی مانند نیروگاهها یا دفاع را هدف قرار میدهند.

امنیت سایبری برای شبکه های صنعتی

در دنیای واقعی، حملات پیشرفته دولت ملی مانند استاکس نت در مقایسه با اختلالات معمول و فرصت طلبانه ناشی از چیزهایی مانند باج افزار نادر است. اما استاکس نت اهمیت امنیت سایبری را برای هر سازمانی برجسته می کند. خواه این باج افزار، کرم های کامپیوتری، فیشینگ، به خطر افتادن ایمیل های تجاری (BEC) یا سایر تهدیدات سایبری باشد، اقداماتی که می توانید برای محافظت از سازمان خود بردارید عبارتند از:

سیاست سختگیرانه Bring Your Own Device (BYOD) را اعمال کنید که مانع از وارد کردن تهدیدات احتمالی به شبکه شما توسط کارمندان و پیمانکاران می شود.

یک خط مشی رمز عبور قوی و فنی با احراز هویت دو مرحله ای را اجرا کنید که مانع از حملات brute force می شود و از تبدیل شدن رمزهای عبور دزدیده شده به ناقل تهدید جلوگیری می کند.

کامپیوترها و شبکه ها را با جدیدترین وصله ها ایمن کنید. به روز نگه داشتن اطمینان حاصل می کند که از آخرین اصلاحات امنیتی بهره مند می شوید.

برای به حداقل رساندن اختلال، مخصوصاً برای سیستمهای حیاتی، پشتیبانگیری و بازیابی آسان را در هر سطح اعمال کنید.

به طور مداوم پردازنده ها را زیر نظر داشته باشید و سرویس دهیدrs برای ناهنجاری ها

اطمینان حاصل کنید که تمام دستگاه های شما توسط آنتی ویروس جامع محافظت می شوند. یک آنتی ویروس خوب 24/7 کار می کند تا از شما در برابر هکرها و جدیدترین ویروس ها، باج افزارها و جاسوس افزارها محافظت کند.

استاکس نت به چه زبانی نوشته شده است؟

در حالی که محققان امنیتی به پایگاه کد استاکس نت دسترسی ندارند . اما با مطالعه آن توانسته اند چیزهای زیادی بیاموزند و تشخیص داده اند که به چندین نوع از زبان های برنامه نویسی از جمله C، C++ و احتمالا چندین زبان شی گرا دیگر نوشته شده است. این نیز برای بدافزار غیرمعمول است و نشانهای از سطح پیچیدگی در ایجاد آن است.

آیا Stuxnet موفق بود؟

ویروس استاکس نت در هدف خود برای ایجاد اختلال در برنامه هسته ای ایران موفق شد. یک تحلیلگر تخمین زد که این برنامه حداقل دو سال عقب افتاد. اولین خارجی هایی که متوجه اثرات این کرم شدند، بازرسان آژانس بین المللی انرژی اتمی (IAEA) بودند که به آنها اجازه دسترسی به تاسیسات نطنز داده شد. بخشی از کار آژانس بازرسی سانتریفیوژهای آسیب دیده ای بود که از تاسیسات خارج می شدند. تا مطمئن شود از آنها برای قاچاق اورانیوم به کارخانه دیگری که در رادار جامعه بین المللی نبود استفاده نمی شود. همانطور که در بالا ذکر شد، آسیب دیدن سانتریفیوژها به عنوان بخشی از فرآیند غنیسازی اورانیوم معمول است.

در تأسیساتی در مقیاس نطنز، می توان انتظار داشت که سالانه حدود 800 سانتریفیوژ از مدار خارج شود. اما در سال 2010، آژانس بینالمللی انرژی اتمی متوجه تعداد غیرعادی بالایی از سانتریفیوژهای آسیبدیده شد. به طوری که یک بازرس تخمین زد که تقریباً 2000 سانتریفیوژ از کار افتادهاند. در آن زمان، البته، هیچ کس نمی دانست که بدافزار رایانه ای باعث این امر شده است.

استاکس نت چگونه کشف شد؟

استاکس نت به این دلیل کشف شد که به طور غیرمنتظره ای فراتر از تاسیسات نطنز گسترش یافت. همانطور که اشاره شد، نطنز دارای شکاف هوایی بود و مشخص نیست استاکس نت چگونه از آن خارج شد. بسیاری در ایالات متحده بر این باور بودند که این گسترش در نتیجه اصلاحات کد انجام شده توسط اسرائیلی ها بوده است. گفته میشود که بایدن، معاون رئیسجمهور وقت، از این موضوع ناراحت بود. همچنین این امکان وجود دارد که به لطف اقدامات امنیتی ضعیف ایرانیان در نطنز فرار کرده باشد . این می تواند چیزی به همین سادگی باشد که شخصی یک لپ تاپ کار را به خانه برده و آن را به اینترنت وصل کند. به لطف ماهیت پیچیده و بسیار تهاجمی بدافزار، سپس شروع به گسترش به سایر رایانه ها کرد.

استاکس نت به لطف تماس با پشتیبانی فنی به زودی برای جامعه امنیتی شناخته شد. دفتری در ایران (که بخشی از برنامه هستهای نیست) راهاندازی مجدد مرموز و صفحه آبی مرگ را تجربه میکرد که حتی بر رایانههایی که سیستمعامل تازه نصب شده بودند نیز تأثیر میگذاشت. کارشناس امنیتی در محل، قادر به کشف علت نبود. پس با یکی از دوستان خود بلاروسی به نام سرگئی اولاسن که برای فروشنده آنتی ویروس VirusBlokAda کار می کرد، تماس گرفت. اولاسن در مراسم عروسی حضور داشت. اما شب را با دوست ایرانی خود در تماس تلفنی صرف کرد تا علت مشکل را دریابد.

نکته

Ulasen و تیمش موفق شدند بدافزار را ایزوله کنند و متوجه شدند که چند روز صفر از آن سوء استفاده می کند و با چه چیزی روبرو هستند. آنها روند به اشتراک گذاری اکتشافات خود را با جامعه امنیتی گسترده تر آغاز کردند.لیام او مورچو، مدیر گروه فناوری امنیتی و پاسخگویی در سیمانتک و در تیمی که برای اولین بار استاکسنت را کشف کرد، حضور داشت، میگوید که استاکسنت «پیچیدهترین قطعه کدی بود که ما به آن نگاه کردیم. لیگی کاملاً متفاوت با هر چیزی که قبلاً دیده بودیم.” و در حالی که میتوانید وبسایتهای زیادی را بیابید که ادعا میکنند کد استاکسنت را برای دانلود در اختیار دارند، اومورچو میگوید که نباید آنها را باور کنید: او به CSO تأکید کرد که کد منبع اصلی این کرم، همانطور که توسط کدنویسهایی که برای ایالات متحده کار میکنند نوشته شده است.

استاکس نت با احتمال زیاد از طریق اینترنت انتقال پیدا نکرده است

آیا استاکس نت هنوز وجود دارد؟

استاکس نت ناپدید نشده است، اما امروزه یک تهدید بزرگ امنیت سایبری نیست. در واقع، در حالی که استاکسنت به دلیل قابلیتهای دراماتیک و منشأ شنل و خنجر، سرفصلهای زیادی را به خود اختصاص داد. اما هرگز برای هیچکس بهجز تأسیسات نطنز که هدف اصلی آن بود، تهدید چندانی نبود. ممکن است رایانه شما به استاکسنت آلوده شده باشد . اگر به سانتریفیوژی که برای غنیسازی اورانیوم استفاده میشود وصل نیستید، بدترین حالت این است که ممکن است راهاندازی مجدد و صفحههای آبی مرگ را ببینید. مانند دفتر ایران که بدافزار را به گوش جهانیان رساند. اما به غیر از این آسیب اندک یا هیچ ضرری به شما نخواهد رسید.

چگونه از Stuxnet جلوگیری کنیم؟

با این اوصاف، احتمالاً نمیخواهید سیستمهای شما به بدافزار قدرتمند توسعهیافته توسط آژانسهای اطلاعاتی ایالات متحده و اسرائیل آلوده شود. خوشبختانه، آسیبپذیریهای روز صفر استاکسنت که ابتدا مورد سوء استفاده قرار میگرفت، مدتهاست که اصلاح شدهاند. تا زمانی که اصول بهداشت سایبری خوب را تمرین می کنید، سیستم عامل و نرم افزار امنیتی خود را به روز نگه می دارید، نگرانی زیادی در مورد آن ندارید. به یاد داشته باشید، استاکس نت بر PLC ها تأثیر می گذارد. بنابراین شما می خواهید هر فناوری عملیاتی را تا حد امکان امن نگه دارید.

چرا Stuxnet برای امنیت سایبری مهم است؟

اگر تهدیدی از استاکس نت می آید، این تهدیدی است که از فرزندان آن سرچشمه می گیرد. همانطور که در بالا اشاره کردیم، خانوادههای بدافزار دیگری نیز وجود دارند که به نظر میرسد عملکردی از Stuxnet دارند. اینها ممکن است از همان فروشگاه آژانس اطلاعاتی باشند. یا ممکن است نماینده هکرهای مستقلی باشند که توانسته اند بخشی از قدرت استاکس نت را مهندسی معکوس کنند. محققان امنیتی هنوز در حال ساخت استاکسنت برای کشف تکنیکهای حمله جدید هستند.

اما فراتر از فناوریهای خاص، استاکسنت بسیار مهم است. زیرا اولین نفوذ شناختهشده کد رایانهای به دنیای درگیریهای بینالمللی را نشان میدهد، ایدهای که قبلاً در قلمرو علمی تخیلی سایبرپانک بود. در دهه پس از آن، به ویژه در درگیری روسیه و اوکراین، حملات سایبری به عنوان بخشی از زرادخانه جنگ پذیرفته شده است.