حمله XSS چیست؟ +معرفی 3 نوع اصلی آن + 6 روش پیشگیری از این حمله سایبری🔴

فوریه 13, 2023

برنامه های مشابه تلگرام +معرفی 16 برنامه مشابه امن +معایب تلگرام که باید بدانید!🟢

فوریه 15, 2023حملات غیر فعال سایبری به بخشی از حملات سایبری گفته می شود که ممکن است مسنقیما به دست هکر ایجاد نشده باشند!. بسیاری از شما بعد از خواندن این جمله سوالات زیادی به ذهنیشان می رسد. در صورتی که هکر یک حمله را به راه نینداخته باشد چه کسی این کار را کرده است؟. این حمله دقیقا چگونه انجام می شود؟ . هدف از این حمله چیست؟. در این مقاله می خواهیم در مورد همه ی این ها صحبت کنیم. بنابراین اگر می خواهید در مورد حملات غیر فعال سایبری بدانید حتما تا پایان این مقاله همراه ما باشید.

آنچه در این مقاله خواهید خواند :

حملات غیر فعال سایبری

مانند جاسوسی که در سایه ها کمین کرده است، کسانی که حملات منفعلانه را انجام می دهند نمی خواهند شما بدانید که مراقب شما هستند.

گاهی اوقات، خطرناک ترین حملات، تلاش های آشکار برای پایین کشیدن شما در یک ضربه نیست. از قضا، مخرب ترین حملات، حملاتی هستند که در کمین هستند. یعنی بی سر و صدا در پس زمینه کار می کنند تا زمانی که برای انجام کاری در مورد آنها خیلی دیر شده باشد. این حملات غیرفعال برای نظارت بر فعالیت شما و گاهی اوقات سرقت اطلاعات شخصی طراحی شده اند اما هرگز داده های شما را تغییر نمی دهند.

حمله غیرفعال چیست؟

حمله غیرفعال زمانی است که یک شخص ثالث مخرب به دستگاهی برای مشاهده تبادل اطلاعات بدون تغییر آن دسترسی پیدا می کند. میتوانید یک حمله غیرفعال را به یک مزاحم نامرئی تشبیه کنید که از پنجرههای شما نگاه میکند و شما را در خانهتان دنبال میکند و یاد میگیرد که اشیاء با ارزش خود را کجا نگه میدارید. این مزاحم نامرئی چیزی را لمس نمی کند. اما می تواند به راحتی اطلاعات به دست آمده را در اختیار سارقین قرار دهد، آنها می توانند بر اساس آن عمل کنند.

حملات غیرفعال معمولاً در عملکرد سیستم شما تداخلی ایجاد نمی کنند و منابع سیستم را نیز تغییر نمی دهند. معمولاً حملات غیرفعال به دلیل ماهیت غیرقابل توجه، اولین گام در حملات سایبری بزرگتر و فعال تر است. در یک حمله غیرفعال، آنچه مورد هدف قرار می گیرد، محرمانه بودن پیام ها یا اطلاعات رد و بدل شده است. مهاجمان می توانند یک کپی از داده ها یا پیام های سیستم را مشاهده و استخراج کنند تا بعداً برای اهداف غیرمجاز استفاده شوند.

از طرف دیگر، حملات غیرفعال میتواند توسط افراد غیرمشخص، مانند هکرهای اخلاقی، برای مشخص کردن آسیبپذیریهایی که باید در یک سیستم اصلاح شوند، مورد استفاده قرار گیرد. از این مفهوم به عنوان ارزیابی آسیب پذیری یاد می شود. به غیر از این، سایر موارد استفاده از حملات غیرفعال اغلب مخرب هستند.

حملات غیرفعال نسخه سایبری نظارت است که به طور مخفیانه یک منطقه را برای به دست آوردن اطلاعات کاوش می کند. این می تواند به صورت شناسایی غیر فعال یا فعال باشد.

بیشتر بخوانید🚀🚀🚀🚀🚀: برنامه هک واتساپ PLC

چگونه حملات سایبری غیر فعال می تواند داده های شما را به خطر بیندازد؟

یک حمله غیرفعال سعی میکند از طریق هکرها به دادههای شما دسترسی پیدا کند و سیستمهای شما را از نظر آسیبپذیری اسکن میکند که این نوع دسترسی را به آنها میدهد. این نوع حمله شامل تغییرات داده نمی شود، که به طور کلی تشخیص آن را بسیار دشوار می کند. حملات غیرفعال شامل پیش مدیتیشن است. هنگامی که مجرمان به شبکه شما دسترسی پیدا می کنند، اطلاعات را به روش های مختلفی جمع آوری می کنند. آنها سعی می کنند اطلاعات بیشتری را جمع آوری کنند تا بعداً به سیستم یا شبکه شما حمله کنند.

یکی دیگر از نشانه های تهدیدات سایبری منفعل، نصب کی لاگر است. اینجاست که یک مزاحم منتظر میماند تا کاربر اطلاعات کاربری خود را وارد کند تا آنها را ضبط کند و از آنها استفاده کند.

حملات غیر فعال سایبری به شکلی انجام می شوند که هیچکس متوجه آن ها نمی شود

حملات فعال چگونه کار می کنند؟

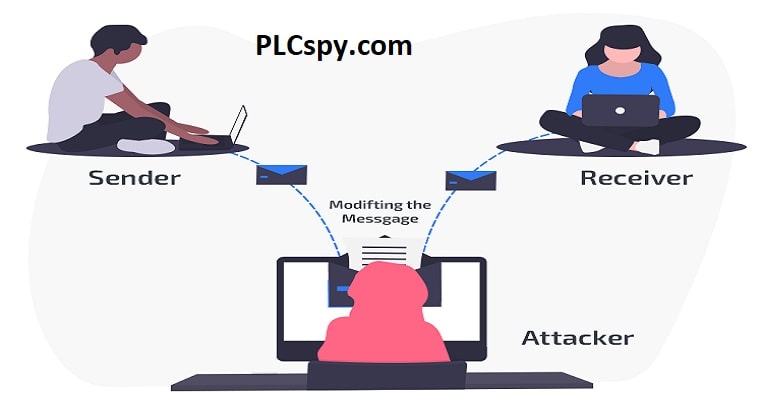

حمله فعال شامل استفاده هکر از اطلاعات جمع آوری شده در طول یک حمله غیرفعال برای نفوذ به داده ها یا شبکه شما می شود. مجرمان سایبری هویت خود را پنهان می کنند یا به عنوان شخص دیگری ظاهر می شوند تا به یک منطقه محدود در شبکه یا سیستم شما دسترسی پیدا کنند تا داده های شما را سرقت کنند.

در یک حمله فعال، مجرمان سایبری سعی میکنند دادههایی را که به خطر انداختهاند را اصلاح کنند تا دسترسی بیشتری به دادههای محدودتر و ارزشمندتر داشته باشند. این باعث می شود که یک حمله فعال در مقایسه با یک حمله غیرفعال بیشتر کشف شود.

DoS و حمله DDoS نمونههایی از حملات فعال به امنیت سایبری شما هستند و مانند همه حملات فعال، از دسترسی کاربران مجاز به یک منبع خاص در شبکه یا اینترنت جلوگیری میکنند.

شناسایی فعال (Active Reconnaissance)

شناسایی فعال نوعی حمله غیرفعال است که در آن نفوذگر با تعامل مستقیم با سیستم، اطلاعات مربوط به آسیب پذیری های یک سیستم را جمع آوری می کند. این ممکن است شامل اسکن پورت برای یافتن پورت های باز باشد که یک بدن خارجی می تواند آنها را شکار کند.

بسیاری از برنامههای کاربردی اسکن پورت، نقشهبرداری شبکه و تست نفوذ، شناسایی فعال را ممکن میسازند. به عنوان مثال می توان به OpenVAS، Nmap و Metasploit اشاره کرد.

شناسایی فعال مستقیماً با یک سیستم یا شبکه ارتباط برقرار می کند تا اطلاعات را جمع آوری کند و ردپایی را به جا بگذارد. اگرچه سریعتر است و اغلب اطلاعات جامعتری درباره یک هدف تولید میکند، مسیرهای به جا مانده آن را آسانتر از شناسایی غیرفعال میکنند.

شناسایی غیرفعال

در شناسایی غیرفعال، یک طرف خارجی می تواند مراحل و نقاط ضعف سیستم هدف را بدون تعامل مستقیم با رابط سیستم یا شبکه مشاهده کند. متجاوز را در شناسایی غیرفعال تصور کنید که فقط با نگاه کردن از پنجره، حرکات یک خانه را تماشا می کند. اگر به اندازه کافی صبور باشد، مزاحم کمی می بیند اما نمی تواند همه جا را از آن موقعیت ببیند.

شناسایی غیرفعال به سختی قابل تشخیص است، اما نیاز به زمان بیشتری دارد تا بدون وعده جمع آوری داده های جامع صرف شود. اگر مخفی کاری مهمتر از مقدار اطلاعات جمع آوری شده باشد، شناسایی غیرفعال بر شناسایی فعال ترجیح داده می شود.

حمله غیرفعال چگونه کار می کند؟

یک حمله غیرفعال عمدتاً بر روی شناخت ضعیف ترین و قابل بهره برداری ترین نقاط ورود به یک سیستم یا شبکه هدف سرمایه گذاری می کند. هدف، یافتن نقطهای مناسب است که در آن اطلاعاتی که در آن شبکه یا سیستم مبادله میشود، بدون توجه کسی قابل مشاهده باشد. برنامه های کاربردی و برنامه های recon اغلب برای انجام این نقض داده استفاده می شود.

در طول تبادل پیام یا انتقال، یک مهاجم غیرفعال می تواند از هر یک از این برنامه ها برای دسترسی به اطلاعات و احتمالاً کپی استفاده کند. مهاجم حتی ممکن است ترافیک شبکه را رهگیری یا تجزیه و تحلیل کند تا بینشی در مورد آنچه رد و بدل می شود بدون تعامل با سیستم بدست آورد.

7 مورد از حملات غیر فعال سایبری که باید نگران آنها باشید!

حملات غیرفعال بسته به نوع سیستم شما، هدف مهاجم و حساسیت اطلاعاتی که در شبکه یا سیستم شما مبادله می شود، می توانند به اشکال مختلف ظاهر شوند.

انواع مختلفی از حملات غیرفعال وجود دارد، اما این هفت مورد هستند که باید مراقب آنها باشید:

1. نگهبانی(Wardriving)

Wardriving برای یافتن شبکههای محلی بیسیم محافظتنشده (WLAN) برای دسترسی به وایفای یا اسناد خصوصی خود در حال رانندگی است. از آن به عنوان نگاشت نقطه دسترسی نیز یاد می شود. شرکتهایی که از شبکههای WLAN استفاده میکنند میتوانند از نفوذ محرک جنگ جلوگیری کنند

2. استراق سمع

استراق سمع زمانی است که شخص ثالث به پیامهای رد و بدل شده از طریق شبکه در زمان واقعی گوش میدهد و احتمالاً کپی یا ضبط میکند. یک مثال معمولی زمانی است که رمز عبور حساب های رسانه های اجتماعی هنگامی که کاربر به وای فای عمومی متصل است به سرقت می رود. مثال دیگر این است که شخصی در مکان دیگری به تماس شما گوش می دهد یا به پیام های شما در حین تبادل آنها نگاه می کند.

شرکتهای پیشرو رسانههای اجتماعی از رمزگذاری سرتاسر برای محافظت از تماسها و پیامهای کاربران خود و مبارزه با شنود استفاده میکنند.

3. جاسوسی

جاسوسی که به عنوان جاسوسی سایبری نیز شناخته می شود، شبیه استراق سمع است. تفاوت این است که زمان واقعی نیست و اغلب دارای مزایایی است. در جاسوسی، برنامه کشف اطلاعات برای برتری بر رقبا یا باج گیری است.

فایروال های جامد با چندین لایه رمزگذاری باید بتوانند جاسوسان سایبری سرسخت را از تجارت شما دور نگه دارند.

4. Dumpster Diving

غواصی در Dumpster زمانی است که شخصی در مدارک دور ریخته شده یا سوابق حذف شده یک سیستم فردی یا شرکتی به امید یافتن اطلاعات حساس مانند رمز عبور یا جزئیات ورود جستجو می کند.

5. Packet Sniffing

این جایی است که مهاجم سخت افزار یا نرم افزاری را نصب می کند که تمام بسته های داده ارسال شده از طریق شبکه را نظارت می کند. مهاجم ترافیک داده ها را بدون دخالت در فرآیند تبادل نظارت می کند.

رمزگذاری معجزه می کند تا sniffer ها را از خود دور نگه دارد.

حملات غیر فعال سایبری بدون این که ردپایی به جا گذاشته شود انجام می شوند

6. رد پا

ردپا که به عنوان انگشت نگاری نیز شناخته می شود، بخشی از شناسایی فعال است. این شامل جستجو برای جزئیات مربوط به یک شبکه یا سیستم برای مشخص کردن نقاط قابل بهره برداری آن است.

ردپای دیجیتال شامل مسیرهای داده ای است که پس از گشت و گذار در وب از خود به جا می گذارید، به عنوان مثال، آدرس IP شما. از این اطلاعات می توان برای جستجوی جزئیات بیشتر استفاده کرد که نقاط ضعف شبکه شما را آشکار می کند.

رمزگذاری، غیرفعال کردن سرویسهای مکان و فهرستهای دایرکتوری در سرورهای وب، راههایی برای محافظت از خود در برابر یک حمله ردپایی نامناسب هستند.

7. تجزیه و تحلیل ترافیک

تجزیه و تحلیل ترافیک شامل بررسی مقدار زیادی از اطلاعات مبادله شده برای تعیین یک الگوی ارتباطی است. این به هکر کمک می کند تا اطلاعاتی در مورد کاربران آن شبکه جمع آوری کند.

حتی زمانی که پیامها رمزگذاری میشوند، باز هم میتوان فرکانس تبادل پیام را کنترل کرد. تعیین دقیق زمانی که از برنامه های پیشرفته مانند Wireshark استفاده می شود، می تواند دشوار باشد. برای جلوگیری از نظارت بر تماس های آنلاین خود در یک حمله تجزیه و تحلیل ترافیک، مطمئن شوید که اطلاعات ترافیک پروتکل شروع جلسه (SIP) خود را رمزگذاری کرده اید.

تفاوت بین حملات فعال و غیرفعال چیست؟

در یک حمله فعال، هیچ چیز خارج از محدوده نیست. میتوانید جعل هویت شوید، اطلاعاتتان را تغییر دهید، انکار سرویس را اجرا کنید، و مجموعهای از اقدامات مخرب داشته باشید که همیشه مستقیماً روی سیستم شما تأثیر میگذارند. اینجا، تاکید بر مخفی کاری به بدخیمی نیست، و این امر باعث می شود که تشخیص آن آسان تر از حمله غیرفعال باشد.

در یک حمله غیرفعال، جمع آوری اطلاعات بدون درگیر شدن با سیستم هدف است. در نتیجه تشخیص حملات غیرفعال دشوارتر است. آنها به هیچ وجه سیستم را تغییر نمی دهند. آنها اغلب پیشگامان حملات فعال مهمتری هستند، زیرا آسیب پذیری های یک شبکه یا سیستم را در معرض عوامل مخرب قرار می دهند.

بیشتر بخوانید🚀🚀🚀🚀🚀: حمله روز صفر

چگونه از خود در برابر حملات غیرفعال محافظت کنیم؟

پیشرفت در امنیت سایبری چندین گزینه برای اطمینان از مهار حملات غیرفعال در اختیار ما قرار داده است. در اینجا چند راه قابل اعتماد برای محافظت از خود در برابر حملات غیرفعال آورده شده است:

از سیستم پیشگیری از نفوذ (IPS) استفاده کنید: IPS با شناسایی و توقف اسکن های غیرمجاز پورت قبل از اینکه بتوانند شرح کامل آسیب پذیری های پورت های شما را به مهاجمان منتقل کنند، عمل می کند.

از نوعی رمزگذاری روی دادههای حساس استفاده کنید: استفاده از رمزگذاری متقارن یا نامتقارن میتواند کار را برای هر شخص ثالثی که تلاش میکند به دادههای شما دسترسی داشته باشد، بسیار سختتر کند. رمزگذاری مانند یک دروازه قفل شده عمل می کند تا داده ها و مزاحمان شما را از خود دور نگه دارد.

روی یک فایروال مستحکم سرمایهگذاری کنید: فایروالها ترافیک شبکه را نظارت و کنترل میکنند و به جلوگیری از دسترسی موجودات ناخواسته به منابع شبکه کمک میکنند.

اطلاعات حساس را تا حد امکان خصوصی نگه دارید: از اشتراک گذاری اطلاعات حساس به صورت آنلاین یا وارد کردن جزئیات ورود به سیستم خود در یک شبکه عمومی خودداری کنید.

در مورد حملات غیرفعال منفعل نباشید

حملات غیرفعال می تواند دردناک باشد، به ویژه از آنجایی که معمولاً نمی توانید تشخیص دهید که چه زمانی انجام می شود. در مورد امنیت سایبری خود فعال باشید. در مورد حملات غیرفعال – یا هر شکل دیگری از حملات سایبری – منفعل نباشید!