پاسخ خودکار اینستاگرام + پاسخ خودکار در سایر نرم افزار ها+ آموزش فعال کردن🟢

جولای 26, 2023

پاکسازی درایو C +هفت روش پاکسازی برای دقت بیشتر+7 برنامه پاکسازی خودکار🟢

جولای 27, 2023به نظر شما زنجیره کشتار سایبری چیست ؟ . زنجیره کشتار سایبری گاهی اوقات به عنوان CKC یا چرخه حیات حمله سایبری شناخته می شود. زنجیره کشتار سایبری یک مدل دفاعی امنیتی است که برای شناسایی و توقف حملات سایبری پیچیده قبل از تأثیرگذاری بر سازمان توسعه یافته است. یک مدل زنجیره کشتار سایبری که معمولاً از هفت مرحله تشکیل شده است. مراحل متعدد یک حمله سایبری را تجزیه میکند و به تیمهای امنیتی اجازه میدهد آنها را شناسایی، رهگیری یا جلوگیری کنند. در این مقاله این مبحث را به طور کامل برای شما توضیح خواهیم داد.

آنچه در این مقاله خواهید خواند :

زنجیره کشتار سایبری

استفاده از چارچوب زنجیره کشتار سایبری می تواند به سازمان ها کمک کند تا تهدیدات مربوطه را بهتر درک کنند و مدیریت حوادث و واکنش را بهبود بخشند. وقتی به درستی انجام شود، زنجیرههای کشتار سایبری میتوانند مزایای امنیتی قابلتوجهی داشته باشند . اما اگر اشتباه انجام شوند، میتوانند سازمانها را در معرض خطر قرار دهند. در واقع، کاستی های خاصی در زنجیره کشتن منجر به سؤالاتی در مورد آینده آن می شود. با این حال، کسب و کارها می توانند از روش زنجیره کشتار سایبری برای اطلاع رسانی استراتژی های امنیت سایبری خود استفاده کنند.

به دنبال این باشید تا ببینید چرا زنجیره کشتار امنیت سایبری یک موضوع تفرقهانگیز در مدیریت تهدیدات سایبری است، زیرا ما به ریشههای زنجیره کشتار، موارد استفاده و احتیاطها میپردازیم.

زنجیره کشتار در امنیت سایبری چیست؟

شاید شنیده باشید که از عبارت «زنجیره کشتار» در مورد عملیات نظامی استفاده می شود: زمانی که حمله دشمن شناسایی می شود، به مراحل تقسیم می شود و اقدامات پیشگیرانه انجام می شود. این مفهوم دقیقی است که الهامبخش زنجیره قتل اصلی امنیت سایبری است که در ابتدا توسط لاکهید مارتین در سال 2011 ایجاد شد.

هدف زنجیره کشتار سایبری تقویت دفاع سازمان در برابر تهدیدات پایدار پیشرفته (APT) است که به حملات سایبری پیچیده معروف است. رایج ترین تهدیدها شامل استقرار موارد زیر است:

بد افزار

باج افزار

اسب های تروا

فیشینگ

سایر تکنیک های مهندسی اجتماعی

زنجیرههای کشتار سایبری به شرکتها این امکان را میدهند که آماده باشند و در هر مرحله از حمله، از مفهومسازی تا اجرا، یک قدم جلوتر از هکرها باشند.

زنجیره کشتار سایبری در مقایسه با MITER ATTACK

زنجیره کشتار سایبری اغلب با چارچوب MITER ATT&CK مقایسه می شود. MITER ATT&CK همچنین مراحل یک حمله سایبری را نشان می دهد که بسیاری از آنها شبیه مدل زنجیره کشتار سایبری هستند. تفاوت اصلی بین زنجیره کشتار سایبری و MITER ATT&CK در این واقعیت است که تاکتیکهای MITER بدون ترتیب خاصی فهرست شدهاند – برخلاف گروهبندی خاص مراحل و ساختار خطی زنجیره کشتن.

تفاوت دیگر این است که چارچوب زنجیره کشتار سایبری به فرآیند حمله سایبری در هفت مرحله در سطح بالا می پردازد، در حالی که MITER ATT&CK تکنیک ها و رویه های مختلفی را بررسی می کند که به جزئیات دقیق یک حمله سایبری مربوط می شود. عناصر زنجیره کشتار و ATT&CK را می توان در استراتژی امنیت سایبری گنجاند، اما بعداً به این موضوع بیشتر خواهیم پرداخت.

بیشتر بخوانید🚀🚀🚀🚀🚀🚀» مرورگر های بدون فیلتر

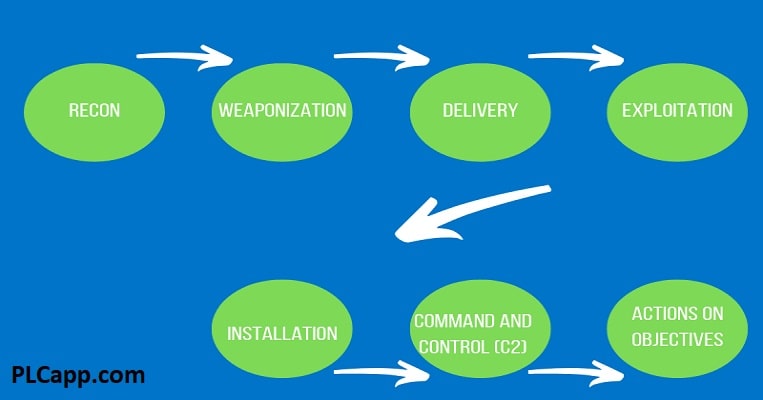

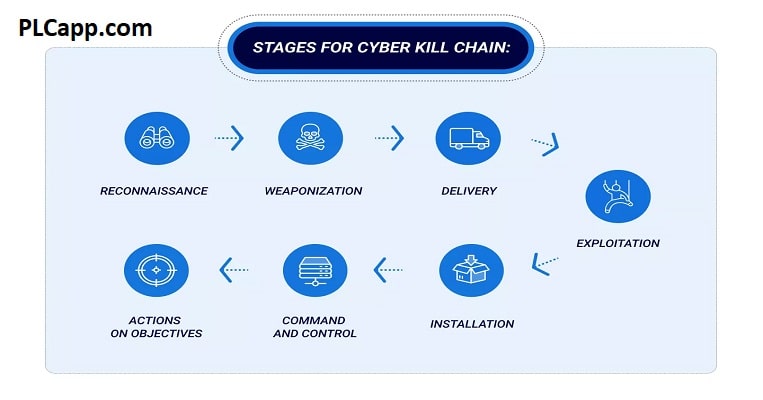

7 مرحله یک زنجیره کشتار سایبری

مدل اصلی زنجیره کشتار سایبری لاکهید مارتین هفت مرحله را شرح می دهد. این متداول ترین چارچوب مورد اشاره در صنعت است. زنجیره کشتار سایبری ۷ مرحلهای لاکهید، روششناسی و انگیزه یک مجرم سایبری را در کل جدول زمانی حمله بررسی میکند و به سازمانها در درک و مبارزه با تهدیدات کمک میکند. این هفت مرحله عبارتند از:

شناسایی

اسلحه سازی

تحویل

بهره برداری

نصب و راه اندازی

دستور و کنترل

عمل

بیایید به هر مرحله نگاهی بیندازیم.

در زنجیره کشتار سایبری افراد یادی ممکن است درگیر شوند

1. شناسایی

اولین مرحله از زنجیره کشتار امنیت سایبری، شناسایی است که اساساً مرحله تحقیقاتی عملیات است. مهاجمان هدف خود را برای شناسایی هر گونه آسیب پذیری و نقاط ورودی احتمالی مشخص می کنند. این کار می تواند به سادگی جمع آوری آدرس های ایمیل عمومی، تا استقرار پیشرفته ابزار جاسوسی و اسکنرهای خودکار برای شناسایی انواع سیستم های امنیتی یا برنامه های شخص ثالث مورد استفاده باشد.

شناسایی گامی اساسی در هر حمله سایبری پیچیده ای است و می تواند هم به صورت آنلاین و هم آفلاین انجام شود. هر چه مهاجمان اطلاعاتی بیشتری در این مرحله به دست آورند، احتمال موفقیت آمیز بودن حمله بیشتر است.

2. اسلحه سازی

هنگامی که مرتکب اطلاعات خود را در مورد هدف جمع آوری کرد، می تواند برای بهره بردن از نقاط ضعف خود استراتژی داشته باشد. این مرحله تسلیحات زنجیره کشتار سایبری است که در آن مهاجم بدافزار یا محموله های مخرب را برای استفاده علیه هدف ایجاد می کند. این فرآیند می تواند شامل موارد زیر باشد:

طراحی اشکال جدید بدافزار

اصلاح برنامههای موجود برای مطابقت بهتر با آسیبپذیریهایی که میخواهند از آنها سوء استفاده کنند

3. تحویل

پس از ساخت سلاح، مرحله تحویل است – زمانی که مجرمان سایبری سعی می کنند به شبکه یا سیستم امنیتی هدف خود نفوذ کنند.

به طور معمول، این بازیگران بدافزار را از طریق ایمیل های فیشینگ و سایر ابزارهای مهندسی اجتماعی در سیستم مستقر می کنند. همچنین می تواند شامل هک کردن یک شبکه و سوء استفاده از آسیب پذیری ها در سخت افزار یا نرم افزار یک سازمان باشد.

4. استثمار

پس از تحویل موفقیت آمیز بدافزار یا سایر اشکال هک، گام بعدی بهره برداری از نقاط ضعفی است که در قبل کشف کرده اند.

مراحل زنجیره کشتار سایبری بد مهاجمان اکنون می توانند بیشتر به شبکه هدف نفوذ کنند و از آسیب پذیری های اضافی که قبل از ورود از آنها بی اطلاع بودند مطلع شوند.

در این مرحله، آنها اغلب به صورت جانبی در یک شبکه از یک سیستم به سیستم دیگر حرکت می کنند و نقاط ورودی بالقوه بیشتری را در راه مشاهده می کنند. اگر اقدامات فریبکاری در شبکه وجود نداشته باشد، اکنون شناسایی آسیبپذیریها بسیار آسانتر است.

5. نصب و راه اندازی

مرحله بعدی مرحله نصب است (که به عنوان مرحله افزایش امتیاز نیز شناخته می شود). مهاجم سعی می کند بدافزار را نصب کند و سایر سلاح های سایبری را در شبکه هدف مستقر کند تا کنترل بیشتری بر سیستم ها، حساب ها و داده های بیشتری به دست آورد. استراتژی ها شامل نصب بدافزار از طریق:

اسب های تروا

دسترسی به دستکاری توکن

رابط های خط فرمان

درهای پشتی

تاکتیک ها شروع به تشدید می کنند، زیرا مهاجمان به شدت به شبکه هدف نفوذ می کنند و به دنبال اعتبارنامه های امنیتی محافظت نشده و تغییر مجوزهای حساب های در معرض خطر هستند.

زنجیره کشتار سایبری 7 مرحله دارد

6. فرماندهی و کنترل

یکی از مراحل حیاتی زنجیره کشتن امنیت سایبری، توسعه یک کانال فرماندهی و کنترل (همچنین به عنوان فاز C2 شناخته می شود) است. مهاجم پس از به دست آوردن کنترل بخشی از سیستم یا حساب های هدف خود، اکنون می تواند سلاح های سایبری و پشته ابزار مستقر شده خود را از راه دور ردیابی، نظارت و هدایت کند. این مرحله را می توان به دو روش تقسیم کرد:

مبهم سازی فرآیندی است که در آن مهاجم به نظر می رسد که هیچ تهدیدی وجود ندارد و اساساً مسیرهای آنها را پوشش می دهد. این شامل روش هایی مانند حذف فایل، padding باینری و امضای کد است.

انکار سرویس (DoS) زمانی است که مجرمان سایبری مشکلاتی را در سایر سیستمها / مناطق ایجاد میکنند تا تمرکز تیمهای امنیتی را از کشف اهداف اصلی حمله منحرف کنند. این اغلب شامل انکار سرویس شبکه یا انکار سرویس نقطه پایانی و همچنین تکنیک هایی مانند ربودن منابع و خاموش شدن سیستم است.

7. عمل

7 مرحله زنجیره کشتار سایبری با عمل به اوج خود می رسد: مرحله نهایی که در آن مجرمان سایبری هدف اصلی حمله را اجرا می کنند. این مرحله از فرآیند زنجیره کشتار سایبری بسته به موفقیت مراحل قبلی میتواند چندین هفته یا چند ماه طول بکشد. اهداف نهایی یک حمله سایبری استراتژیک عبارتند از:

حملات زنجیره تامین

استخراج داده ها

رمزگذاری داده ها

متراکم سازی داده ها

بیشتر بخوانید🚀🚀🚀🚀🚀🚀» برنامه ویس به متن

آیا مرحله هشتم در زنجیره کشتار سایبری وجود دارد؟

برخی از کارشناسان امنیتی از گنجاندن مرحله هشتم در زنجیره کشتار سایبری حمایت می کنند: کسب درآمد. این همچنین می تواند به عنوان هدف نهایی یک حمله در نظر گرفته شود، اما به طور خاص بر سود مالی مجرم سایبری از یک حمله متمرکز است. مهاجم میتواند با تهدید به انتشار یا فروش دادههای حساس (اطلاعات شخصی یا اسرار صنعت) درخواست باج بدهد.

سودجویی از حملات سایبری در چند وقت اخیر به دلیل استفاده روزافزون از ارزهای رمزنگاری شده بیشتر به موضوع تبدیل شده است. کریپتو درخواست و دریافت پول را برای مهاجمان آسانتر و ایمنتر میکند و افزایش چشمگیر حملات سایبری را تسهیل میکند.

جلوگیری از Cyber kill chain

مانند بسیاری از چیزها در زندگی، پیشگیری بهترین درمان است. هرچه یک شرکت زودتر بتواند حمله را رهگیری و متوقف کند، اصلاح آسانتر خواهد بود. به عنوان مثال، توقف یک حمله در مرحله فرماندهی و کنترل (فاز 6) معمولاً مستلزم تلاشهای پیشرفتهتر، پرهزینهتر و زمانبر است. این می تواند شامل هر چیزی از تعمیرات ماشین گرفته تا اقدامات قانونی مانند جاروهای عمیق شبکه و تجزیه و تحلیل نقطه پایانی برای تعیین اینکه چه داده هایی از بین رفته اند و مقیاس کلی حمله را در کنار هم قرار دهد.

بنابراین، سازمانها باید هدف خود را شناسایی و حل و فصل تهدیدات در مراحل اولیه Cyber kill chain برای کاهش خطر برای شرکت خود و به حداقل رساندن منابع داشته باشند.

نقاط ضعف Cyber kill chain

مدل زنجیره کشتار سایبری لاکهید مارتین ممکن است نقاط قوت خود را داشته باشد، اما برخی چارچوب 2011 را قدیمی یا فاقد نوآوری می دانند. نقطه ضعف اصلی مدل سنتی این است که برای شناسایی و جلوگیری از بدافزار و محافظت از امنیت محیطی طراحی شده است. با این حال، ما اکنون با تهدیدات امنیتی بسیار بیشتری روبرو هستیم و جرایم سایبری روز به روز پیچیده تر می شود.

در اینجا اشکالات اصلی زنجیره کشتار سایبری هفت مرحله ای سنتی وجود دارد.

نمایه شناسایی حمله محدود

همانطور که متوجه شدیم، زنجیره کشتن از نظر انواع حملاتی که می توان شناسایی کرد، محدود است. چارچوب اصلی Cyber kill chain حول بدافزارها و محمولهها متمرکز است و بنابراین انواع دیگر حملات را در نظر نمیگیرد. به عنوان مثال می توان به حملات مبتنی بر وب از جمله SQL Injective، DoS، Cross Site Scripting (XSS) و برخی سوء استفاده های Zero Day اشاره کرد.

بهعلاوه، حملاتی که توسط طرفهای غیرمجاز انجام میشود را در نظر نمیگیرد که تلاش میکنند از اعتبارنامههای به خطر افتاده استفاده کنند.

تهدیدات داخلی را نمی شناسد

تهدیدات داخلی خطر قابل توجهی برای سازمان ها به همراه دارد، اما این تهدیدها قابل قبول نیستند

در فرآیند سنتی زنجیره کشتار سایبری مورد استفاده قرار می گیرد. برای شناسایی تهدیدات داخلی، باید هر دو را به دقت رصد کنید:

تغییرات مشکوک در رفتار کاربر

فعالیت غیرمعمول در زیرشبکه ها، برنامه ها و رایانه ها

می توانید یک نمایه رفتاری روی کاربران اجرا کنید، خواه خودکار یا دستی. یک رویکرد خودکار بهترین است زیرا می توانید هشدارهایی را برای نمونه هایی از رفتارهای عجیب تنظیم کنید. با گذشت زمان، شما به راحتی قادر خواهید بود هم تهدیدهای واقعی و هم موارد مثبت کاذب را با سرعت بیشتری شناسایی کنید.

زنجیره کشتن انعطاف پذیر نیست

همه مهاجمان کتاب بازی زنجیره کشتار سایبری را به صورت خطی یا گام به گام دنبال نمی کنند. آنها می توانند مراحل را رد کنند، اضافه کنند و به عقب برگردند.

به عنوان مثال، مهاجمان گاهی اوقات مرحله شناسایی زنجیره کشتن را از دست می دهند که در آن تحقیقات گسترده ای روی هدف خود انجام می دهند. استفاده از تکنیک “اسپری و دعا” نمونه ای از مواردی است که شناسایی مورد نیاز نیست – به این دلیل است که می تواند به طور تصادفی از دام های تشخیص شما پیشی بگیرد.

مهاجمان همچنین ممکن است تصمیم بگیرند که مراحل زنجیره کشتن را ادغام کنند. گزارشی از Alert Logic در سال 2018 نشان داد که تقریباً 90 درصد از حملات، پنج مرحله اول زنجیره کشتار سایبری را در یک اقدام واحد ترکیب میکنند. اگر چارچوب سنتی به طور کامل رعایت شود، شرکتها میتوانند تهدیدات را قبل از نفوذ به شبکه از دست بدهند یا نتوانند آنها را متوقف کنند.

این زنجیره می تواند در بعضی جهات به امنیت کمک کند

فناوریهای دگرگونکننده، تکامل حملات سایبری را تسریع میکنند

توسعه فناوری های اخیر راه را برای حملات جدیدی که خارج از چارچوب اصلی زنجیره کشتار سایبری قرار دارند، هموار کرده است. نوآوری هایی مانند محاسبات ابری، DevOps، IoT، یادگیری ماشین و اتوماسیون، همگی با افزایش تعداد منابع داده و نقاط ورودی، دامنه حملات سایبری را گسترش داده اند.

سایر عوامل فرهنگی و اجتماعی مانند افزایش کار از راه دور و ارزهای دیجیتال به این معنی است که نقاط دسترسی بیشتری برای هکرها وجود دارد تا از آنها سوء استفاده کنند و پوشش دادن همه پایگاهها و ایمن کردن نقاط پایانی آسیبپذیر برای سازمانها میتواند چالش برانگیز باشد.

چگونه Cyber kill chain می تواند امنیت را بهبود بخشد؟

اگرچه هفت مرحله اصلی Cyber kill chain مورد بررسی قرار گرفته است، سازمان ها همچنان می توانند از این اصول برای کمک به آمادگی بهتر برای حملات سایبری موجود و آینده استفاده کنند. چارچوب Cyber kill chain میتواند استراتژی امنیت سایبری یک کسبوکار را راهنمایی کند، خواه با شناسایی نقصهای استراتژی فعلی یا تأیید آنچه در حال حاضر به خوبی کار میکند. به عنوان مثال، می تواند انگیزه پذیرش خدمات و راه حل هایی مانند:

نرم افزار محافظت از نقطه پایانی

VPN ها

آموزش کارکنان

همانطور که چشم انداز حملات سایبری به تکامل خود ادامه می دهد، سازمان ها باید استراتژی ای را در نظر بگیرند که رویکرد لایه ای از اقدامات امنیتی اداری، فنی و فیزیکی را در بر گیرد. روششناسی زنجیره کشتار سایبری میتواند به دستیابی به این امر کمک کند، اما مدل اولیه فقط تا اینجا ادامه دارد.

بیشتر بخوانید🚀🚀🚀🚀🚀🚀» باگ

جایگزین های زنجیره کشتار سایبری اصلی

در حالی که هر کسب و کاری به چارچوب زنجیره کشتار سایبری اختصاصی خود نیاز دارد، در اینجا چند راه دیگر برای انطباق با فرآیند اصلی زنجیره کشتن وجود دارد:

زنجیره کشتن یکپارچه

مفهوم زنجیره کشتار یکپارچه ترکیبی از تکنیکهای MITER ATT&CK و مدل اصلی زنجیره کشتار سایبری است. نتیجه یک چارچوب دقیق و یکپارچه متشکل از 18 مرحله مجزا است که میتواند به سه مرحله اصلی گروهبندی شود:

جای پای اولیه

انتشار شبکه

اقدام بر روی اهداف

این رویکرد به تیمهای امنیتی اجازه میدهد تا به طور همزمان شاخصهای سازش (IOC) را در برابر چندین فید اطلاعاتی تهدید مقایسه کنند تا به طور مؤثر به تهدیدها پاسخ دهند. یک مدل زنجیره کشتار یکپارچه ATT&CK می تواند توسط تیم های تدافعی و تهاجمی برای توسعه کنترل های امنیتی استفاده شود.

شبیه سازی زنجیره های کشتار سایبری

مدلهای زنجیره کشتار همچنین میتوانند برای شبیهسازی حملات سایبری استفاده شوند و پلتفرمهای تخصصی متعددی وجود دارند که میتوانند فرآیند زنجیره کشتار سایبری را شبیهسازی کنند. این به شما امکان می دهد هر نقطه ورودی یا آسیب پذیری سیستم را در مدت زمان بسیار کوتاهی پیدا کرده و اصلاح کنید.

این پلتفرمها علاوه بر شبیهسازی تهدیدات سایبری از طریق ایمیل، وب و دروازههای فایروال، میتوانند امتیاز ریسک/گزارش موجودیتهای سیستم را برای کمک به تیمها در شناسایی حوزههای اصلی خطر در اختیار شما قرار دهند. سپس سازمان می تواند با روش هایی مانند تغییر تنظیمات و نصب وصله ها، اقدام کرده و از تهدیدات آتی جلوگیری کند.

این زنجیره را زیر سوال نبرید!

تکامل مداوم حملات سایبری باعث شده است که بسیاری آینده زنجیره کشتار سایبری را زیر سوال ببرند. یک زنجیره کشتن چابک که عناصر MITER ATT&CK و استراتژیهای تشخیص و پاسخ گسترده (XDR) را در بر میگیرد، میتواند طیف وسیعتری از تهدیدها را شناسایی کند و بتواند به طور مؤثرتری از آنها جلوگیری و خنثی کند.

مهم نیست که موضع شما در مورد چارچوب زنجیره کشتار سایبری چیست، رسیدگی به آسیبپذیریهای موجود و داشتن یک استراتژی جامع امنیت سایبری برای حفاظت از هر کسبوکاری ضروری است.

نتیجه

چارچوب Cyber Kill Chain که توسط لاکهید مارتین (2022) توسعه یافته است، توضیح میدهد که چگونه مهاجمان در شبکهها حرکت میکنند تا آسیبپذیریهایی را شناسایی کنند که میتوانند از آنها سوء استفاده کنند. مهاجمان هنگام انجام عملیات تهاجمی در فضای سایبری علیه اهداف خود از مراحل موجود در زنجیره کشتار سایبری استفاده می کنند. اگر مسئولیت دفاع از یک شبکه را بر عهده دارید، این مدل می تواند به شما در درک مراحل یک حمله سایبری و اقداماتی که می توانید برای جلوگیری یا رهگیری هر مرحله انجام دهید کمک کند.