بهترین بازی های استیم + معرفی 25 بازی محبوب جهانی استیم + تصویر ها و جزئیات🟢

می 13, 2023

هک های ماینکرافت + معرفی 5 کلاینت هک و 18 ترفند کاربردی برای Minecraft 🟢

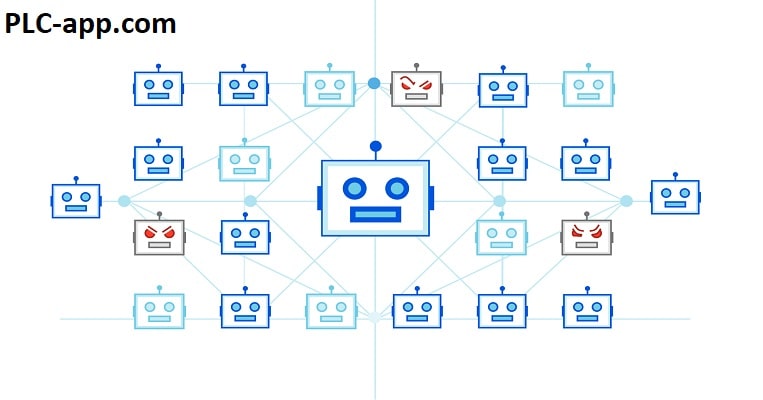

می 14, 2023بات نت مجموعه ای از دستگاه های آلوده است که یک ربات مستر از آن برای حمله به سرور، وب سایت شرکت یا دستگاه های دیگر استفاده می کند. بات نت یک حمله سایبری است. که از چندین دستگاه شبکه برای اجرای یک یا چند ربات در هر دستگاه استفاده می کند و سپس از این دسته از دستگاه های آلوده برای حمله به سرور، وب سایت شرکت، دستگاه های دیگر یا افراد استفاده می کند. این مقاله معنای باتنتها، انواع مختلف آنها و تکنیکهای حمله، و بهترین شیوههای محافظت در برابر جرائم سایبری مبتنی بر باتنت را توضیح میدهد.

بات نت چیست؟

بات نت به عنوان یک حمله سایبری تعریف می شود که از چندین دستگاه شبکه برای اجرای یک یا چند ربات در هر دستگاه استفاده می کند و سپس از این دسته از دستگاه های آلوده برای حمله به سرور، وب سایت شرکت یا دستگاه ها یا افراد دیگر استفاده می کند.

حمله بات نت چگونه کار می کند؟

باتنت (شکل اختصاری «شبکه ربات») شبکهای از رایانههای آلوده به بدافزار است که توسط یک طرف مهاجم به نام ربات-مستر کنترل میشود. عامل تهدید دیگری به نام ربات گله دار اجزای گروه را به ربات تبدیل می کند.

معمولاً، رباتها، شبکهای از سیستمهای رایانهای را میربایند تا یک باتنت ایجاد کنند و سپس از آن برای اجرای انواع حملات سایبری مانند کلاهبرداری، حملات brute force، حملات بدافزار و غیره استفاده میکنند. سپس یک استاد ربات، گروهی از رایانههای هک شده را با استفاده از آن هدایت میکند. دستورات از راه دور پس از کامپایل کردن رباتها، گلهدار از برنامهنویسی فرمان برای کنترل سایر رفتارهای خود استفاده میکند و به استاد ربات در تحقق هدف نهایی کمک میکند.

ممکن است اپراتوری که بات نت را کنترل می کند، ازدحام را راه اندازی کرده باشد یا می تواند آن را از شخص ثالث دیگری با دسترسی به دستگاه ها اجاره کند. هر دستگاه نقطه پایانی آلوده به بدافزار که تحت کنترل قرار می گیرد به عنوان رایانه یا ربات زامبی نامیده می شود. این دستگاه ها کورکورانه در پاسخ به دستورات برنامه ریزی شده توسط ربات هادر اما اغلب بدون اطلاع کاربر عمل می کنند.

نکته

اکثر باتنتها برای مدیریت و کنترل ساده طراحی شدهاند. آنها به یک کامپیوتر اجازه میدهند که بسیاری از سیستمهای آلوده را از طریق یک سرور فرمان و کنترل یا «C&C» که توسط گلهدار اداره میشود کنترل کند. این باتنتها انواع مختلفی از وظایف مخرب را انجام میدهند، از جمله به دست آوردن کنترل رایانه قربانی، سرقت دادهها، جاسوسی از فعالیت کاربر با ضبط ضربههای کلید یا جمعآوری عکس، ارسال پیامهای هرزنامه، و اجرای حملات انکار سرویس توزیع شده (DDoS). قابلیت های یک بات نت عبارتند از:

همیشه یک هکر در حال به وجود آوردن و مدیریت بات نت هاست

کنترل تنها یک دستگاه بر اساس آدرس IP آن:

باتنت از طریق کانالهای گفتگوی اینترنتی (IRC) و یک کلاینت نرمافزار تخصصی مدیریت میشود تا تنها یک قربانی را هدف قرار دهد. کانال IRC دارای رباتهایی است که شامل بلوکهایی از کد رایانهای است که ممکن است برای انجام وظایف در سناریوهای خاص، که توسط رویدادهای خاص ایجاد میشوند، برنامهریزی شوند. ساخت و اجرا بات نت ساده است زیرا به هیچ زیرساختی نیاز ندارد. مجرمان سایبری ممکن است از بات نت های تک ماشینی برای عملیات غیرقانونی مانند باز کردن درهای پشتی رایانه شخصی قربانی استفاده کنند.

بیشتر بخوانید🚀🚀🚀🚀🚀🚀 هک واتساپ

استفاده از پروتکل IRC برای فرمان دادن به چندین ماشین:

شبکه IRC در حال حاضر به روش اصلی برای رباتها و رباتها برای کنترل رباتها تبدیل شده است. آنها را قادر می سازد تا به سرعت سیستم های کامپیوتری آلوده را در سطح جهانی در یک گروه واحد ثبت کنند. استفاده از رویکردهایی مانند:

اسکن برای آسیب پذیری ها

این قابلیت به بات نت اجازه می دهد تا در حملات امنیتی در مقیاس بزرگ شرکت کند.

کنترل بیش از یک کامپیوتر با ابزارهای مدیریت از راه دور (RAT): یک ابزار دسترسی از راه دور (RAT) عامل تهدید را قادر می سازد تا از راه دور یک یا چند سیستم را دستکاری کند. آنها برنامه های سرکشی هستند که ممکن است بدون اجازه یا اطلاع قربانی بر روی دستگاه خود نصب شوند. وبسایتهای بهروزرسانی نرمافزار جعلی، تروجانها، جاسوسافزارها، کیلاگرها و سایر بدافزارها به طور معمول در کنار RATها مورد استفاده قرار میگیرند. آنها روی هر سیستمی در بات نت قرار می گیرند و به مهاجم اجازه می دهند کنترل آن را از یک مکان راه دور به دست آورد.

استفاده از آدرسهای IP برای راهاندازی حملات انکار سرویس توزیع شده (DDoS): باتنتها از طریق IRC مدیریت میشوند تا از دستورات منحصربهفردی پشتیبانی کنند که حملات DDoS را علیه اهدافشان تحریک میکنند. هنگامی که یکی از این ربات ها دستوری از مهاجم دریافت می کند، به وب سرور، شبکه یا هر شبکه رایانه ای مرتبط دیگری حمله می کند. هکرها ممکن است باتنت را در چندین فروم اینترنتی به هر کسی که میخواهد بدون افشای هویت خود مرتکب حمله DDoS شود اجاره دهند.

انواع بات نت

در حالی که هدف همه باتنتها یکسان است (یعنی استفاده از یک یا چند کامپیوتر از راه دور برای راهاندازی یک حمله در مقیاس بزرگ و سخت ردیابی)، انواع مختلف باتنتها به روشهای مختلفی به این شی نزدیک میشوند. برخی از پرکاربردترین انواع بات نت ها عبارتند از:

1. بات نت با استفاده از چت رله اینترنتی

چت ربات رله اینترنتی (IRC bot) برنامهای است که وظایف و تعاملات را در اتاق یا کانال IRC خودکار میکند و به نظر میرسد یک کاربر واقعی باشد. در حالی که چت ربات های IRC می توانند قانونی باشند، این فناوری اغلب برای انجام حملات بات نت مورد سوء استفاده قرار می گیرد.

صاحبان باتنت (یعنی گلهداران ربات و استادان ربات) اغلب از IRC برای ارسال دستورالعملها به ماشینهای اجزای گروه استفاده میکنند. این ممکن است در یک کانال واحد، یک زنجیره عمومی IRC یا یک سرور مستقل IRC انجام شود. سرور “فرمان و کنترل” (C&C یا C2) سرور IRC است که حاوی کانال(هایی) است که برای کنترل ربات ها استفاده می شود. ربات های IRC اغلب به عنوان نرم افزار مجزا و مستقل توسط اتاق گفتگو یا مدیر کانال مستقر می شوند. دستگاهی که ربات IRC نصب شده را اکنون می توان از طریق دستورات ارسال شده از طریق کانال IRC کنترل کرد.

در صورت از کار افتادن سرور اصلی بات نت همه زیرمجموعه های آن هم از کار می افتند

2. بات نت های خودکار

این باتنتها بهطور مستقل و بدون دخالت یا کنترل انسانی کار میکنند. آنها قربانیان را آلوده می کنند و منابع آنها مانند CPU محلی و پهنای باند شبکه را برای راه اندازی حملات DDoS به دستور هکر مصرف می کنند. این نوع یا دسته خاص از باتنتها به گونهای طراحی شدهاند که تشخیص آن دشوار است، حتی اگر از محافظت آنتیویروس استفاده کنید.

3. بات نت های HTTP

بات نت های پروتکل انتقال ابرمتن (HTTP) بات نت های مبتنی بر وب هستند. ربات هردر دستورالعمل ها را از طریق پروتکل HTTP ارائه می دهد و ربات ها برای به روز رسانی ها و اقدامات جدید به سرور دسترسی دارند. به لطف پروتکل HTTP، گلهدار میتواند فعالیتها را بهعنوان ترافیک معمولی اینترنت استتار کند و با روشهای تشخیص موجود مانند فایروالهای دسکتاپ از شناسایی فرار کند.

4. بات نت P2P

شبکه P2P که به عنوان شبکه همتا به همتا نیز شناخته میشود، یک شبکه رایانهای است که در آن دو یا چند رایانه به یکدیگر متصل میشوند و منابع (مانند محتوا، ذخیرهسازی و چرخههای CPU) را از طریق تبادل مستقیم و نه از طریق سرور به اشتراک میگذارند. یا مرجعی که منابع متمرکز را مدیریت می کند.

راه اندازی بات نت های P2P نسبت به بات نت های IRC یا HTTP دشوارتر است. با این حال، آنها انعطاف پذیرتر هستند زیرا به یک سرور متمرکز وابسته نیستند. در عوض، هر ربات هم به عنوان مشتری و هم به عنوان سرور عمل می کند و اطلاعات را با سایر دستگاه های بات نت تولید و به اشتراک می گذارد. مهاجم مجبور نیست سرور خاصی را برای این نوع معماری سیستم پیکربندی کند. با این حال، آنها کنترل کامل بر اعمال شرورانه انجام شده توسط دستگاه های در معرض خطر را حفظ می کنند.

5. بات نت های دستی

برخی از بازیگران بد ممکن است باتنتهای دستی را به باتنتهای کاملاً خودمختار هنگام انجام حمله به طرف دیگر ترجیح دهند، زیرا کنترل بالایی دارند. هنگامی که توسط مهاجم هدایت می شود، این ابزارها ممکن است برای شروع یک حمله از هر ماشین در معرض خطر استفاده شوند. برخی از باتنتها حتی ممکن است بهروزرسانیهای کد مخرب خود را از یک مخزن راه دور دریافت کنند. از جنبه مثبت، به دلیل تعامل انسانی مورد نیاز، تشخیص و ردیابی آنها ممکن است ساده تر باشد.

6. بات نت های پشتی

در یک کامپیوتر، شبکه یا برنامه نرمافزاری، درب پشتی به هر تکنیکی گفته میشود که از طریق آن کاربران مجاز و غیرمجاز ممکن است اقدامات امنیتی استاندارد را برای دستیابی به دسترسی کاربر سطح بالا (که به عنوان دسترسی ریشه نیز شناخته میشود) شکست دهند. هکرها پس از ورود به داخل، ممکن است اطلاعات شخصی و مالی را به سرقت ببرند، نرم افزارهای دیگر را اجرا کنند و دستگاه های مرتبط را کنترل کنند. باتنتهای درپشتی از ماشینهای در معرض خطر برای خراب کردن دستگاههای دیگر استفاده میکنند و آنها را به مجموعهای از رباتها اضافه میکنند که ممکن است مرتکب فرمان دهد.

7. بات نت های ارسال کننده هرزنامه

این نوع باتنتها طوری برنامهریزی شدهاند که میلیونها، اگر نگوییم میلیاردها، پیامهای هرزنامه ناخواسته را از دستگاههای آلوده در سراسر جهان به گیرندگان مورد نظر خود ارسال کنند. هرزنامهها آدرسهای ایمیل را از انجمنهای آنلاین، وبسایتها، کتابهای مهمان و سایر مکانهایی که هدف ممکن است آدرس ایمیل خود را ارائه کرده باشد جمعآوری میکند.

این نوع بات نت ها توسط یک ربات مستر برای اجرای فرآیند از راه دور کنترل و فرمان می گیرند. بات نت ها اغلب از طریق چندین روش نصب کد از راه دور بر روی دستگاه های در معرض خطر نصب می شوند. برای جلوگیری از شناسایی توسط بازرسان و مجریان قانون، استاد ربات اغلب هویت آنها را با استفاده از پراکسی ها، مسیریاب پیاز یا شبکه Tor و پوسته ها پنهان می کند. برای فعال کردن کنترل از راه دور، رباتها برای احراز هویت ایستگاههای فرمان و کنترل با استفاده از رمز عبور و کلید تنظیم شدهاند.

در برخی شرایط، باتنتها توسط چندین ربات اصلی به اشتراک گذاشته شده و اداره میشوند. معمولاً نقض اعتبار باتنت یا کنترل باتنتهای یک ربات مستر دیگر معمول است.

روش های رایج حمله بات نت

در حالی که باتنتها ممکن است به خودی خود یک حمله تلقی شوند، اما ابزاری ایدهآل برای انجام کلاهبرداریها و جرایم سایبری در مقیاس بزرگ هستند. در زیر نمونه هایی از حملات بات نت محبوب آورده شده است:

1. انکار سرویس توزیع شده (DDoS)

حمله DDoS زمانی اتفاق میافتد که باتنتها یک برنامه یا سرور هدف را با درخواستها پر میکنند و باعث از کار افتادن آن میشوند. حملات DDoS در سطح شبکه شامل تکنیک هایی مانند کد همگام سازی یا SYN fl است. در یک اتصال TCP، سیل پروتکل دیتاگرام کاربر (UDP) و تقویت سیستم نام دامنه (DNS). هدف کاهش پهنای باند هدف، جلوگیری از پردازش درخواست های معتبر است.

برخلاف حملات سطح شبکه، DDoS لایه برنامه از تلاشهای Slowloris، سیل HTTP، حملات روز صفر، حملات R-U-Dead-Yet (RUDY) و سایر تکنیکهایی که آسیبپذیریهای یک سیستم عامل، پروتکل یا برنامه را هدف قرار میدهند، استفاده میکند. سقوط – فروپاشی.

بیشتر بخوانید🚀🚀🚀🚀🚀🚀 هک تلگرام

2. Sniffing و keylogging حملات بات نت

حملات کی لاگر یکی از سنتی ترین انواع تهدیدات سایبری است. این ضربههای کلید را میخواند و ثبت میکند و میتواند الگوهایی را برای کمک به مهاجمان در یافتن سریع رمزهای عبور تشخیص دهد. بدافزارها، حافظه های USB و آسیب پذیری های نرم افزاری و سخت افزاری همگی راه هایی برای نفوذ کی لاگرها هستند. به طور مشابه، sniffing به عوامل تهدید کمک می کند تا به طور غیرقانونی اطلاعات را استخراج کنند – اما به جای نظارت بر ضربه های کلید، ترافیک شبکه را از طریق sniffers بسته ضبط می کند. باتنتهای نصبشده روی رایانه میتوانند اسنیفینگ و ثبت کلید را انجام دهند و حجم زیادی از دادههای کاربر را به دست آورند.

3. فیشینگ مبتنی بر بات نت

از بات نت ها می توان برای انتشار بدافزار از طریق ایمیل های فیشینگ استفاده کرد. فیشینگ یک حمله مهندسی اجتماعی است که معمولا برای به دست آوردن اطلاعات کاربر، مانند اعتبار ورود و جزئیات کارت اعتباری استفاده می شود. زمانی اتفاق میافتد که مهاجم به عنوان یک موجودیت امن ظاهر میشود و قربانی را فریب میدهد تا یک ایمیل، پیام فوری یا متن باز کند. گیرنده فریب میخورد و روی یک پیوند مخرب کلیک میکند، که منجر به نصب بدافزار، مسدود شدن سیستم، حمله باجافزار یا افشای اطلاعات حساس میشود. هنگامی که باتنتها کمپینهای فیشینگ را انجام میدهند، ردیابی آنها چالش برانگیز میشود.

4. حملات اسپم در مقیاس بزرگ

باتنتها مسئول بیشتر حملات هرزنامههای اینترنتی هستند، از جمله هرزنامههای ایمیل، هرزنامههای بخش نظرات، هرزنامههای فرم، و غیره. حملات هرزنامه اغلب برای توزیع بدافزار و تلاشهای فیشینگ استفاده میشوند و باتنتهایی وجود دارند که میتوانند دهها میلیارد پیام هرزنامه را ارسال کنند. روز یک مثال معمولی از حملات هرزنامه مبتنی بر باتنت، بررسیهای آنلاین جعلی است، که در آن یک کلاهبردار دستگاههای کاربر را کنترل میکند و نظرات آنلاین هرزنامهای را به صورت انبوه بدون استفاده از خدمات یا محصول ارسال میکند.

5. نقض داده ها از طریق بات نت ها انجام می شود

برخی از بات نت ها به طور خاص برای سرقت اطلاعات حساس و حیاتی مانند اطلاعات مالی، داده های کارت اعتباری و غیره طراحی شده اند.

به عنوان مثال، باتنت ZeuS در اصل برای سرقت اطلاعات حساب از سایتهای تجارت الکترونیک، بانکداری و رسانههای اجتماعی متعدد در نظر گرفته شده است. حمله بات نت ZeuS در سال 2007 رخ داد و یکی از بدنام ترین حملات تاریخ به حساب می آید. ابتدا برای به دست آوردن اطلاعات بانکی کاربر نهایی از طریق ایمیل های هرزنامه یا فیشینگ در نظر گرفته شد. مهاجم از یک برنامه اسب تروجان که از طریق یک بات نت توزیع شده بود برای آلوده کردن دستگاه ها استفاده کرد.

باتنتها را میتوان برای هدف قرار دادن خدمات با ارزش بالا و داراییهای دیجیتال بهطور خاص برای انجام این نوع حمله ساخت.

6. استخراج و برش ارزهای دیجیتال

در سال های اخیر، این به یک نوع رایج جرایم سایبری تبدیل شده است. این بات نت برای استخراج ارزهای دیجیتال برای سودهای پولی مهاجم دستور داده شده است. در چنین حملاتی، باتنتها از منابع دستگاه برای استخراج ارز دیجیتال بدون اطلاع کاربر استفاده میکنند. رمزارز به سرعت به عامل تهدید منتقل می شود در حالی که کاربر متحمل هزینه های استخراج می شود. به عنوان مثال، Sysrv یک بات نت است که برای استخراج ارزهای دیجیتال استفاده شده است، و برخی از حملات ممکن است تراکنشهای ارزهای دیجیتال را نیز ربوده باشند – که به عنوان حملات باتنت برش رمزنگاری شناخته میشوند.

7. حملات Brute Force

حملات Brute Force بر اساس حدس و گمان است، اما به حداقل تلاش انسانی نیاز دارد. مجرم سایبری از یک بات نت برای حمله مکرر به گروهی از دستگاه های هدف استفاده می کند و همچنان به حدس زدن اعتبار کاربر ادامه می دهد. آنها موفق می شوند و به دسترسی غیرمجاز به سیستم هدف دست می یابند. در اینجا از رویکرد ضربه و آزمایش استفاده میشود، رویهای ساده با نرخ موفقیت بالاتر. به دلیل سادگی، سهم حملات brute force از 13 درصد در سال 2020 به 31.6 درصد در سال 2021 افزایش یافته است.

بات نت ها می توانند آسیب های جبران ناپذیری به تمام سیستم ها بزنند

جلوگیری از حملات باتنت: بهترین روشها برای سال 2022

با وجود باتنتهای زیادی که در اینترنت پخش میشوند، امنیت بسیار مهم است. باتنتها دائماً در حال جهش هستند تا از آسیبپذیریها و کاستیهای امنیتی سوء استفاده کنند، به این معنی که یک گروه میتواند به طور قابل توجهی با گروه بعدی متفاوت باشد. توقف و اجتناب از حملات باتنت به ابزارهای تشخیص پیچیده و اقدامات پیشگیرانه نیاز دارد:

1. سیستم های نرم افزاری را به روز نگه دارید

باتنتها ممکن است برنامهها یا نقصهای نرمافزاری را هدف قرار دهند، که بسیاری از آنها باید با بهروزرسانیها یا اصلاحات امنیتی معمول برطرف میشدند. در نتیجه، بهروزرسانی منظم نرمافزار و سیستم عامل را به عادت تبدیل کنید، میتواند تمرین خوبی باشد. کسی نمیخواهد به بدافزار یا سایر تهدیدات امنیت سایبری آلوده شود، فقط به این دلیل که نتوانستند چشمانداز برنامه خود را به روز کنند. بنابراین، تیم های فناوری اطلاعات باید یک روش را برای پیشگیری اتخاذ کنند

بیشتر بخوانید🚀🚀🚀🚀🚀🚀: حمله DDoS

2. شبکه را از نظر فعالیت غیرعادی نظارت کنید

برای هر گونه فعالیت غیرمنتظره باید دائماً شبکه آنها را زیر نظر داشت. اگر آنها درک عمیق تری از دینامیک ترافیک منظم و نحوه عملکرد عادی همه چیز داشته باشند، این امر به طور قابل ملاحظه ای موفق تر خواهد بود. در صورت امکان، نظارت بر شبکه باید 24/7/365 انجام شود و ابزارهای تجزیه و تحلیل و جمعآوری دادهها را که قادر به شناسایی فعالیتهای ناهنجار مانند حملات باتنت هستند، به کار گیرد. ابزارهای تجزیه و تحلیل ترافیک شبکه می توانند با حفظ گزارش های به روز در مورد عملکرد شبکه و رفتار کاربر به دستیابی به این امر کمک کنند.

3. تلاش های ناموفق برای ورود را بررسی کنید

حملات ATO (تسخیر حساب) یکی از شدیدترین خطرات برای مشاغل آنلاین است. باتنتها اغلب برای آزمایش تعداد قابل توجهی از نامهای کاربری و رمزهای عبور سرقت شده برای دسترسی غیرقانونی به حسابهای کاربری استفاده میشوند. ردیابی میانگین کلی تلاشهای ورود ناموفق ممکن است به ایجاد یک خط پایه کمک کند، و تیمهای فناوری اطلاعات را قادر میسازد تا هشدارهایی را برای هر گونه افزایش در ورود ناموفق تنظیم کنند، و نشانه حمله باتنت باشد. با این حال، به خاطر داشته باشید که این اعلانهای حمله باتنت ممکن است توسط حملات «کم و کند» که از تعداد زیادی آدرس IP مجزا میآیند، ایجاد نشوند.

4. یک راه حل شناسایی بات نت ساخته شده را به کار بگیرید

سرمایه گذاری در خدمات جامع ضد بات نت یا کاهش بات نت، که بات نت ها را در زمان واقعی شناسایی می کند، بهترین رویکرد برای محافظت از وب سایت ها و سرورها در برابر حملات است. راه حل مبتنی بر هوش مصنوعی DataDome می تواند تجزیه و تحلیل رفتاری را در زمان واقعی انجام دهد تا ناهنجاری های ترافیک را شناسایی کند و فعالیت های بات نت را قبل از رسیدن به سرورهای وب متوقف کند. این بهترین روش به طور بالقوه می تواند زمان پاسخ اولیه سرور شما را افزایش دهد.

بهترین راه حل های تشخیص بات نت اطلاعات را از صدها وب سایت جمع آوری می کند، هر روز میلیاردها درخواست را ارزیابی می کند و از یادگیری ماشینی قدرتمند برای بهبود مداوم الگوریتم استفاده می کند. در نتیجه، می تواند بات نت های شناخته شده و ناشناخته را قبل از اینکه یک سیستم را آلوده کنند، شناسایی کند.

5. استفاده از سیستم های تشخیص نفوذ شبکه (NIDS)

سیستم های تشخیص نفوذ شبکه (NIDS) به دنبال کشف حملات سایبری، ویروس ها، حملات انکار سرویس (DoS) و اسکن پورت در یک شبکه کامپیوتری یا خود ماشین هستند. پلتفرمهای NIDS ترافیک شبکه را کنترل میکنند و با شناسایی الگوهای غیرعادی در بستههای ورودی، فعالیتهای مخرب را شناسایی میکنند.

هر گونه فعالیت یا تخلف مخرب اغلب به یک مدیر گزارش می شود یا به صورت متمرکز با استفاده از سیستم مدیریت اطلاعات امنیتی و رویداد (SIEM) جمع آوری می شود. NIDS در سراسر شبکه برای نظارت بر ترافیک شبکه ورودی و خروجی به و از دستگاه های شبکه استفاده می شود. آنها قابلیت های تشخیص نفوذ پیشرفته و بلادرنگ را ارائه می دهند و از قطعات به هم پیوسته مانند دستگاه مستقل، سنسورهای سخت افزاری و اجزای نرم افزاری تشکیل شده اند.

6. فقط از منابع معتبر دانلود کنید و از دانلود P2P خودداری کنید

متداول ترین روش برای راه اندازی یک حمله بات نت، فریب دادن هدف است. برای جلوگیری از خطر حملات بات نت، باید از دانلود پیوست ها از منابع نامعتبر یا ناشناخته خودداری کنید. ترجیحاً برای مکاتبات حرفه ای از PDF ها با رمز عبور محافظت شود تا به عنوان وسیله ای برای حمله بات نت عمل نکنند.

علاوه بر این، دانلود همتا به همتا (P2P) اغلب مستعد خطرات امنیتی است و می تواند توسط گله داران ربات ربوده شود. دانلود P2P باید در شبکه های شرکتی مسدود شود و به طور ایده آل باید از آن در شبکه های شخصی اجتناب شود.

7. احراز هویت دو مرحله ای و اعتبار قوی تر را اجرا کنید

استفاده از رمز عبور قوی روشی عاقلانه برای کاهش احتمال حمله بات نت است. احراز هویت دو مرحله ای (2FA) می تواند بدافزار بات نت را از دستگاه ها دور نگه دارد و آنها را ایمن تر کند. این تضمین میکند که کاربران بارگیریها و ارتباطات ایمیل را از طریق کانالهای متعدد تأیید میکنند و باتنت نمیتواند بدون دسترسی به هر دو مجموعه اطلاعات احراز هویت، فعالیتهای مخفیانه انجام دهد.

تغییر اعتبار ورود به سیستم هنگام افزودن دستگاه های جدید نیز بهترین روش حیاتی است. هنگام اتصال یک دستگاه جدید به شبکه، مانند وب کم، روتر یا دستگاه IoT، جزئیات ورود را تغییر دهید. استفاده از رمزهای عبور پیشفرض، حملات باتنت را تسهیل میکند و حملات brute-force را بسیار آسانتر میکند.

نتیجه

باتنتها خطر امنیتی قابل توجهی برای دستگاههای نقطه پایانی و چشمانداز امنیت سایبری شما ایجاد میکنند. از آنجایی که مهاجم از گله ای از چندین سیستم استفاده می کند، ردیابی منشأ این حملات دشوار است. علاوه بر این، مهاجم همیشه منابع اضافی برای شروع تلاش دیگری در صورت شکست اولین تلاش دارد. بهترین راه برای محافظت در برابر باتنتها، توجه به نرمافزار و آسیبپذیریهای سیستم است، که در وهله اول نحوه کنترل رباتها بر یک دستگاه است. از طریق هوشیاری مداوم، می توان از نقاط پایانی در برابر حملات بات نت محافظت کرد و اقدامات اصلاحی را در اوایل چرخه حیات حمله قبل از آسیب شدید انجام داد.